Sysmon

Sysmon是由 Mark Russinovich 和来自 Microsoft 的贡献者开发的开源主机级监控和跟踪工具。它获取有关在系统上执行的操作的信息,并将它们记录到 Windows 事件查看器中。除了现有的 Windows 事件之外,威胁检测团队还获得了更多信息,以更好地了解针对不同攻击场景的检测。

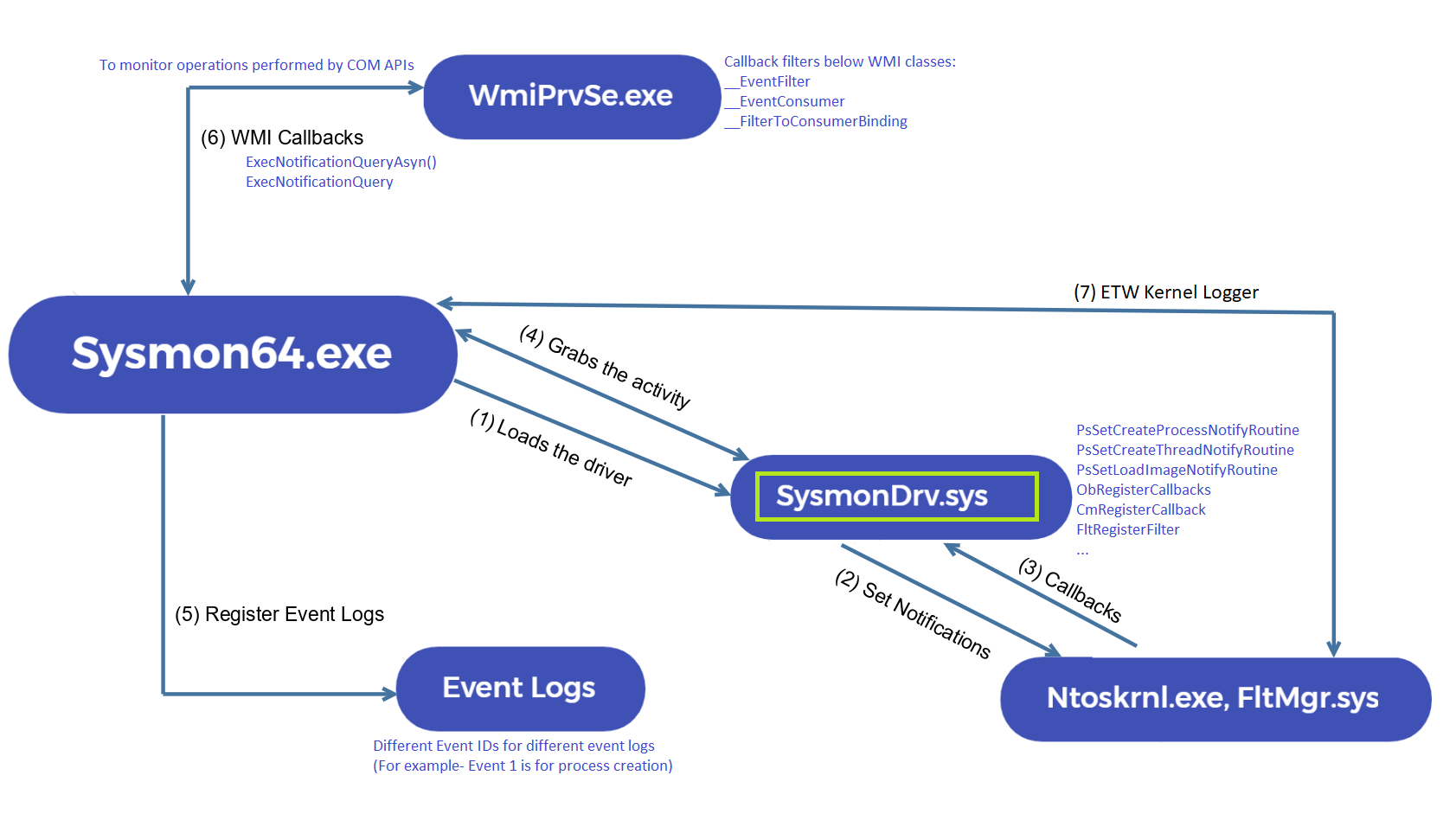

Sysmon 使用一个名为的驱动程序SysmonDrv.sys和一个在后台运行的服务。为了捕获附加信息,Sysmon 驱动程序注册了多个回调例程以收集由不同Windows API 执行的活动。Windows 内核使用回调例程将指定的操作通知给 sysmon 驱动程序。Sysmon 还研究了 Windows 事件跟踪(ETW)。我们将在事件日志部分进一步讨论这个问题。为了过滤事件日志中的噪音,可以通过在其配置文件中定义 XML 规则来自定义和微调 Sysmon 的事件日志记录。

下载 https://docs.microsoft.com/en-us/sysinternals/downloads/sysmon

安装 sysmon64.exe -i -accepteula 「xxx.xml」指定配置文件 (以管理员权限安装)

安装Sysmon时 磁盘中会产生两个文件 分别是C:\Windows\SysmonDrv.sys 和 C:\Windows\Sysmon64.exe

SysmonDrv.sys是有Sysmon加载的驱动程序,它注册了内核通知回调,除了使用API 和ETW ,Sysmon在内核对象上设置了多个回调,并在系统上的所以卷上设置了Minifilter驱动程序,运行它在文件处理之前查看API 采取的所有文件系统和操作系统。驱动程序在系统启动时加载,Sysmon64.exe在系统启动时运行,并不断请求驱动程序获取生成的事件状态。下图为Sysmon架构:

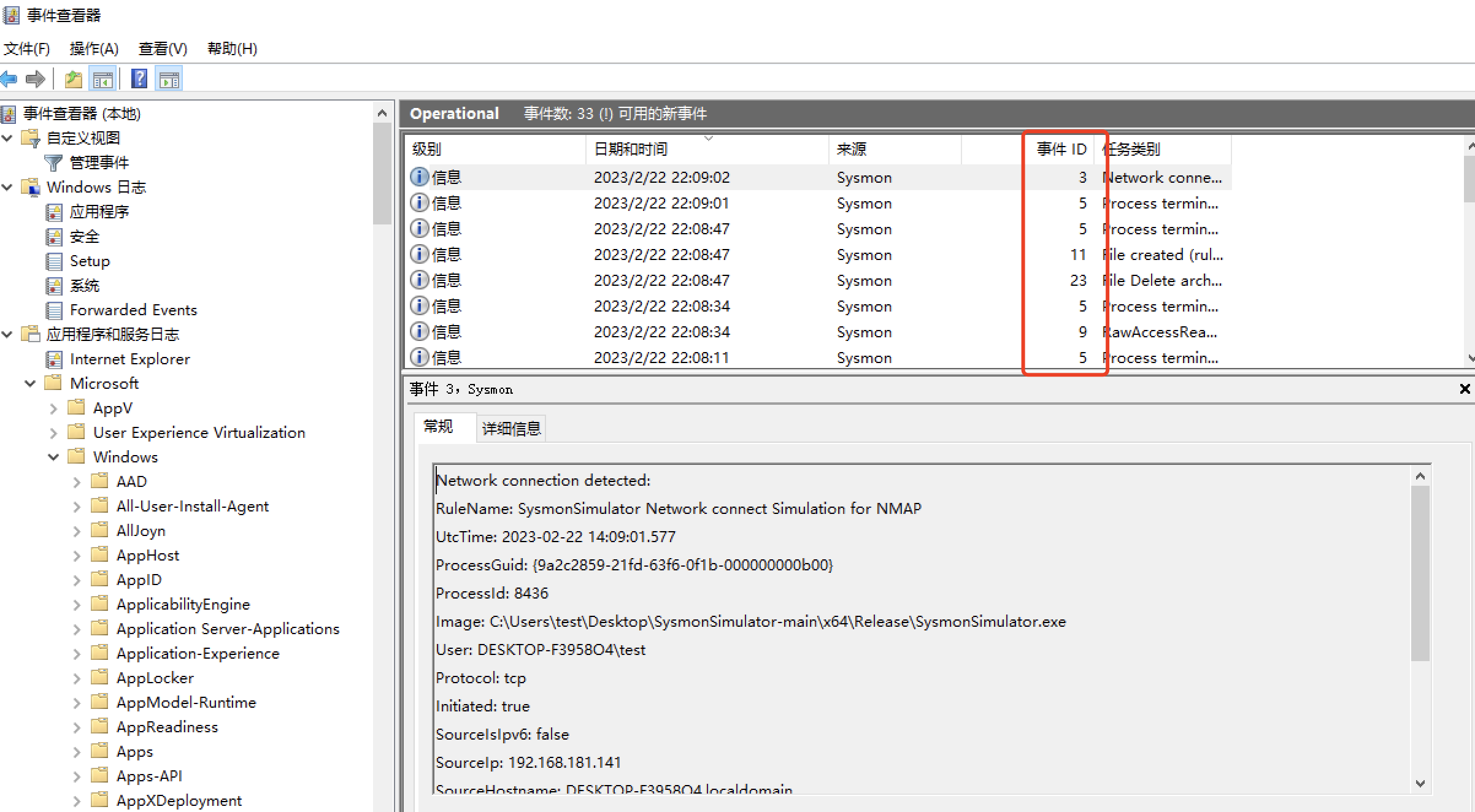

sysmon事件在事件查看器中查看,位置所在:

cmd -> eventvwr.msc -> 应用程序和服务日志 -> Microsoft -> Windows -> sysmon

SysmonSimulator

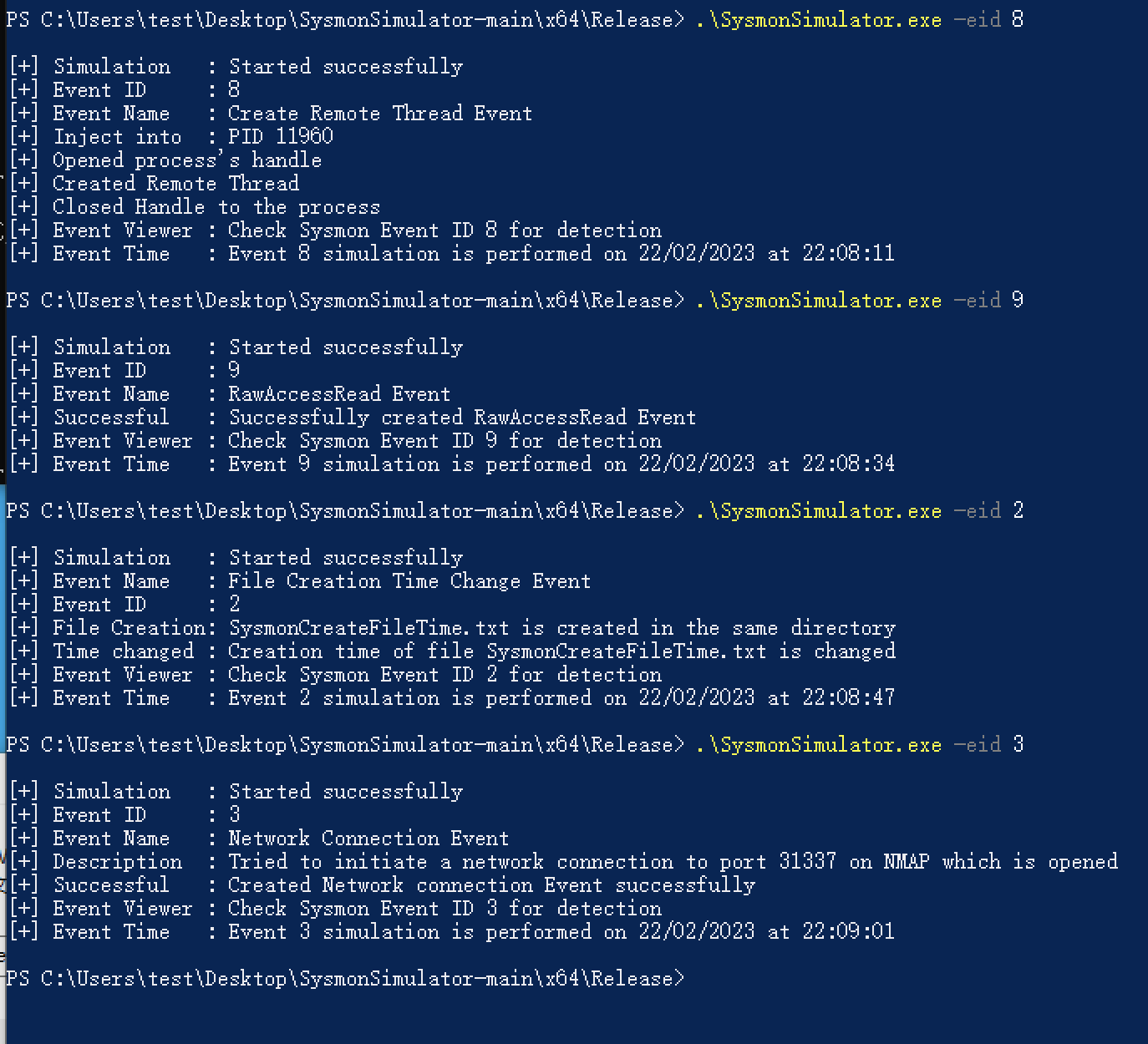

SysmonSimulator 是一款C语音编写的WIndows事件模拟实用程序,该工具提供了有关如何生成Sysmon事件日志以及模拟攻击技术的说明,可以借住它来测试EDR检测和关联规则。https://github.com/ScarredMonk/SysmonSimulator

SysmonSimulator -all 执行所有事件模拟

SysmonSimulator -eid <EventID> 执行单个事件模拟

每条命令都会对应到sysmon中去产生事件

具体可参考原博客 https://rootdse.org/posts/understanding-sysmon-events/