https://idiotc4t.com/defense-evasion/compile-time-obfuscation

该工具可以在编译时混淆函数调用

也可以混淆字符串,对杀毒软件判断的静态特征产生很大程度的避免,同时混淆函数调用也能对行为查杀产生一定程度的影响

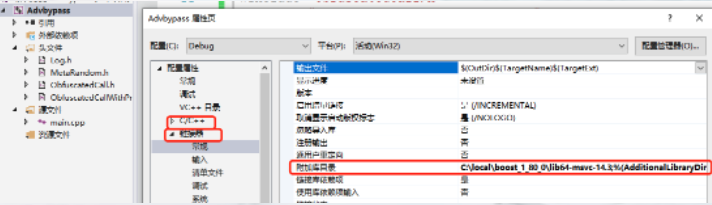

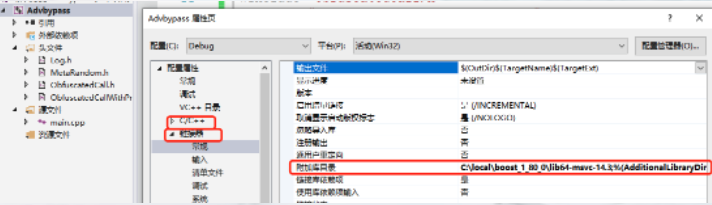

导入需要的头文件 需要安装boost 在vs中进行配置,添加附加包含目录

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

|

#if !defined(DEBUG) || DEBUG == 0

#define BOOST_DISABLE_ASSERTS

#endif

#pragma warning(disable: 4503)

#define ADVLOG 1

#include "Log.h"

#include "MetaString.h"

#include "ObfuscatedCall.h"

#include "ObfuscatedCallWithPredicate.h"

#include <Windows.h>

#include <stdio.h>

#pragma comment(linker, "/section:.data,RWE")

#pragma comment(linker,"/subsystem:\"windows\" /entry:\"mainCRTStartup\"")

#pragma comment(linker, "/INCREMENTAL:NO")

using namespace std;

using namespace andrivet::ADVobfuscator;

unsigned char buf[] = "shellcode";

void exec()

{

((void(*)(void))&buf)();

}

int main(int, const char*[])

{

OBFUSCATED_CALL0(exec);

return 0;

}

|

Reference

https://idiotc4t.com/defense-evasion/compile-time-obfuscation

https://blog.csdn.net/u010921682/article/details/80179732