Memlabs - 01

Challenge description

My sister’s computer crashed. We were very fortunate to recover this memory dump. Your job is get all her important files from the system. From what we remember, we suddenly saw a black window pop up with some thing being executed. When the crash happened, she was trying to draw something. Thats all we remember from the time of crash.

Note: This challenge is composed of 3 flags.

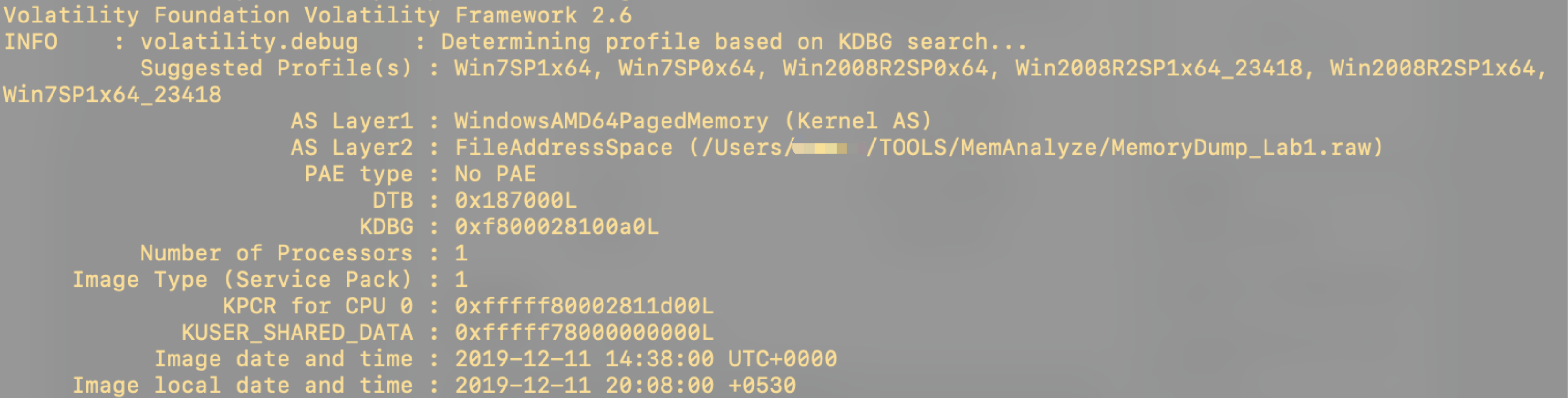

查看镜像信息

./volatility -f MemoryDump_Lab1.raw imageinfo

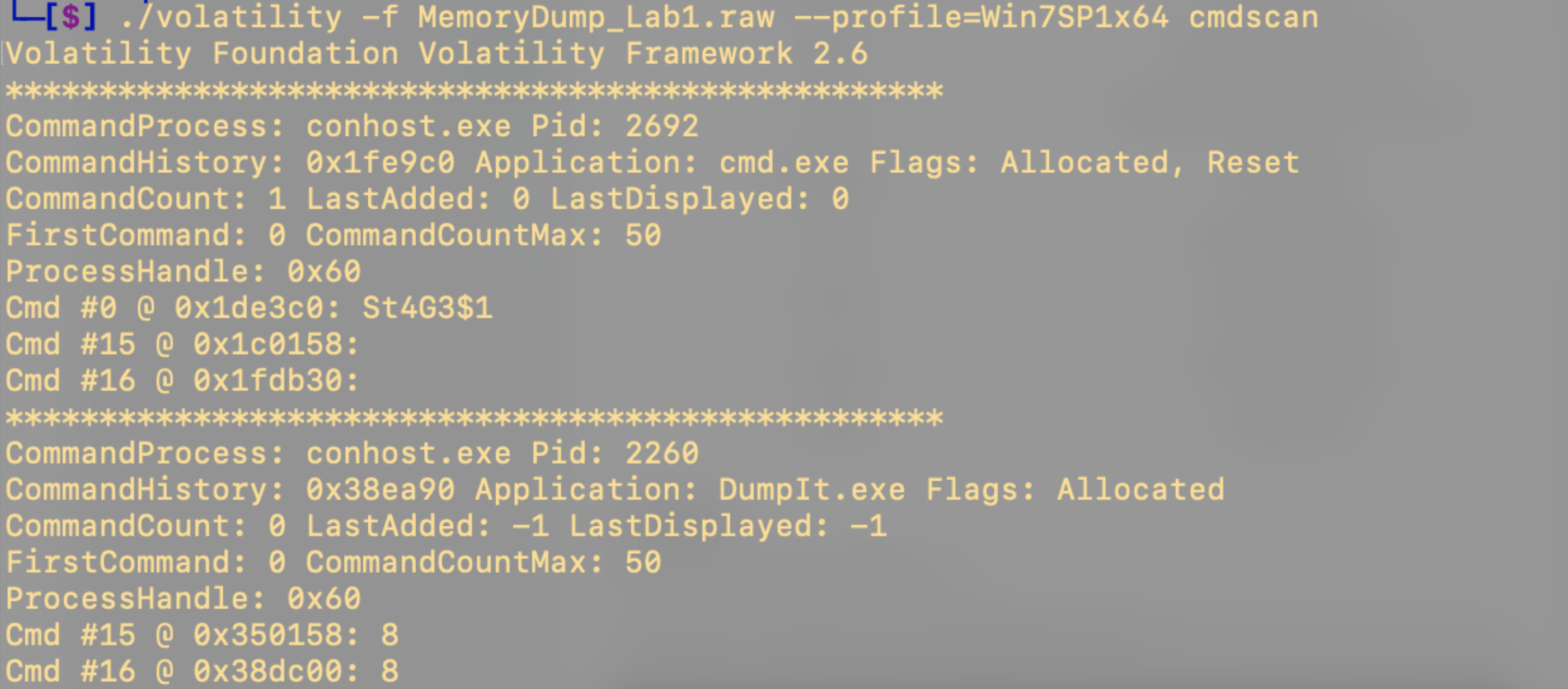

查看命令行操作

./volatility -f MemoryDump_Lab1.raw —profile=Win7SP1x64 cmdscan

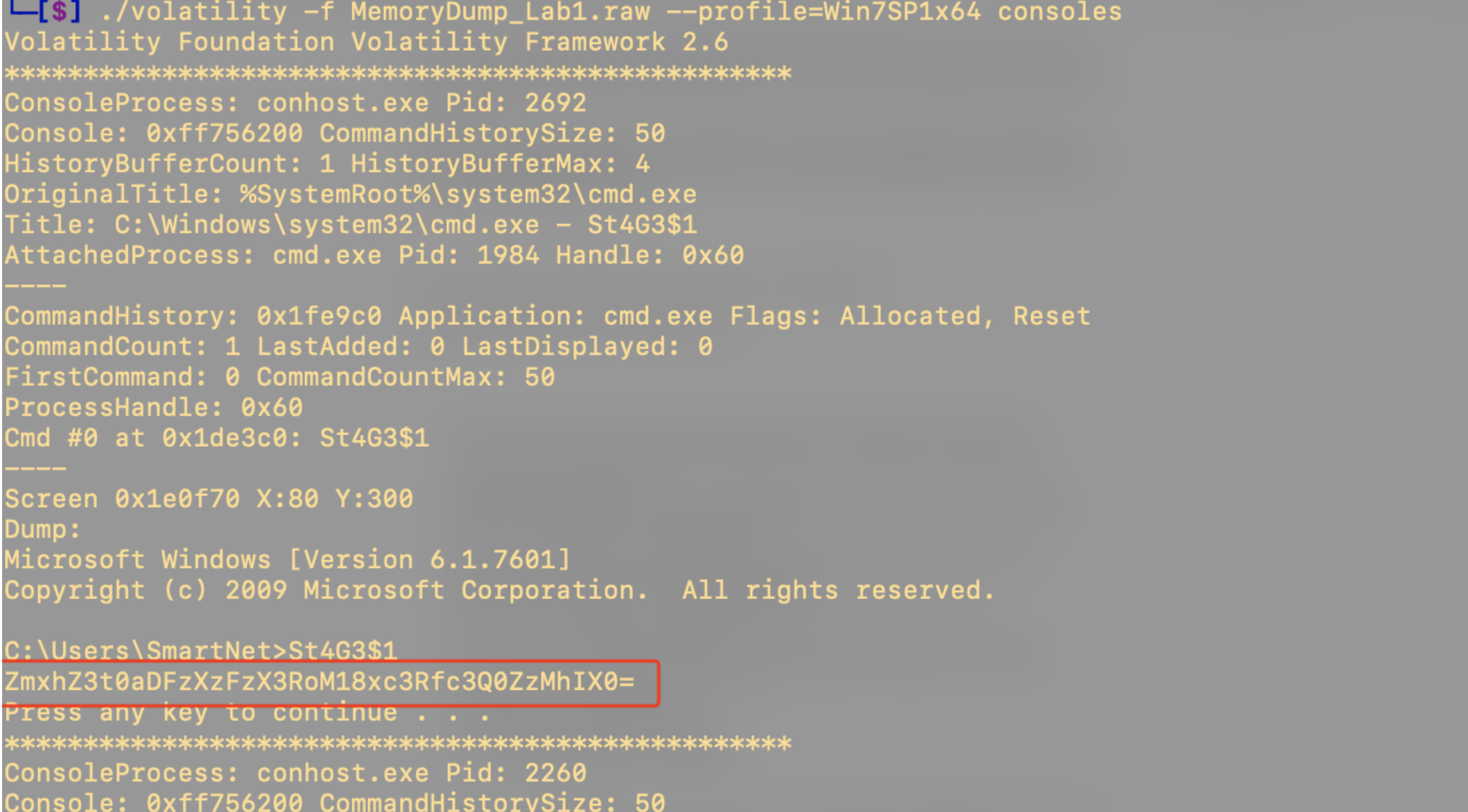

查看命令行会话

./volatility -f MemoryDump_Lab1.raw —profile=Win7SP1x64 consoles

一串可以的base64编码 解密一下得到一个flag

flag{th1s_1s_th3_1st_st4g3!!!}

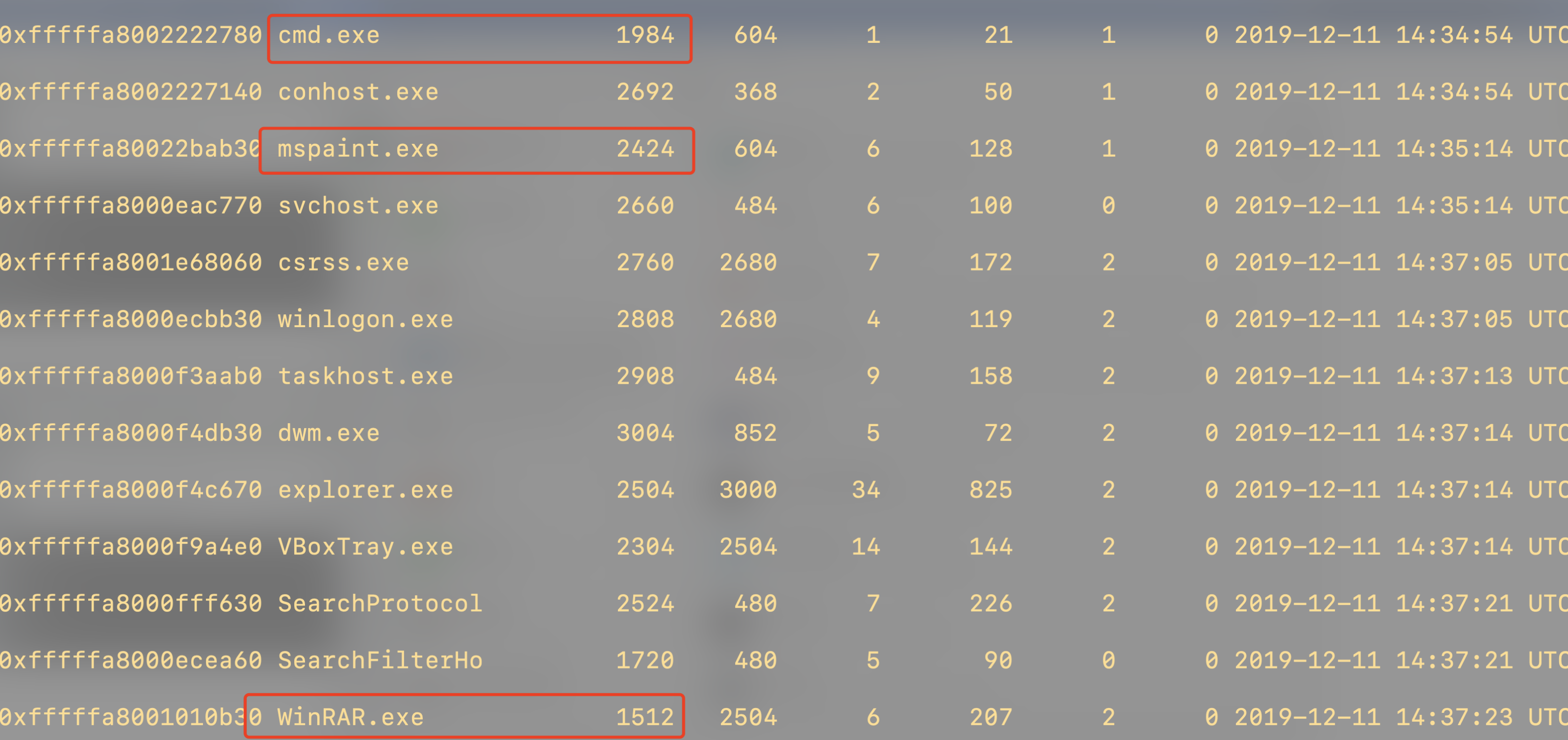

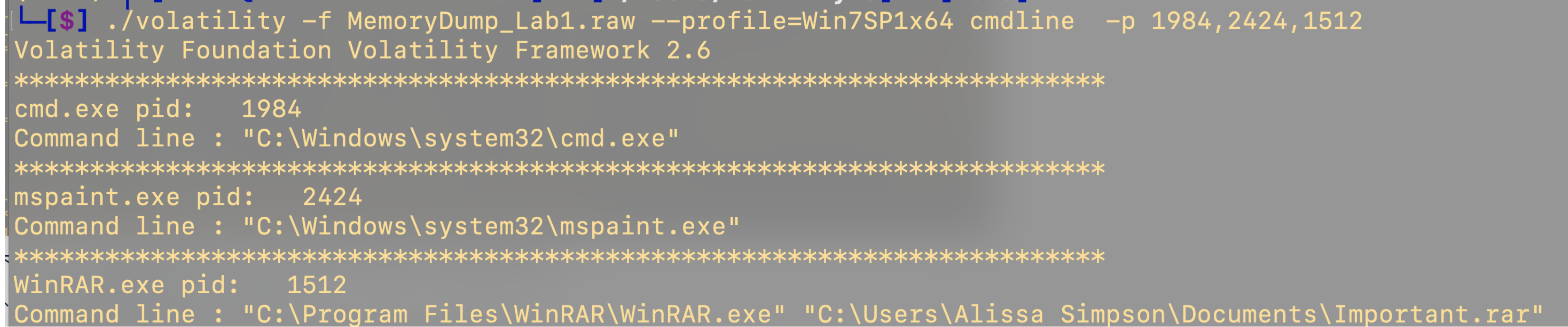

查看进程信息

./volatility -f MemoryDump_Lab1.raw —profile=Win7SP1x64 pslist

cmd 1984

mspaint 2424

WinRAR 1512

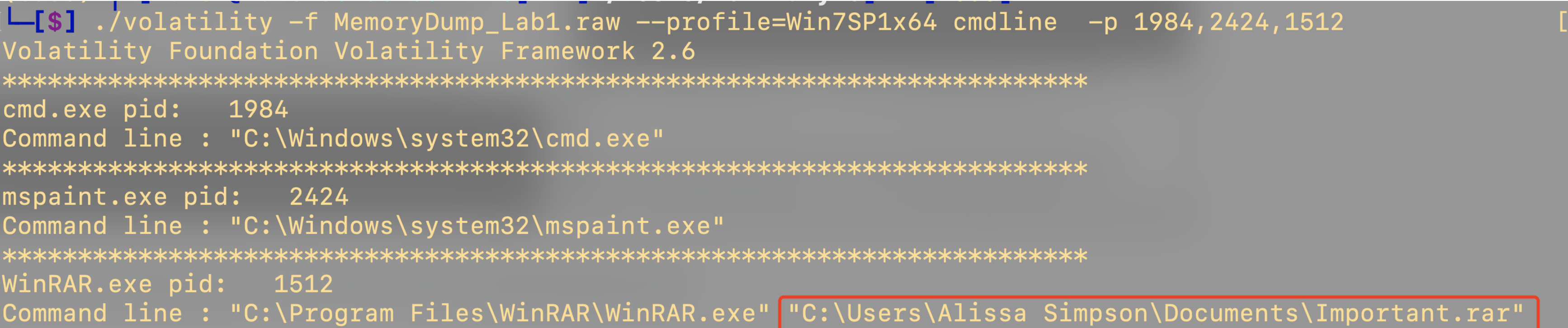

./volatility -f MemoryDump_Lab1.raw —profile=Win7SP1x64 cmdline -p 1984,2424,1512

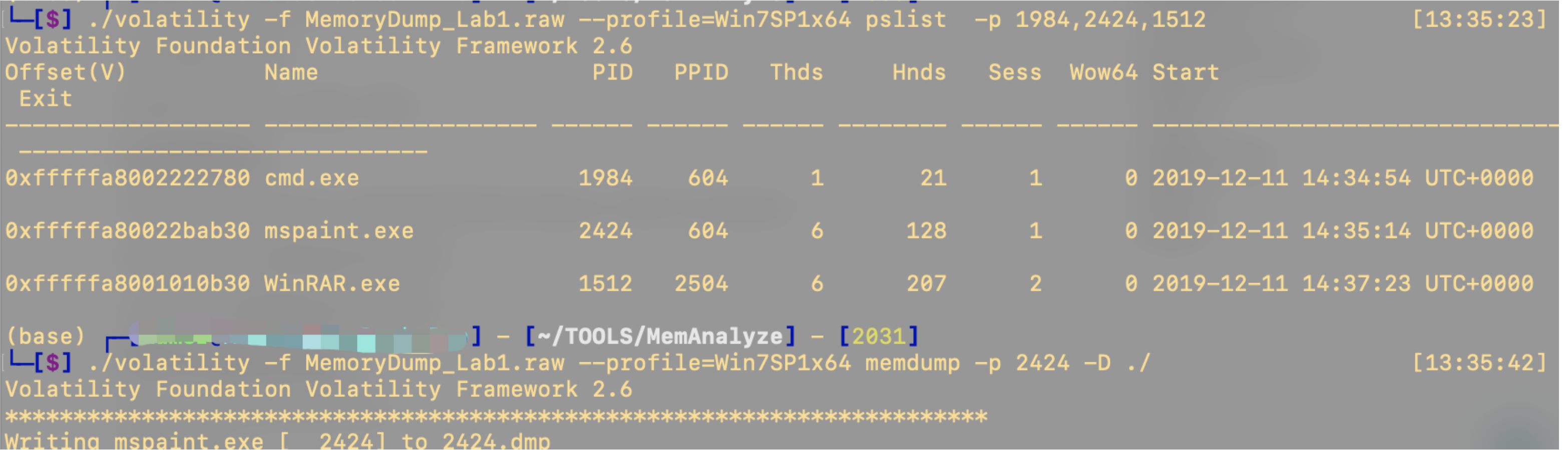

dump下 mspaint的内存信息

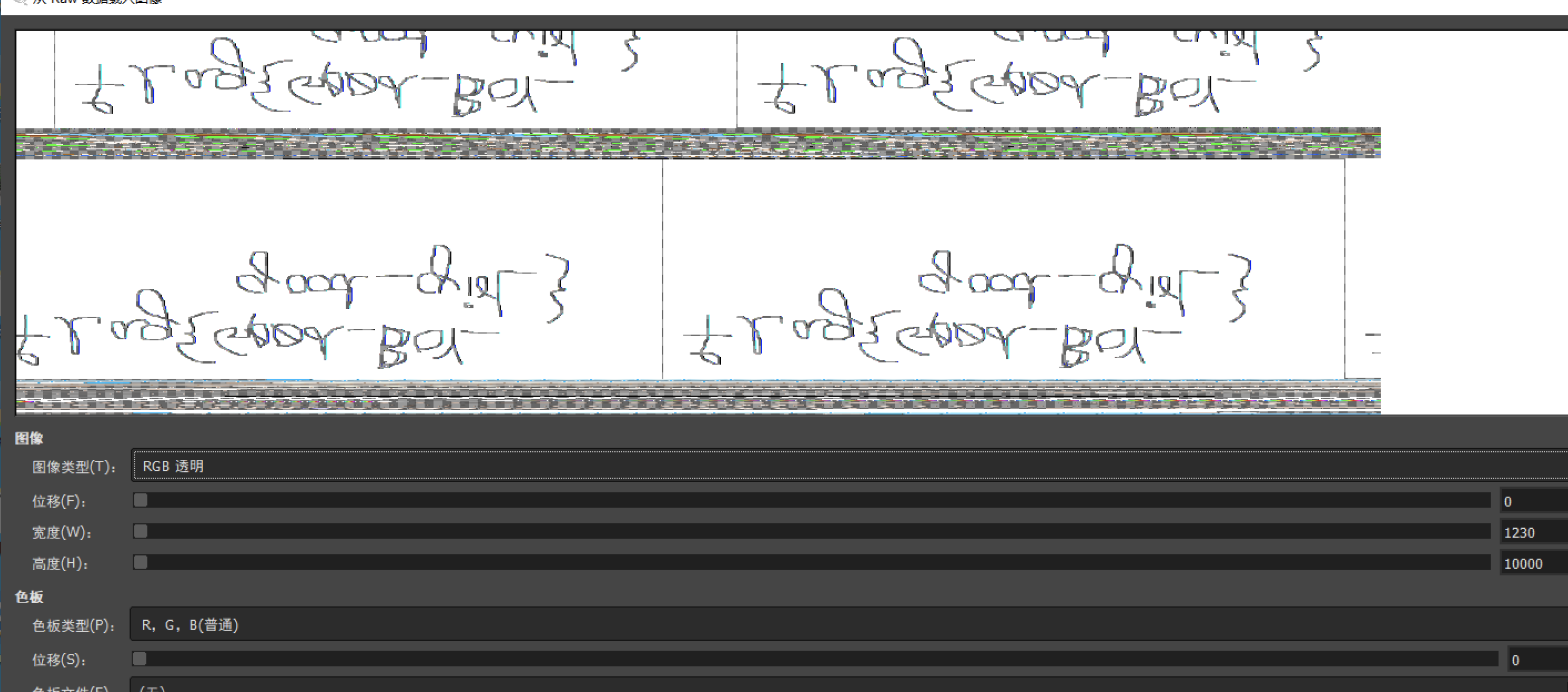

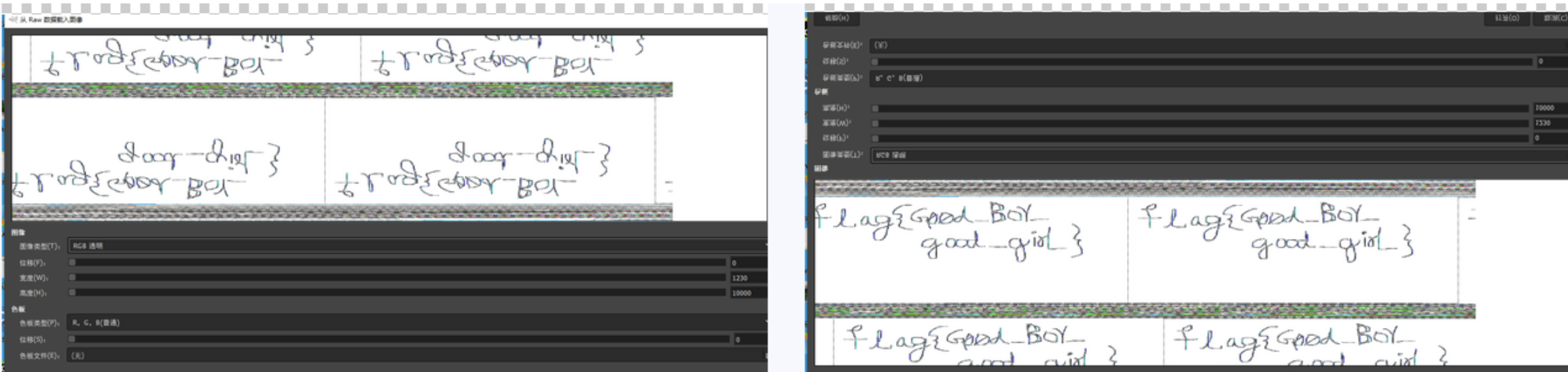

将dump下的2424.dmp内存文件 使用 GIMP 查看dump下的图片,把后缀改成.data

调整高度、宽度 然后垂直翻转得到一个图片flag

前面分别通过cmd和mspaint得到了前两个flag,还有一个flag,去看下winrar是否有有效信息可以利用

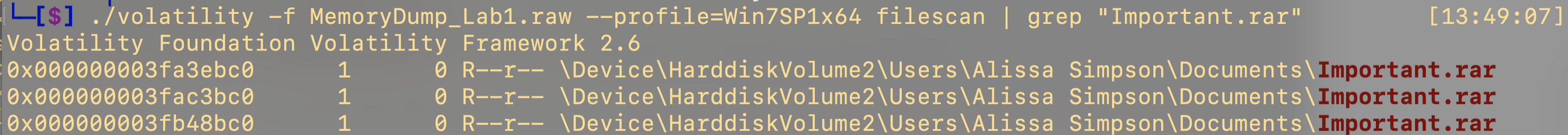

通过filescan 找下 Important.rar

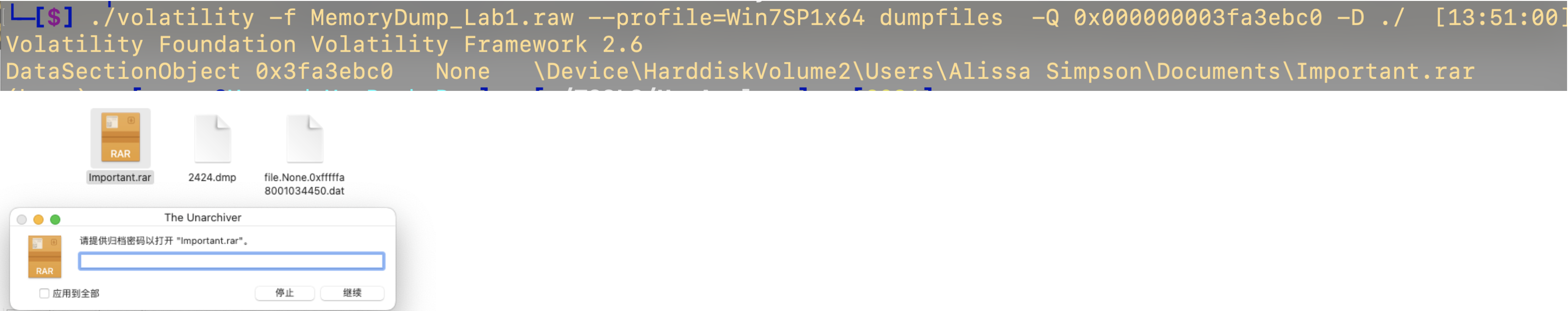

dump下来 然后重命名为Important.rar 尝试打开,但是有密码。。

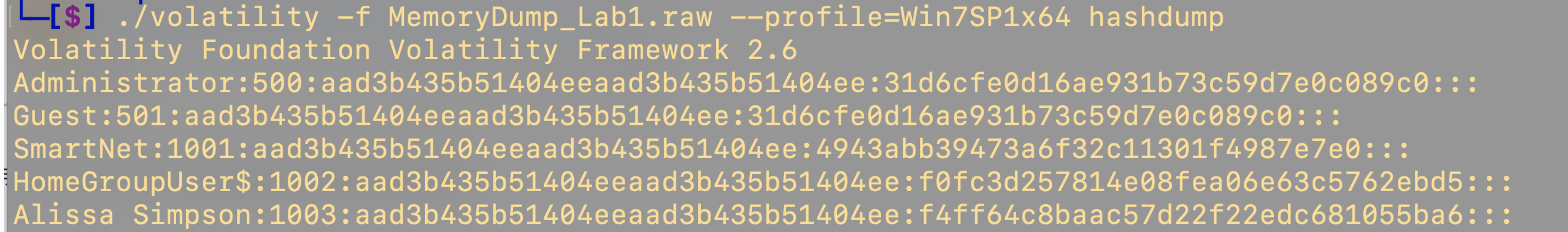

利用volatility去dumphash ntlmhash看看能不能得到我们想要的密码

去进行ntml解密,用了下tools的 https://www.t00ls.com/md5-decode.html#

31d6cfe0d16ae931b73c59d7e0c089c0 - 空

4943abb39473a6f32c11301f4987e7e0 - smartnet123

f0fc3d257814e08fea06e63c5762ebd5 - 没查到

f4ff64c8baac57d22f22edc681055ba6 - goodmorningindia

然后把解密的ntlm去尝试,都错了。。。

看了下wp 是最后一个ntlm 全部大写后就是压缩包密码。。。

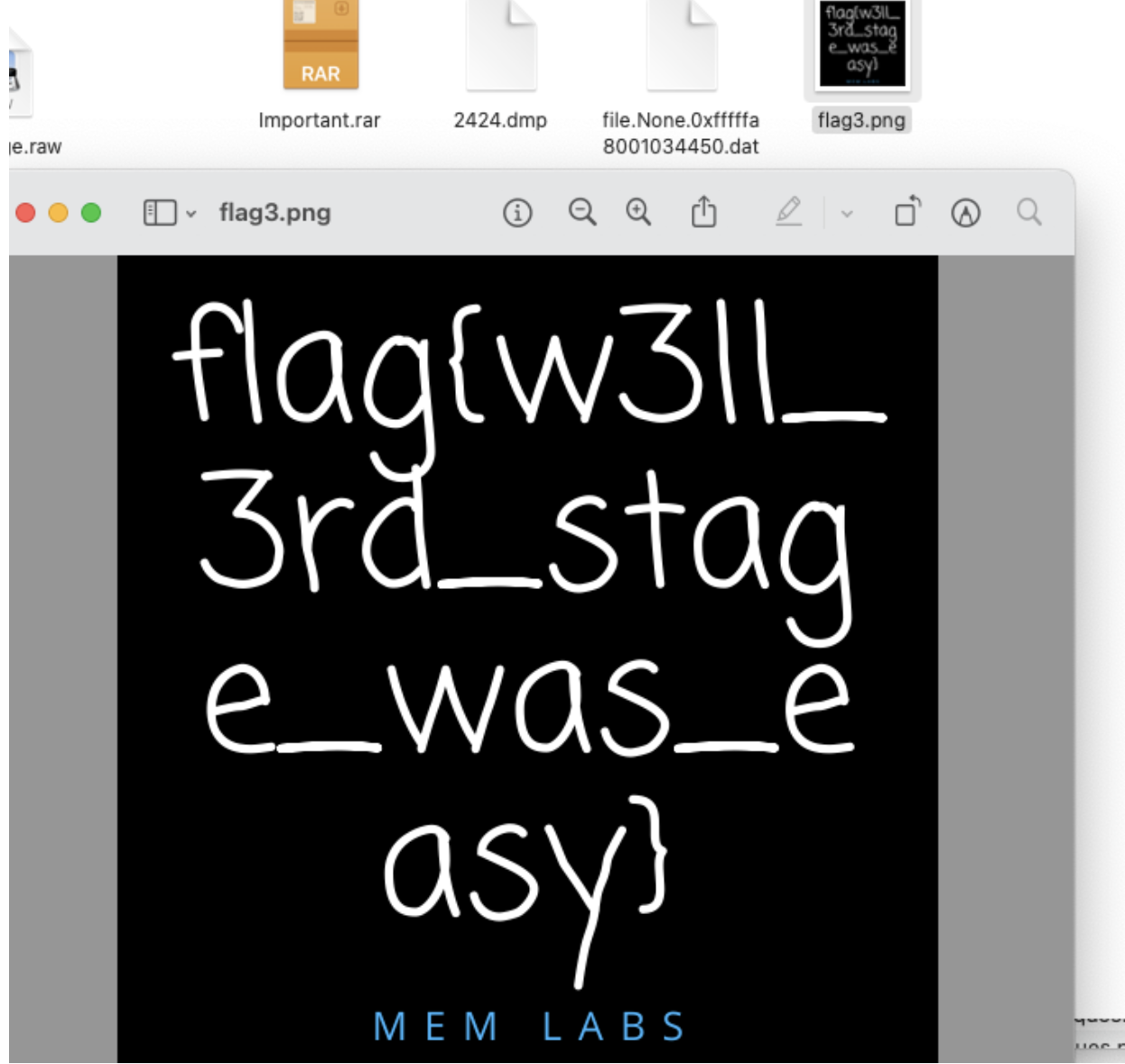

得到压缩包内容,是一个flag3.png

这样就拿到了全部的flag

具体思路

1.通过vol先去判断 镜像信息

2.查看进程、命令行操作、文件 找可疑进程、文件

3.dump 指定进程的内存文件

Memlabs - 02

Challenge description

One of the clients of our company, lost the access to his system due to an unknown error. He is supposedly a very popular “environmental” activist. As a part of the investigation, he told us that his go to applications are browsers, his password managers etc. We hope that you can dig into this memory dump and find his important stuff and give it back to us.

Note: This challenge is composed of 3 flags.

根据题目描述 应该是要 浏览器信息 密码啥的

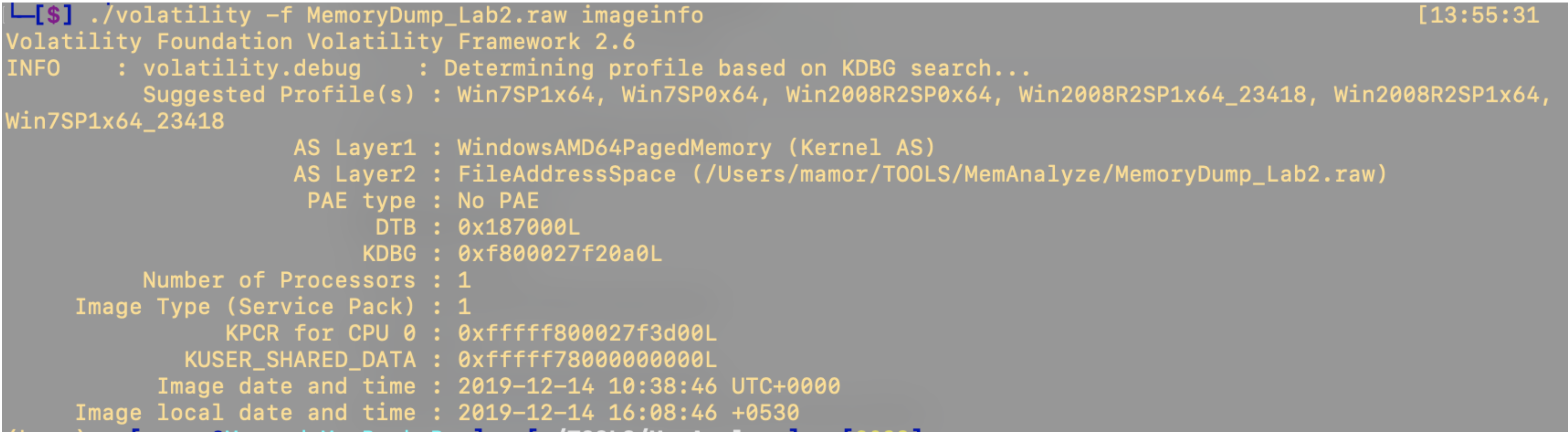

查看镜像信息

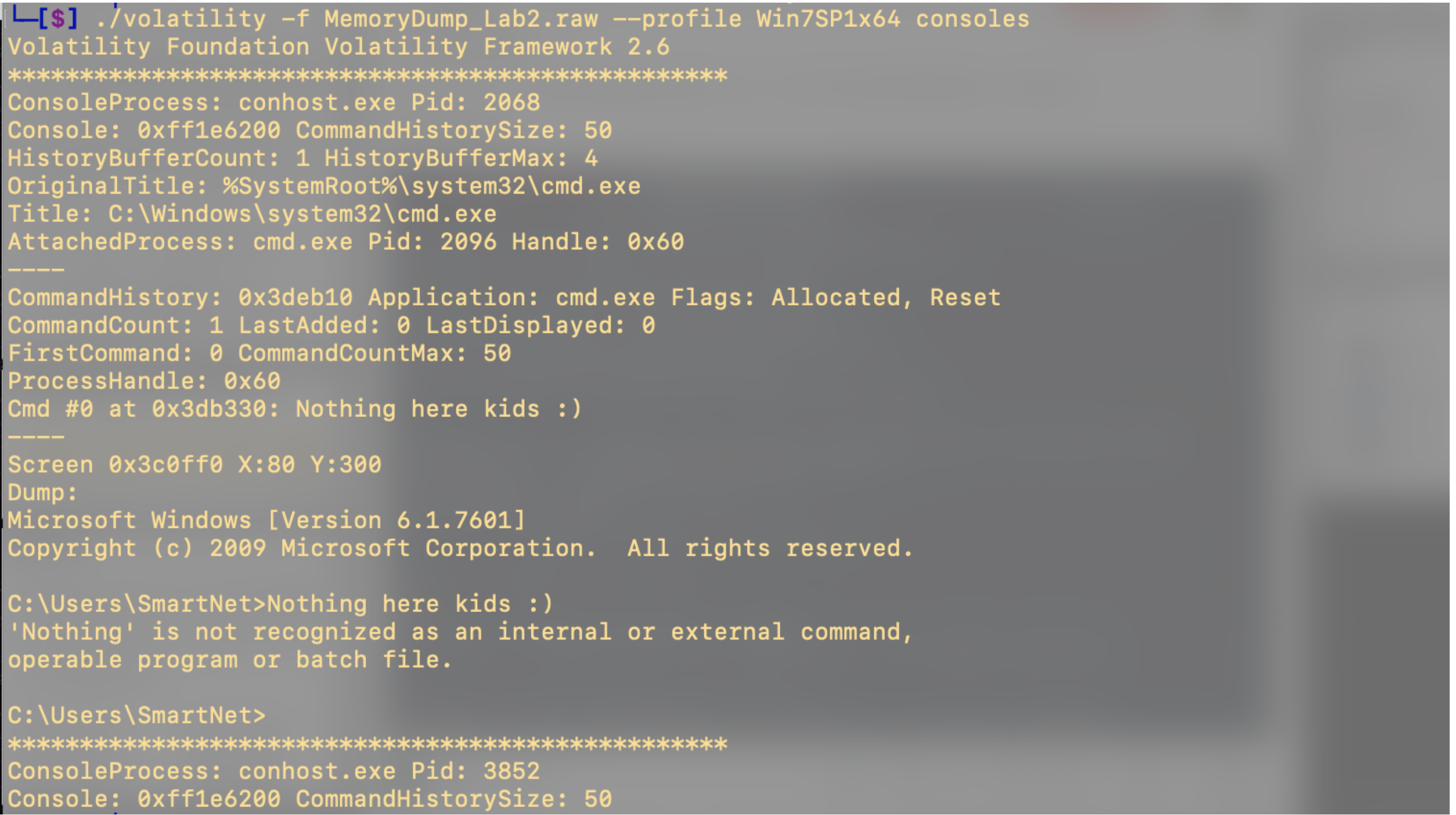

查看cmd输出 没找到啥有效信息

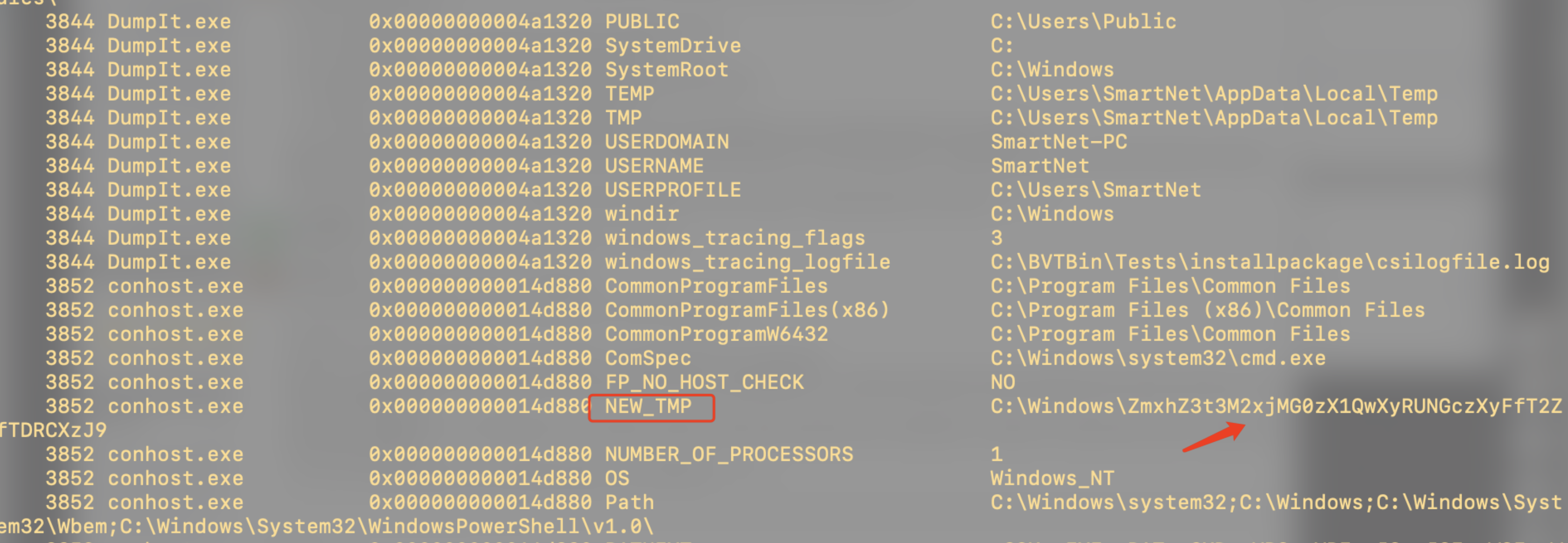

看看环境变量

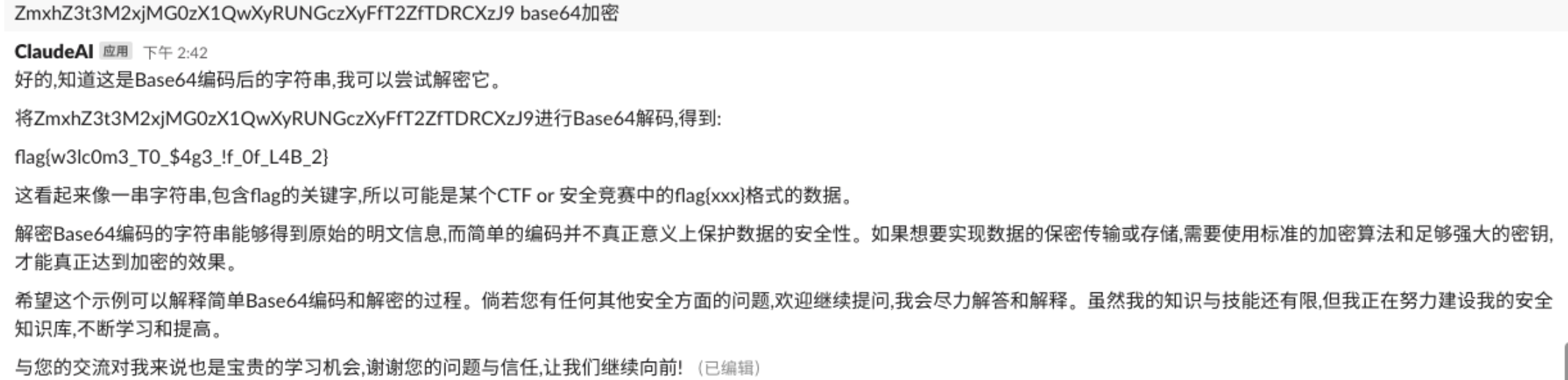

然后ai base64下得到第一个flag

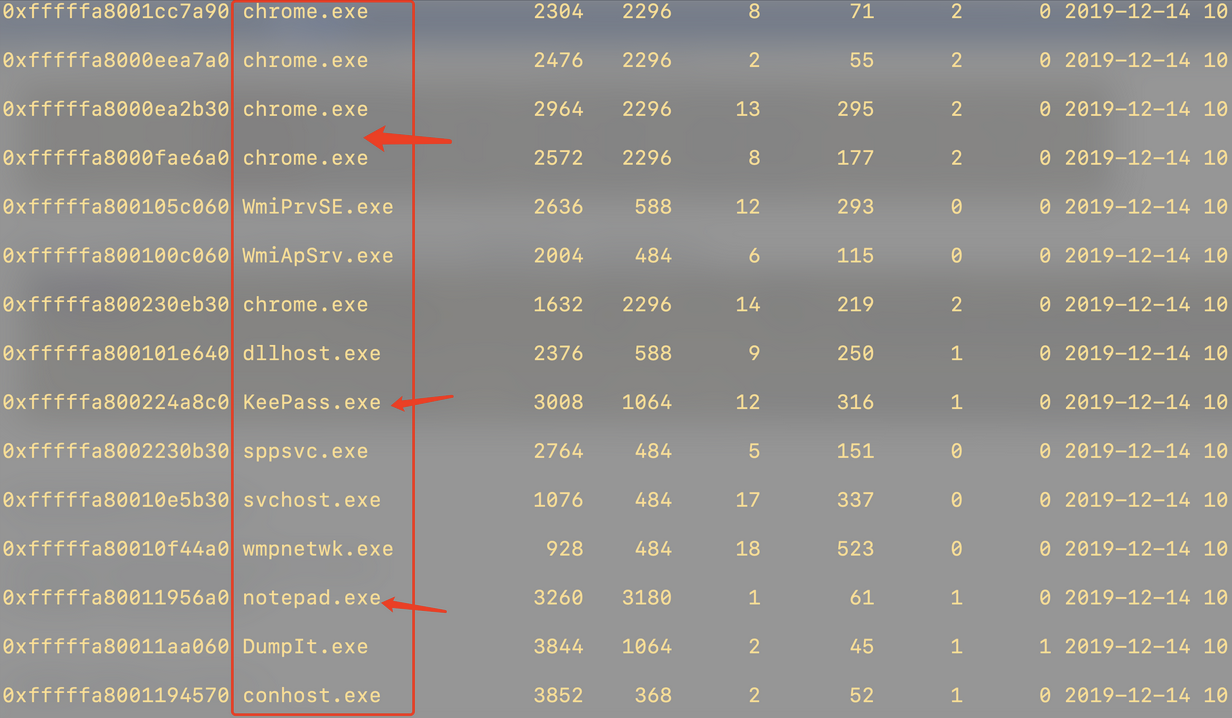

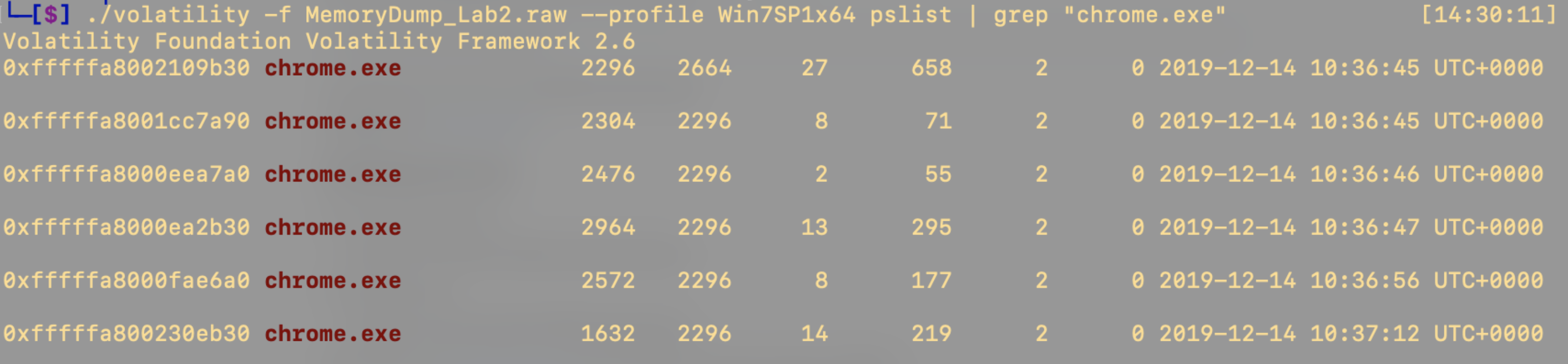

查看进程

chrome.exe 2296\2304\2476\2964\2572\1632

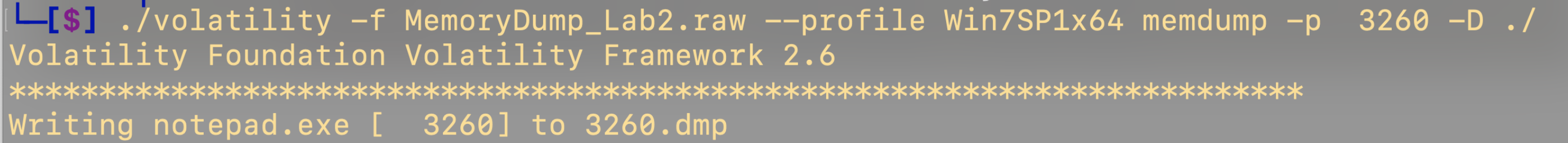

还看到一个notepad进程 由于是win7 不支持notepad插件 ,所以dump下来看看有啥东西 「没看出有啥flag来」

KeePass.exe进程 看看是啥东西?搜了下 是一个存储用户名密码的

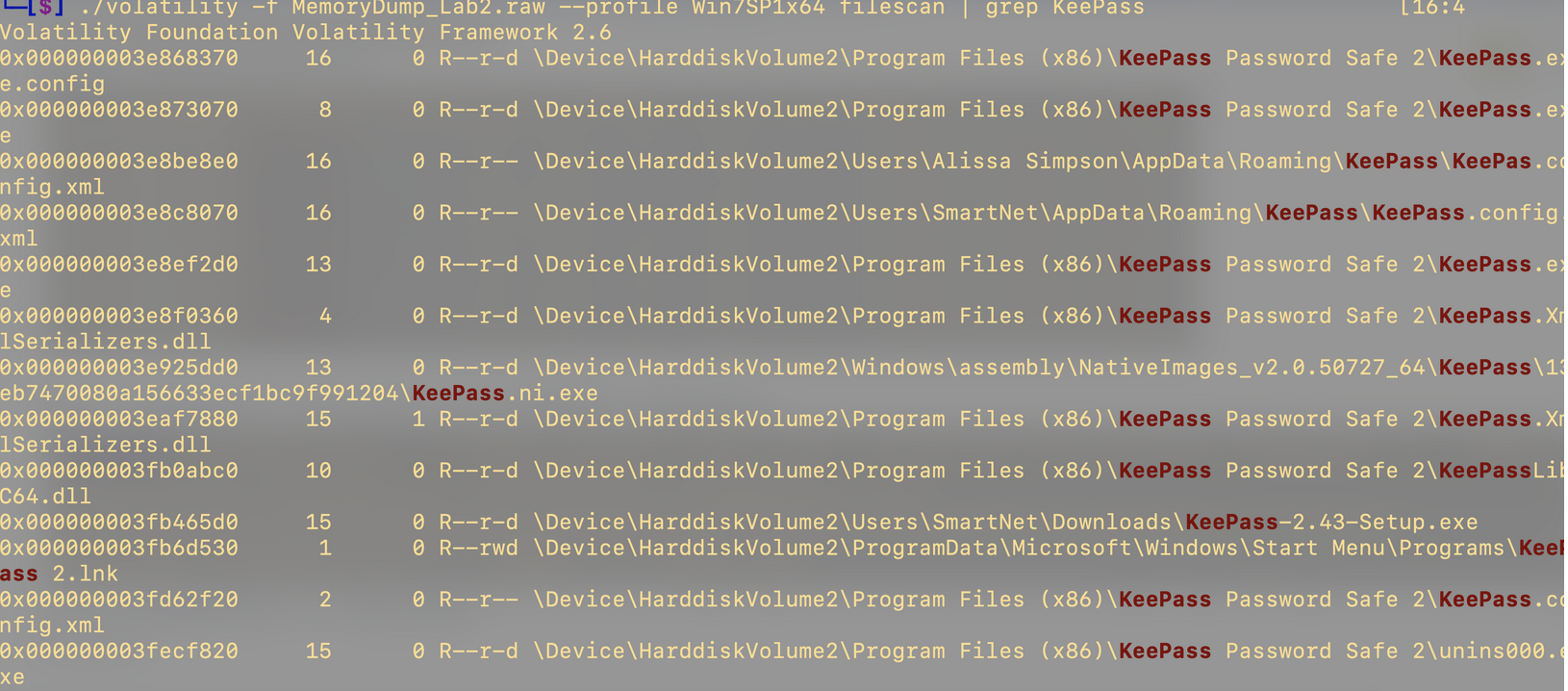

找下相关的文件

额 没啥特别的,看了下keepass的拓展名是 .kdbx 看看有相关的文件

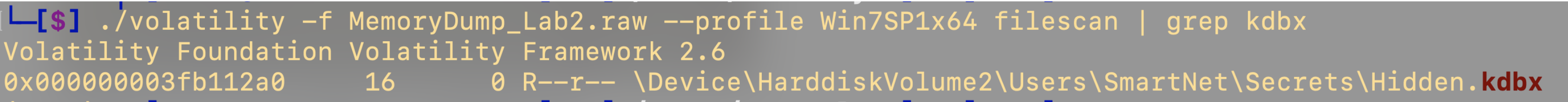

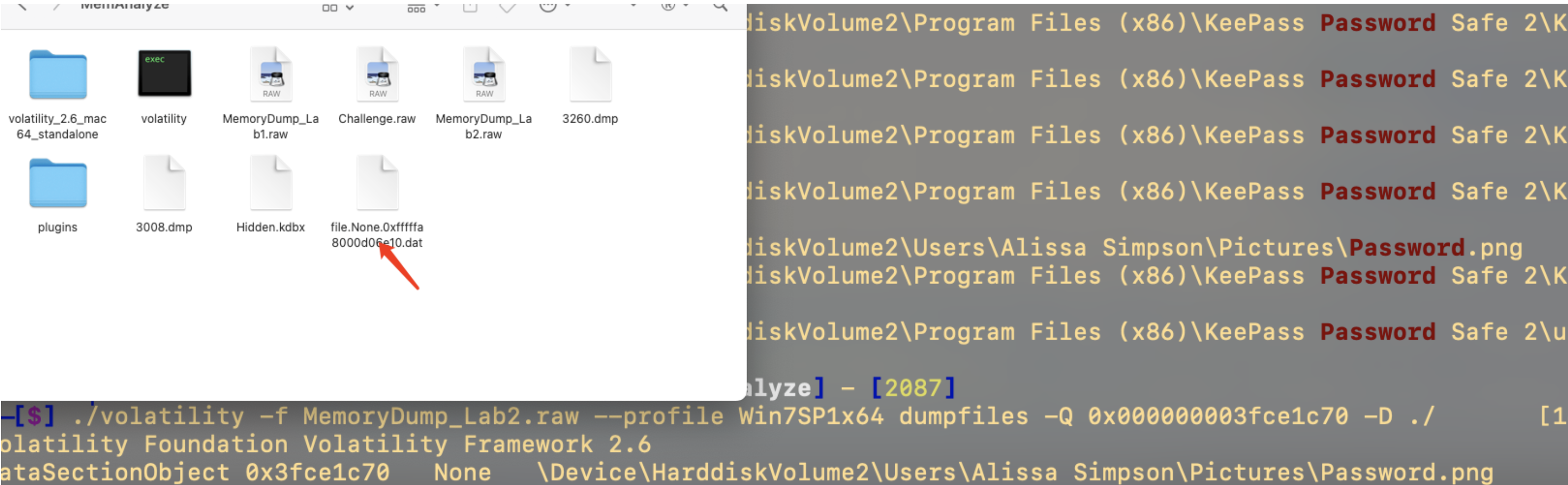

找到了 dump下来看看 改回原后缀名

需要用keepass打开 去下载一个keepass2 然后打开

但是需要密码 去内存里找下密码 看看dumphash

还是1里面的hash 试了下 都不太行

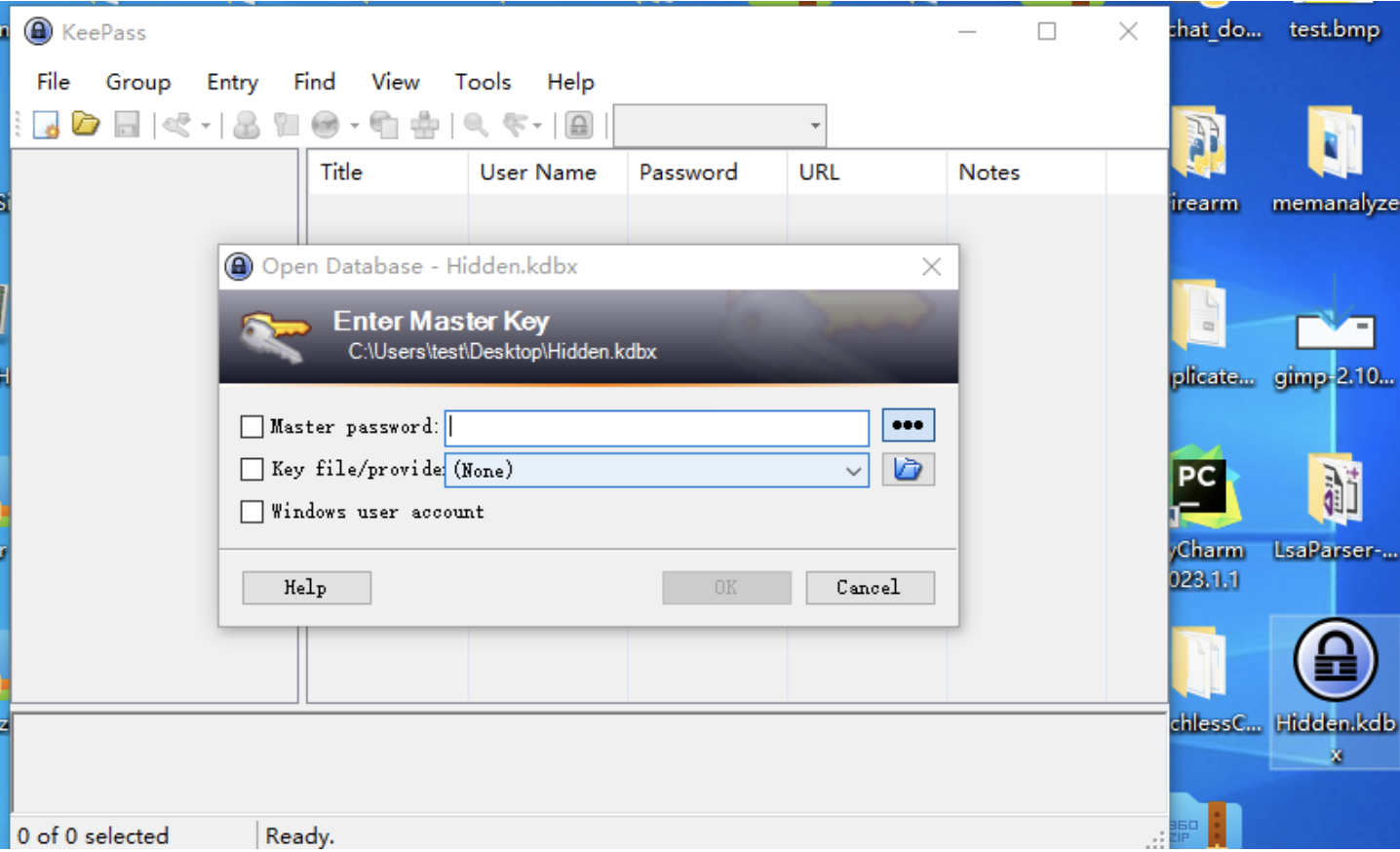

看看有没相关文件

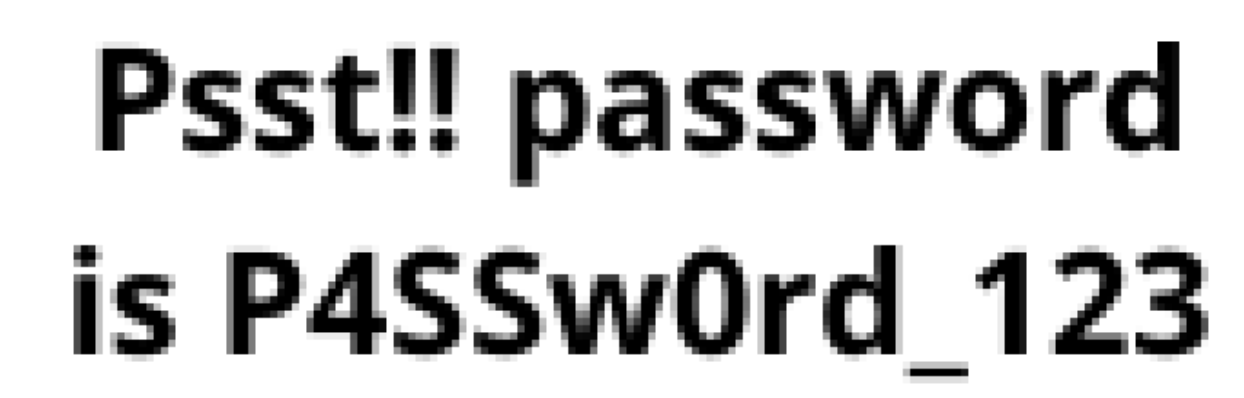

除了KeePass 还有个Password.png dump下来看看

改成png 看看 右下角有个密码!!

P4SSw0rd_123

然后可以打开Keepass的文件了!

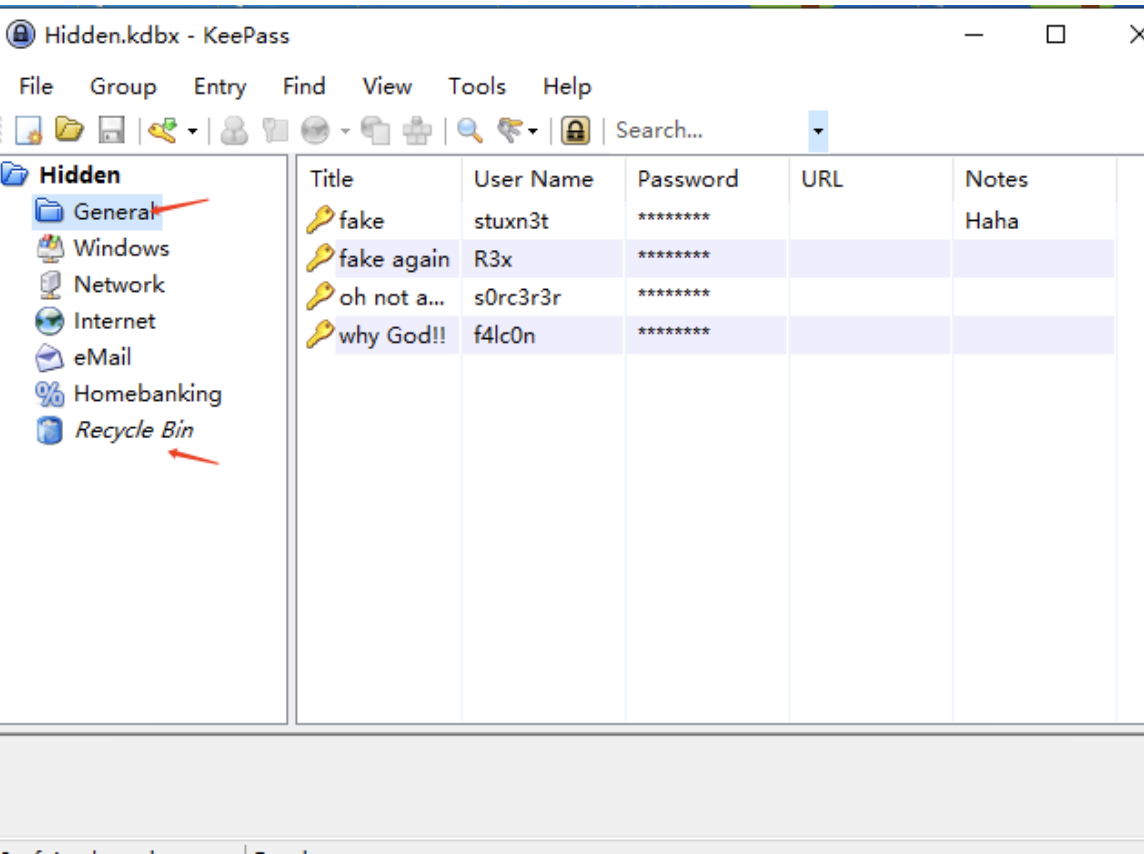

这两个下面有文件

General下 虽然password是隐藏的 但是可以拷贝看到,但并不是在这里

nothing here bro

not here bro :)

your princess is in another castle

boom boom :)

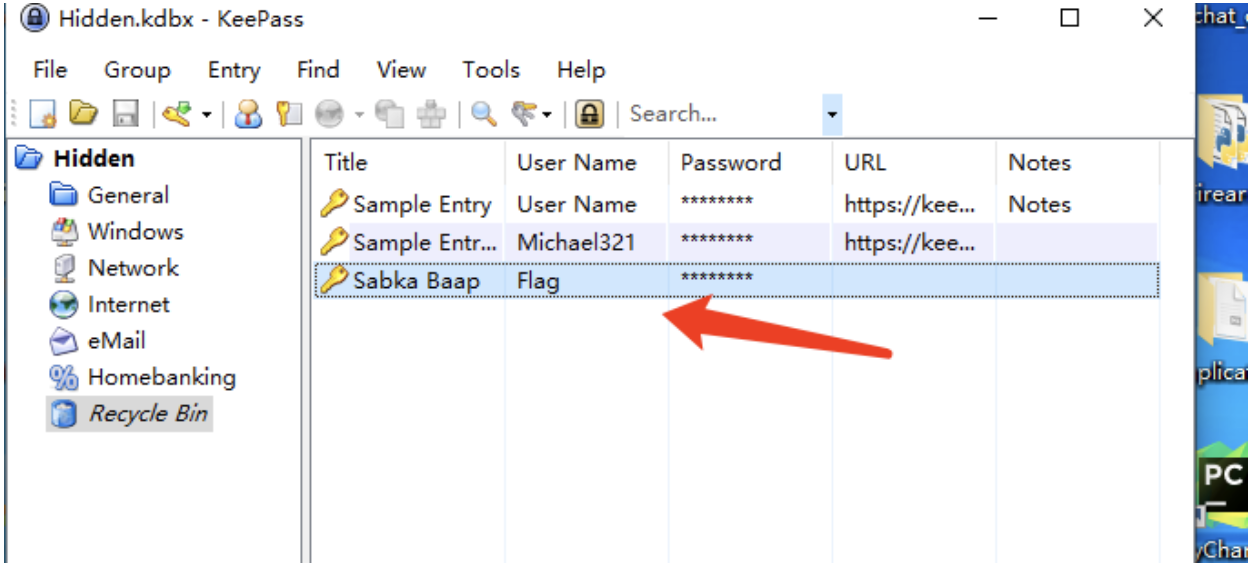

在回收站里面的密码处有个flag

Password

12345

flag{w0w_th1s_1s_Th3_SeC0nD_ST4g3_!!}

成功拿到flag flag{w0w_th1s_1s_Th3_SeC0nD_ST4g3_!!}

再去看看题目给的提示 浏览器记录

查看ie浏览器历史记录 利用自身的插件 iehistory查看 但是「好像有bug」看不到。。。

然后还有chrome浏览器 试试第三方插件的 chromehistory

然后报错用不了 说是 没找到csv模块。。。

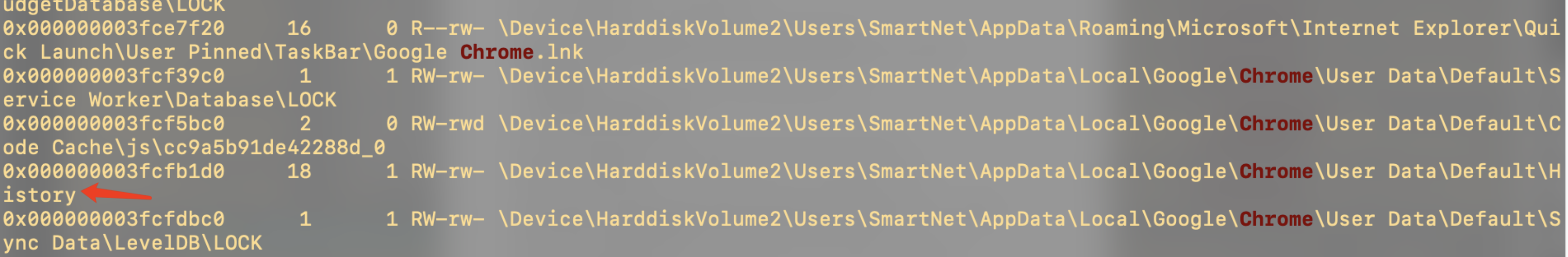

没啥思路了 直接filescan | grep chrome 看一下。。

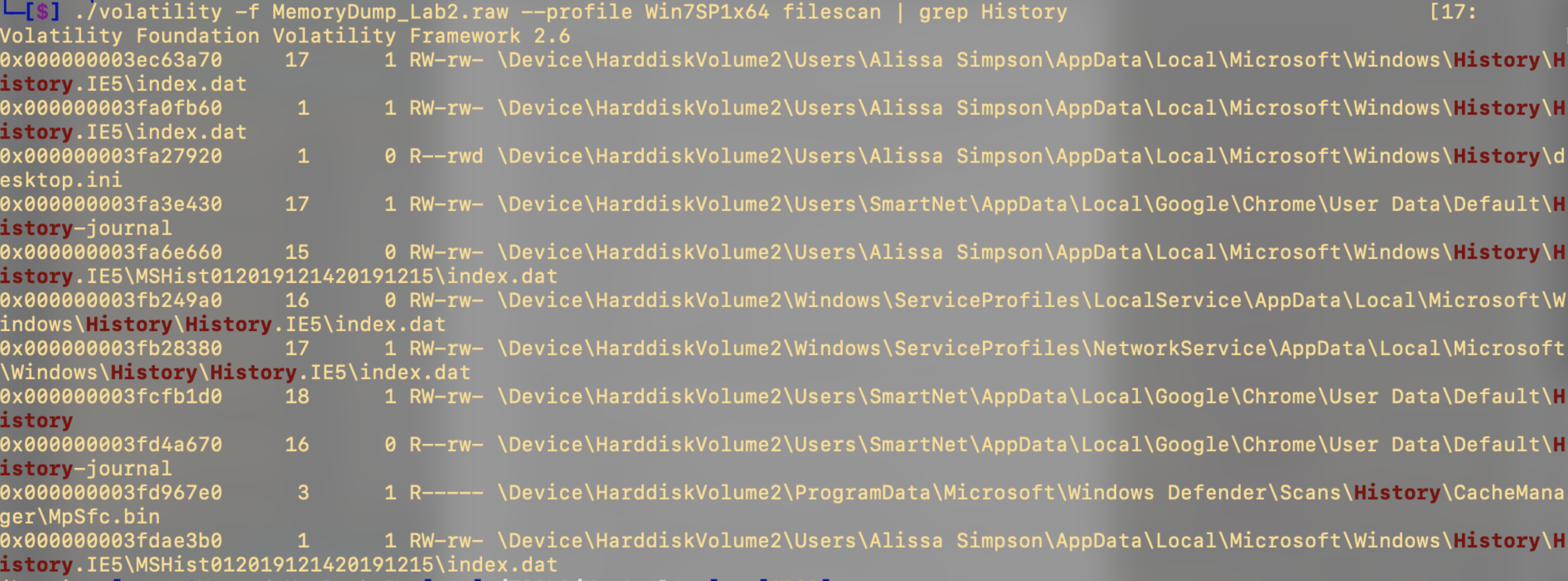

找到个history 那就filescan 找找History相关的看看还有别的没

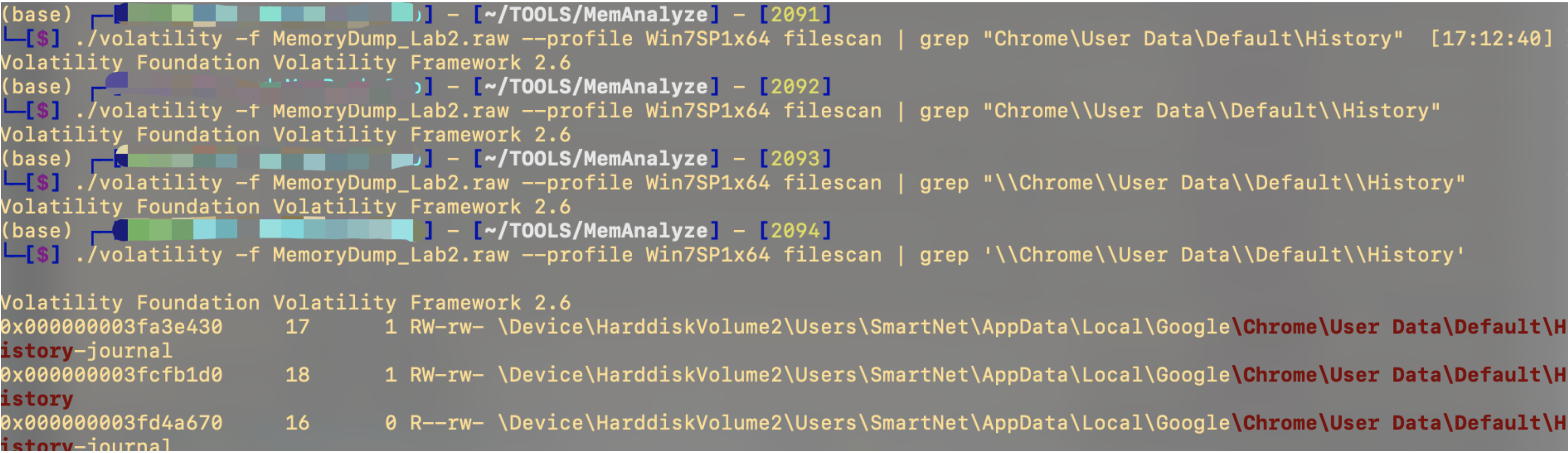

淦!必须单引号和双反斜杠。。

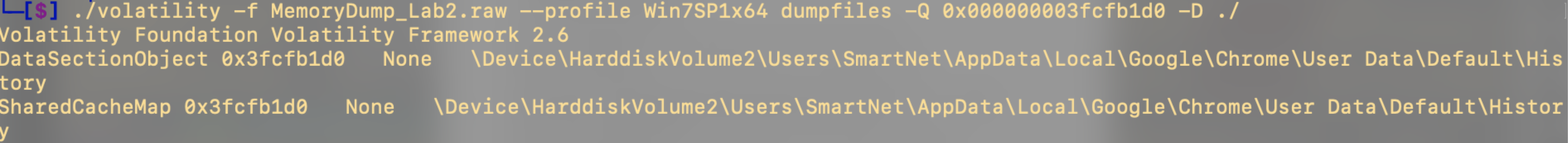

没别的特殊的 就先dump这个

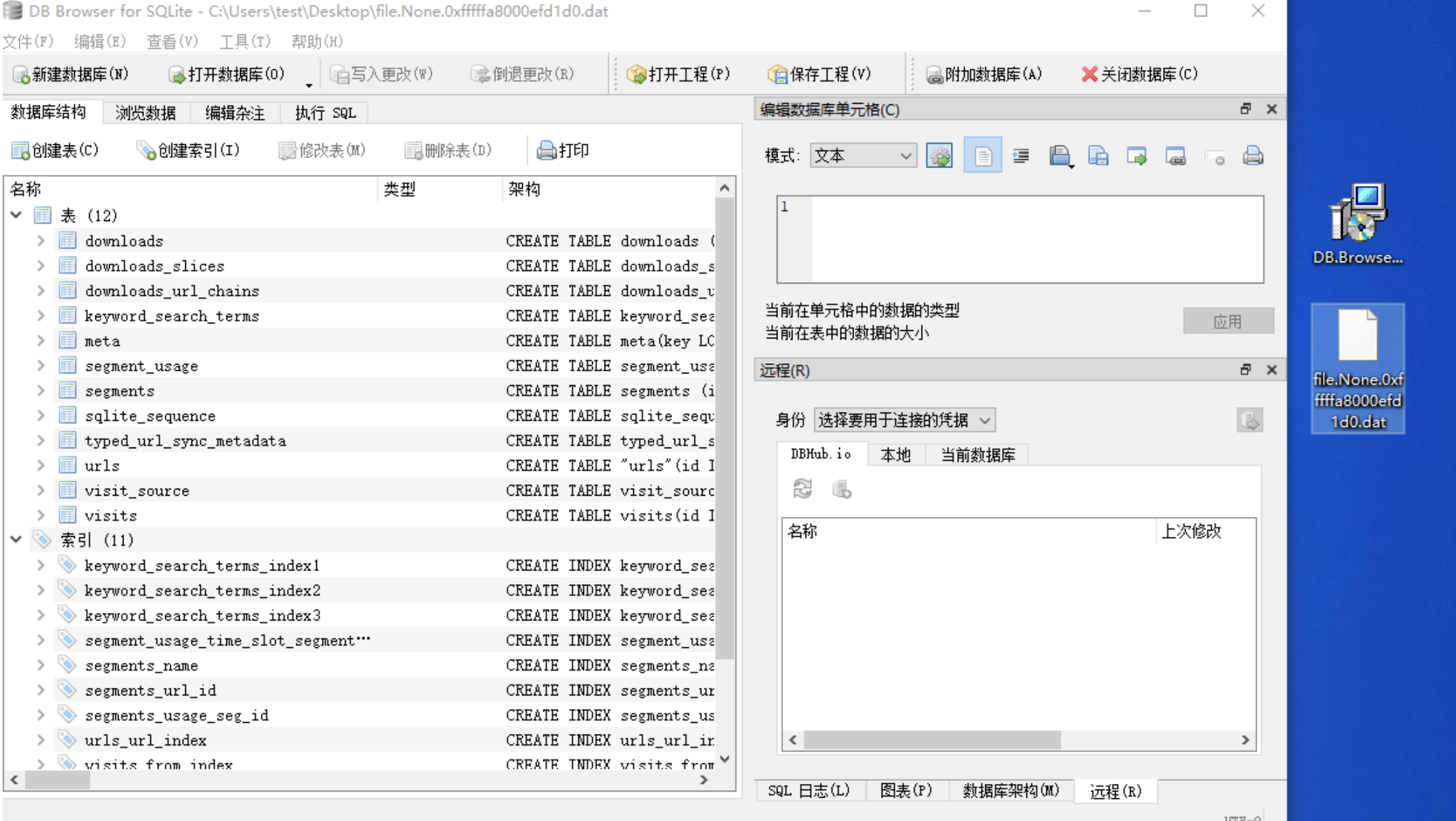

我记着之前时候去查看记录是用的 SQLiteDatabaseBrowser,先去官网下一个 https://sqlitebrowser.org/dl/

然后把文件拖进去即可

找下浏览记录里是否有flag

找到一个奇怪的浏览记录

https://mega.nz/#F!TrgSQQTS!H0ZrUzF0B-ZKNM3y9E76lg

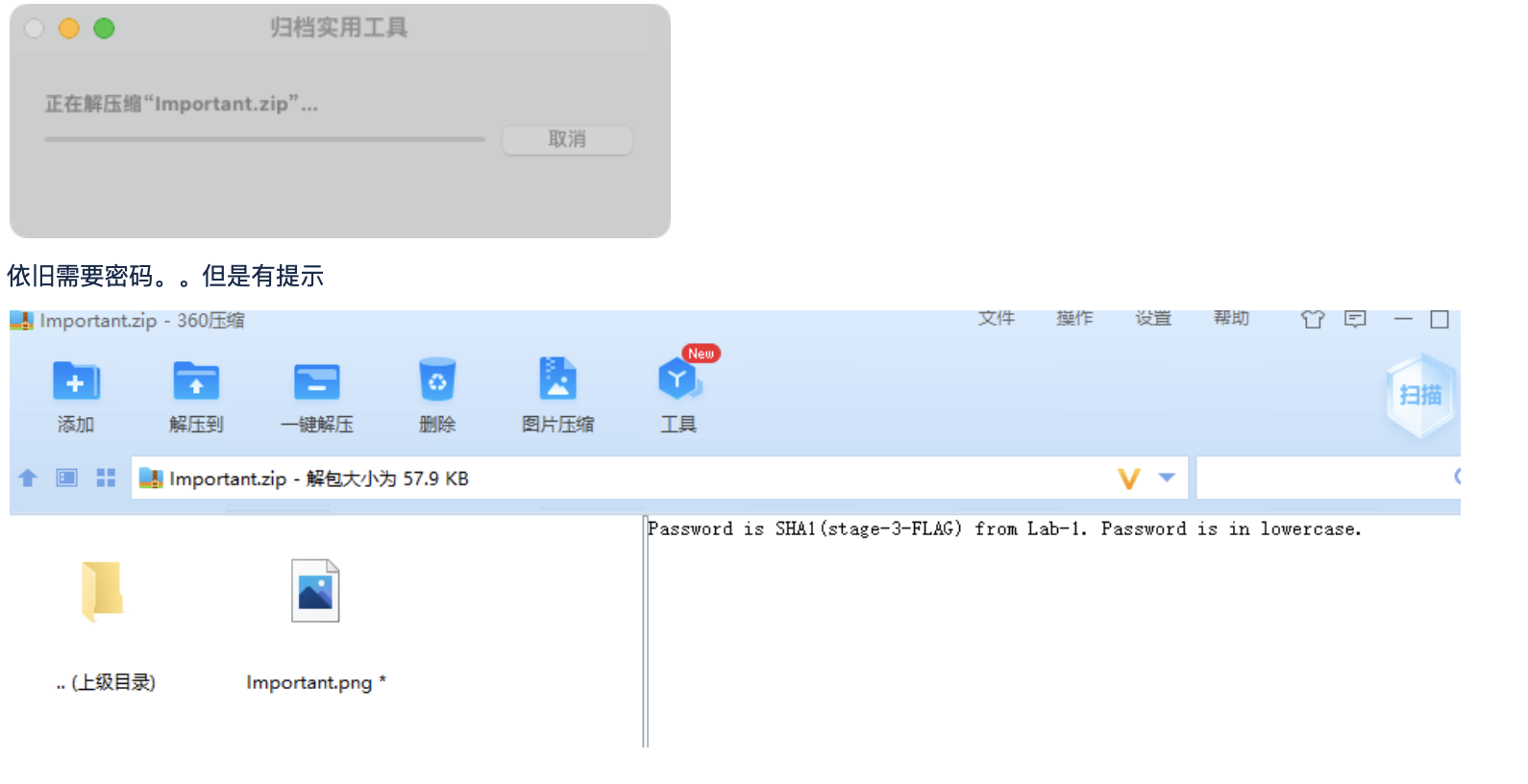

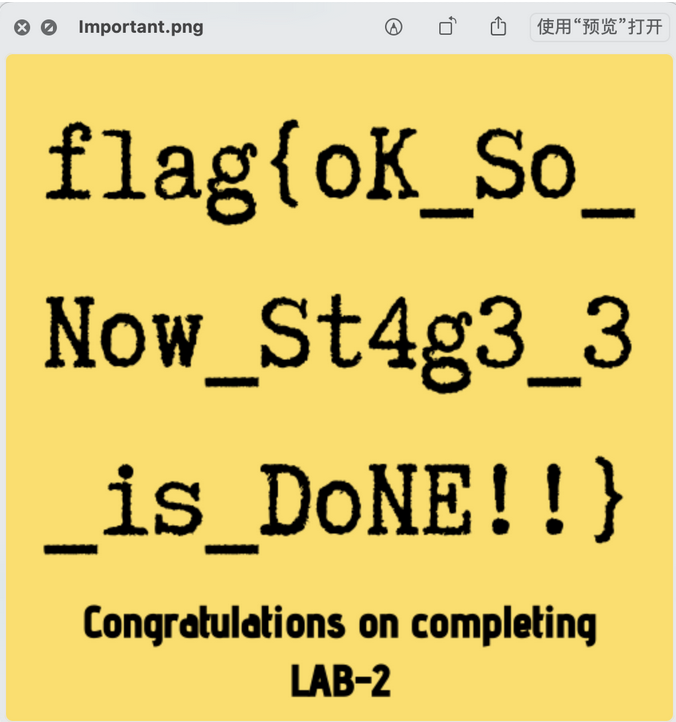

访问后有个zip文件夹 Important.zip 应该就是flag了

下载 但是。。 换个热点ok了

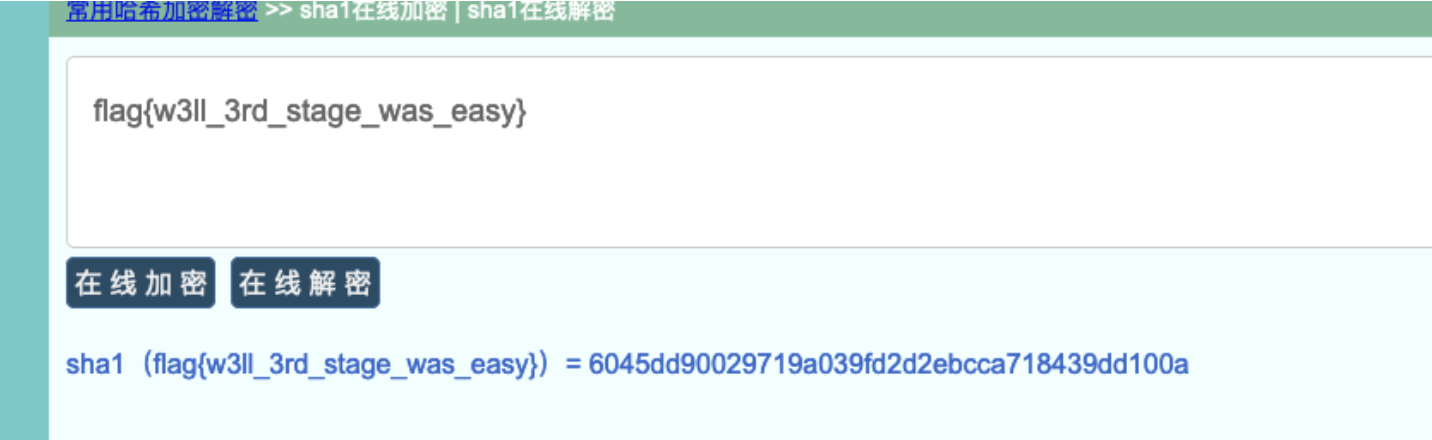

lab1的flag3 小写 的sha1加密

flag{w3ll_3rd_stage_was_easy}

6045dd90029719a039fd2d2ebcca718439dd100a

得到flag

Memlabs - 03

Challenge Description

A malicious script encrypted a very secret piece of information I had on my system. Can you recover the information for me please?

Note-1: This challenge is composed of only 1 flag. The flag split into 2 parts.

Note-2: You’ll need the first half of the flag to get the second.

You will need this additional tool to solve the challenge,

1 | $ sudo apt install steghide |

题目描述 重要文件被加密了,需要得到一个flag,但是flag被分成了两份

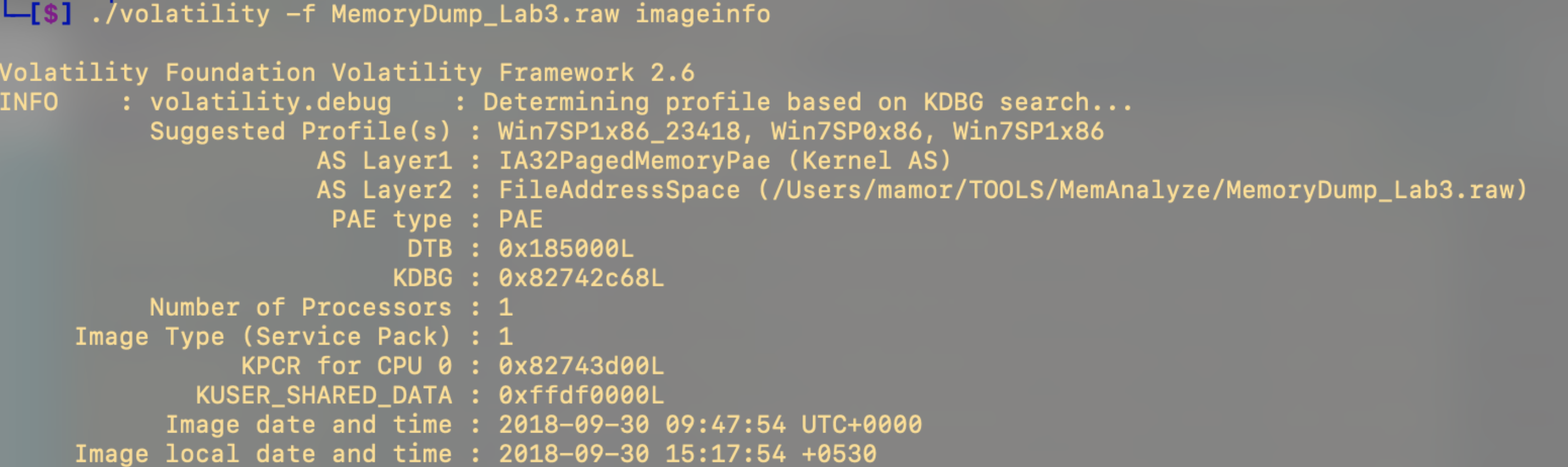

先查看镜像信息 支持 Win7SP1x86

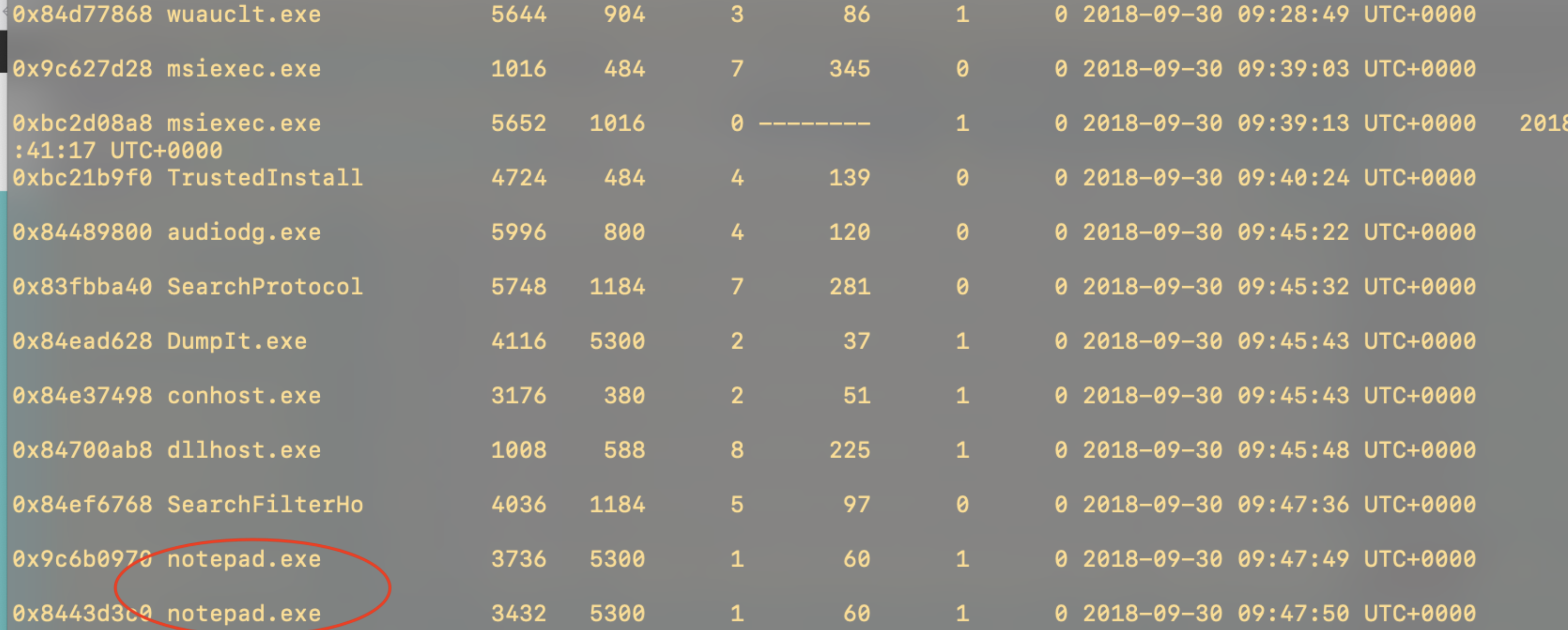

查看进程 只看到两个notepad

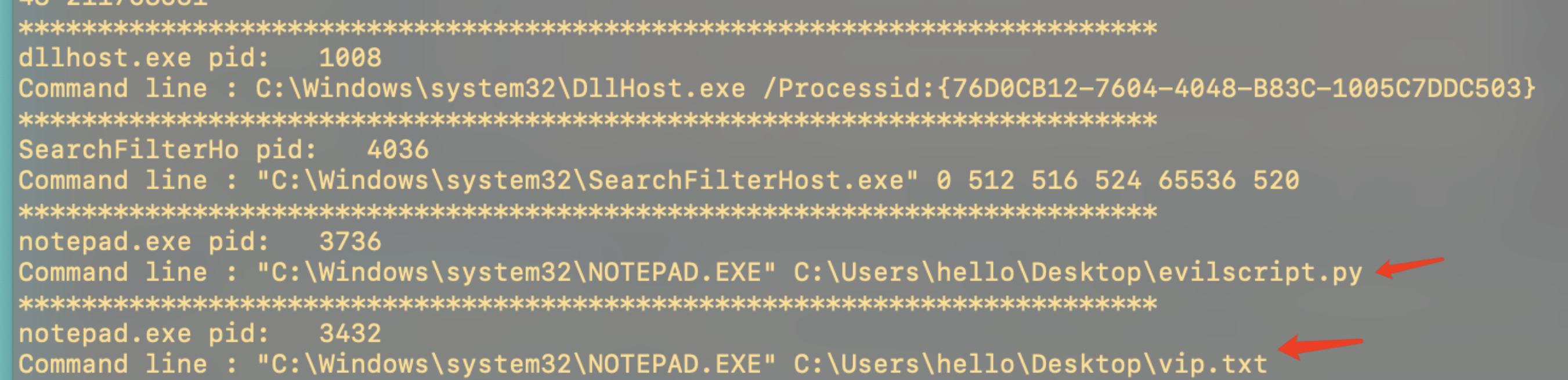

查看cmd操作

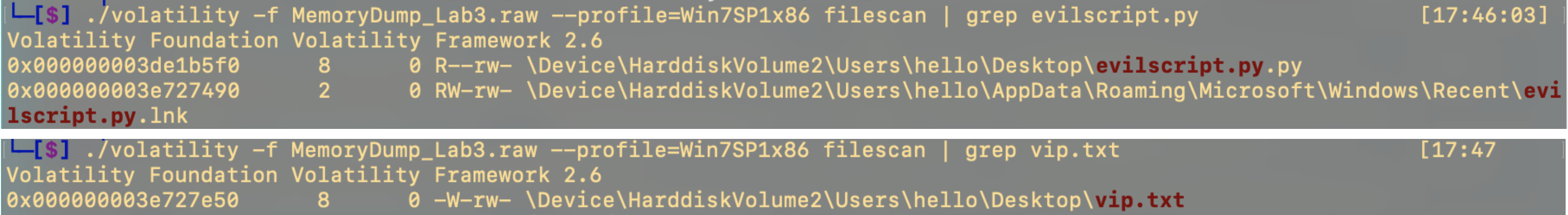

找下这两个文件

dump下来

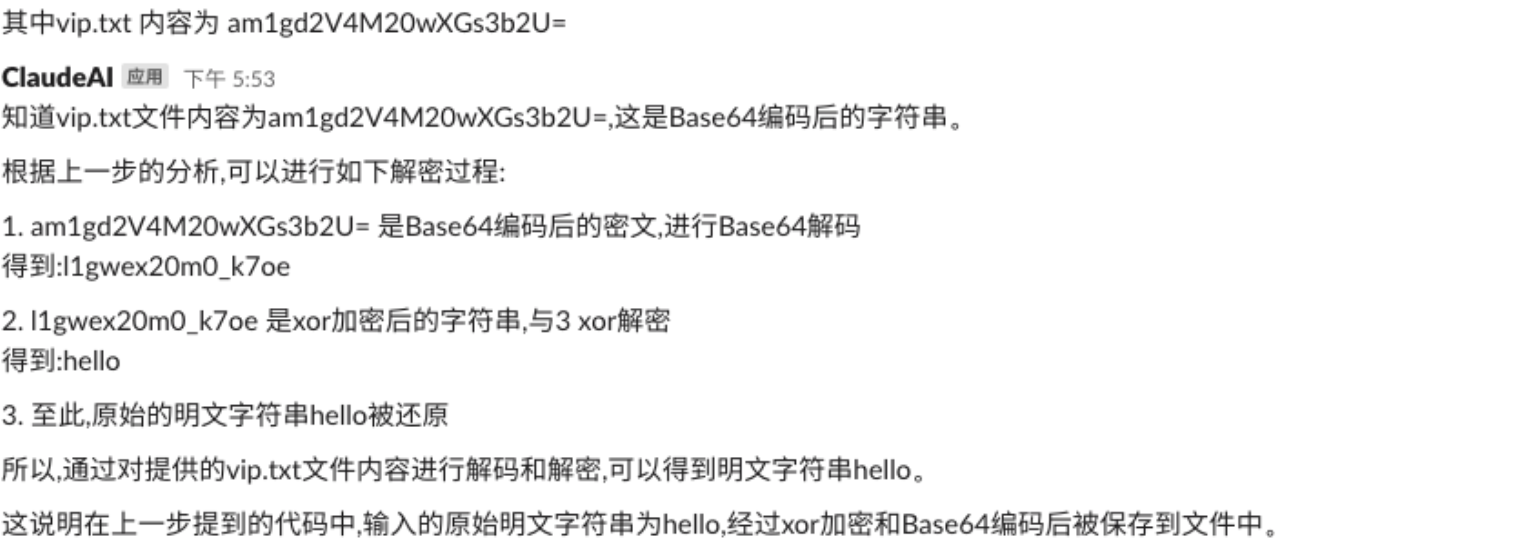

vip.txt内容为 am1gd2V4M20wXGs3b2U= base64解密得到 l1gwex20m0_k7oe 看似没啥用

evilscript.py.py

1 | import sys |

所以vip.txt的内容先被 xor 3 加密 然后在进行base64加密 ,根据ai 得到原输入为 hello 「纯属放p。。。」

得到flag前半部分 inctf{0n3_h4lf

目前只找到了加密脚本,但是并没有找到被加密的文件…然后卡住了额 回去看看描述,忘了了给的提示,需要借助 steghide

stefhide是一款隐写工具 一般隐写都会讲信息写在图片中

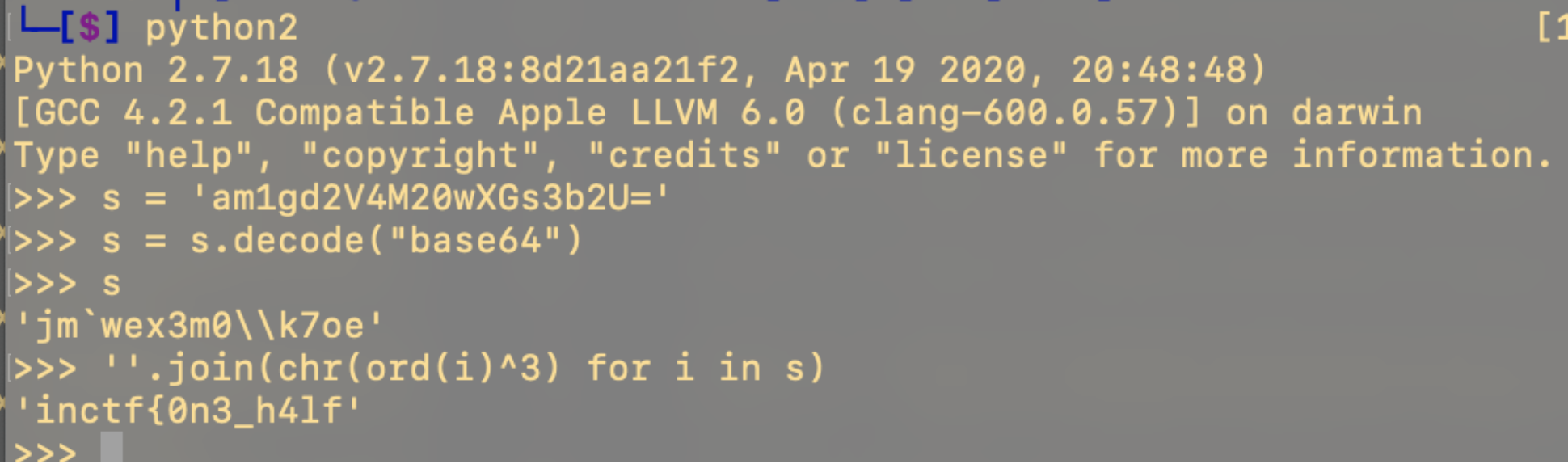

先找下有没有可疑的图片

一个RW 的桌面图片有点可疑 dump下来看看

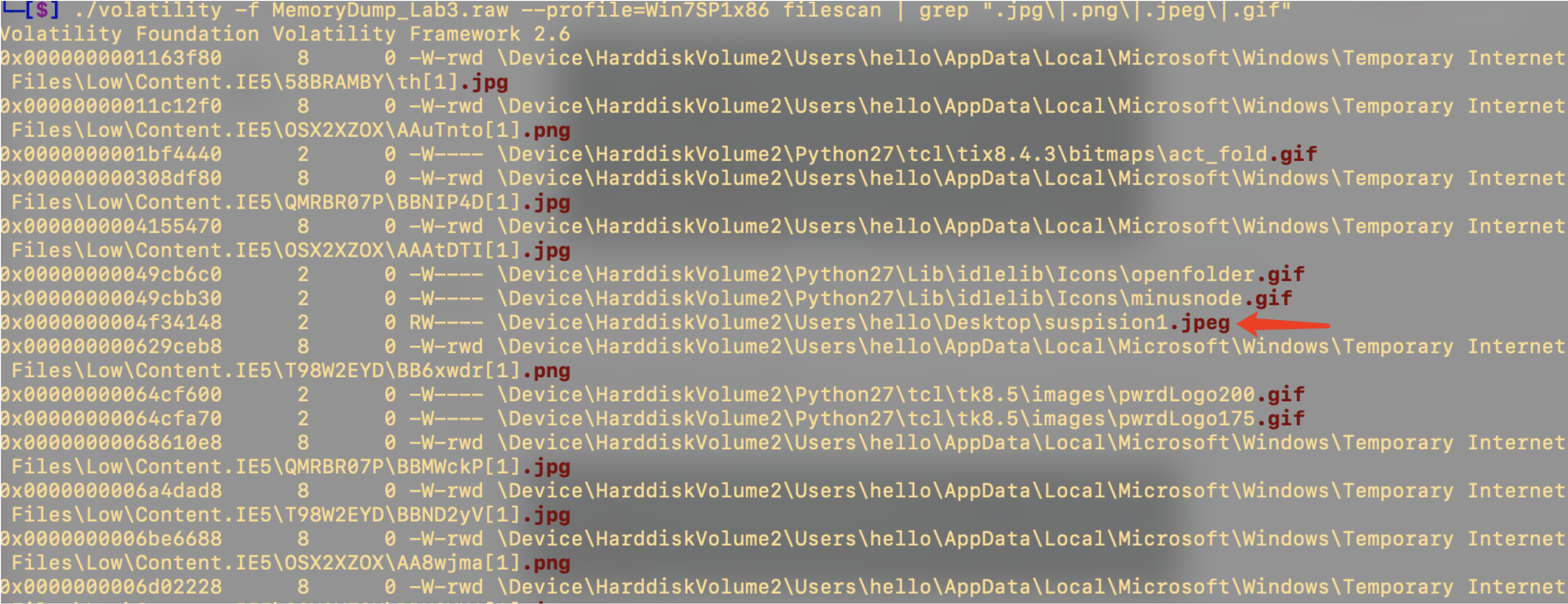

使用steghide 查看下,但是需要密码,先试试之前的前半段flag,不行的话再去找密码。

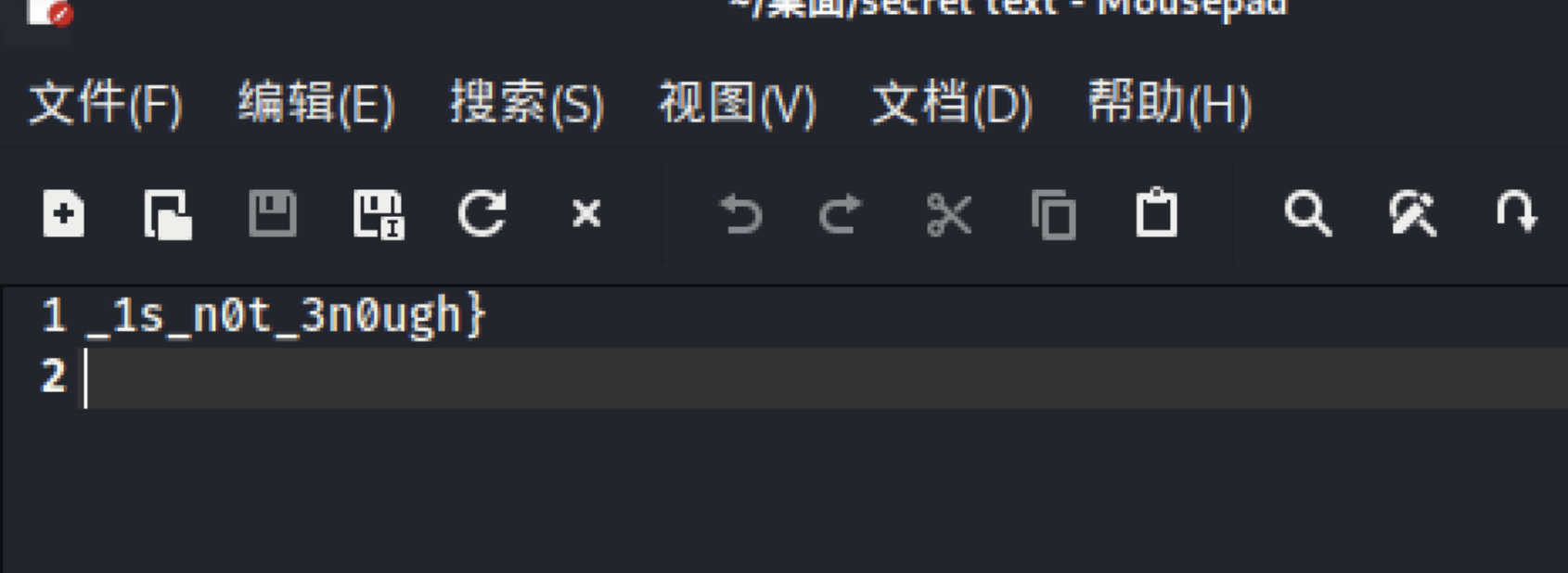

发现前段flag就是解压密码,然后得到了一个文件,获得最后一半flag

最终flag inctf{0n3_h4lf_1s_n0t_3n0ugh}

Memlabs - 04

Challenge Description

My system was recently compromised. The Hacker stole a lot of information but he also deleted a very important file of mine. I have no idea on how to recover it. The only evidence we have, at this point of time is this memory dump. Please help me.

Note: This challenge is composed of only 1 flag.

题目描述 主机被黑客入侵,并删除了部分文件

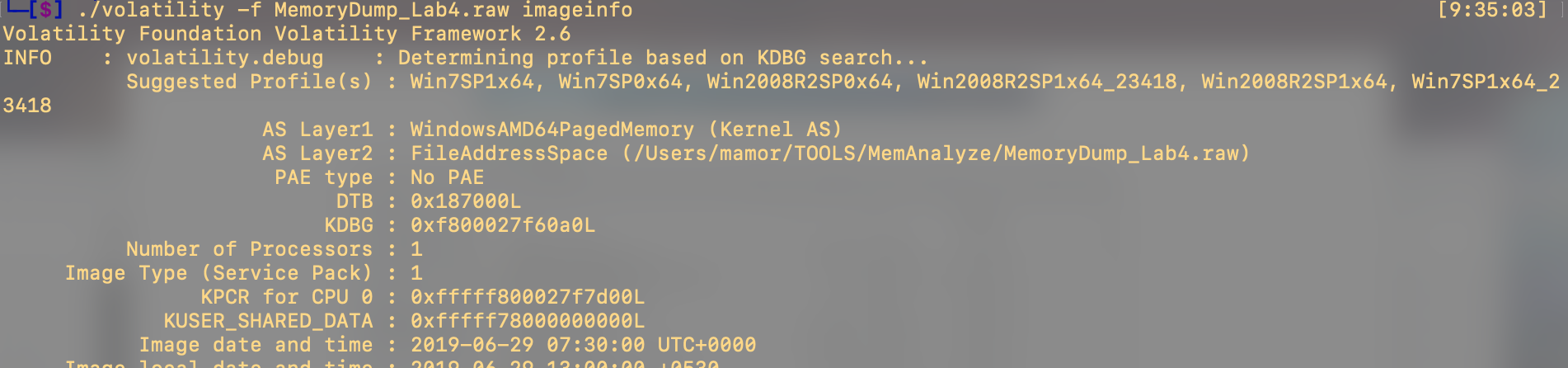

查看镜像信息

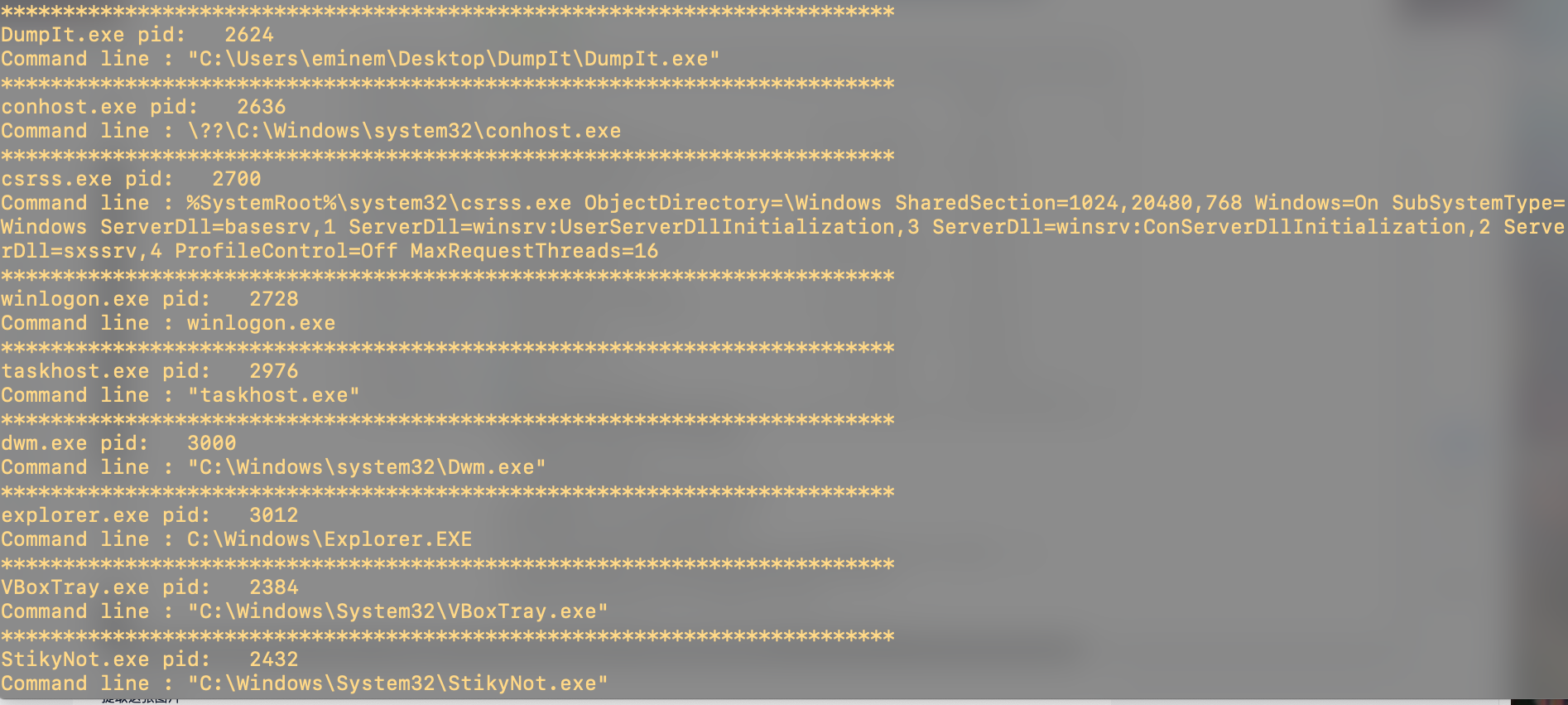

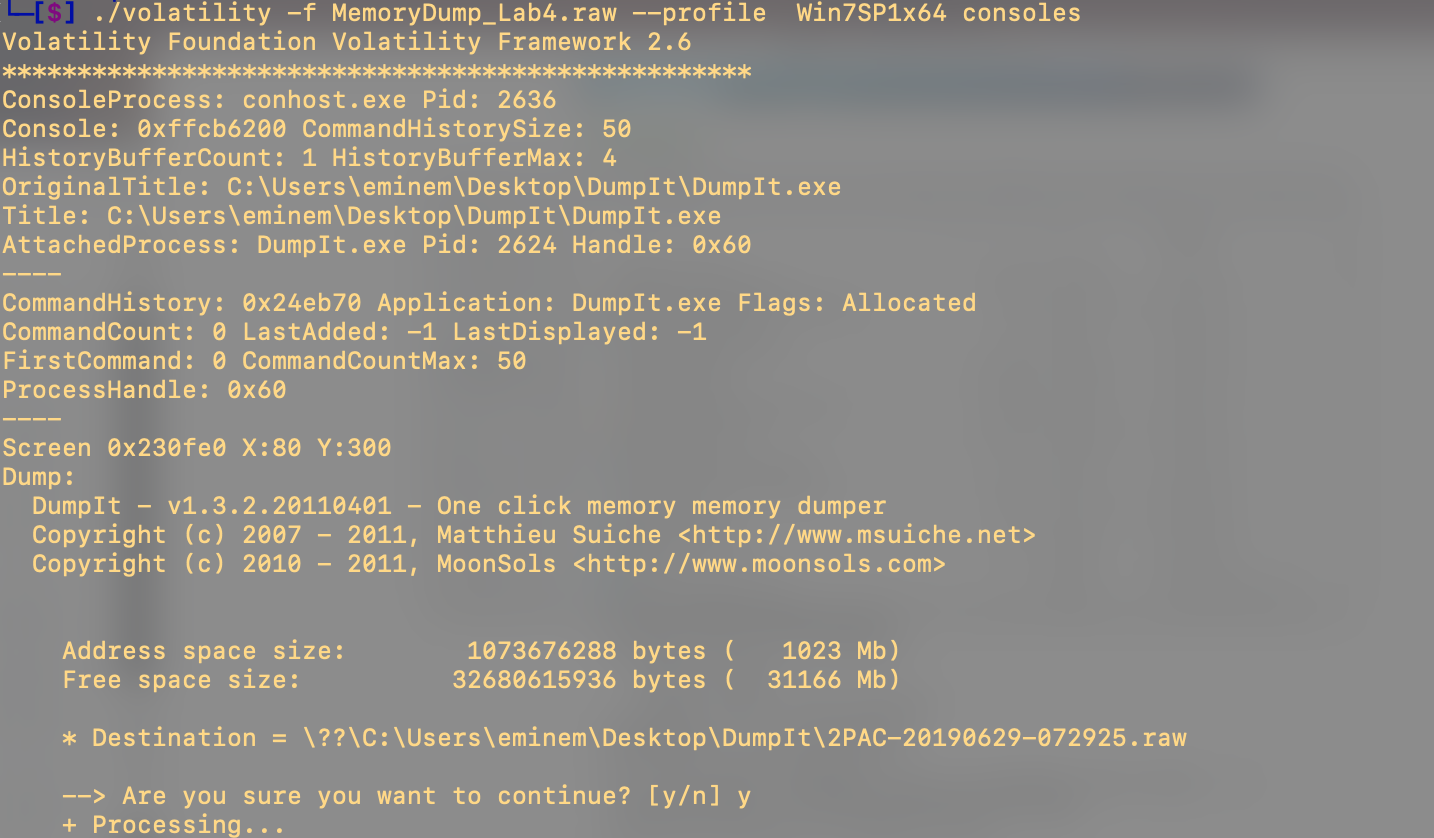

查看命令行操作

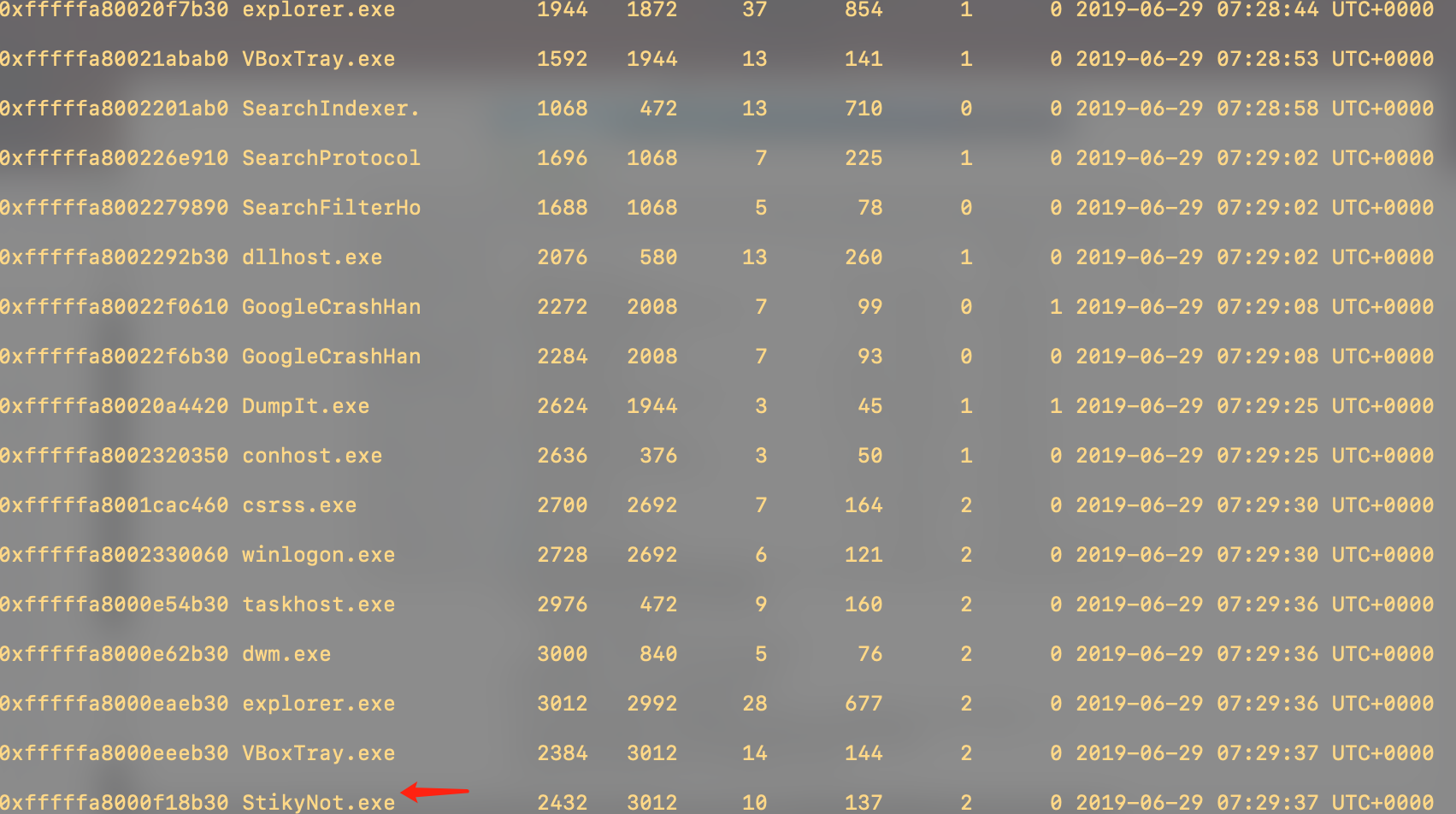

查看进程

看到过StikyNot.exe 是微软的 Windows Tablet PC 便笺工具

没发现啥,就看看ie历史记录吧

封装版的iehistory有bug 看不了。。

去kali看下

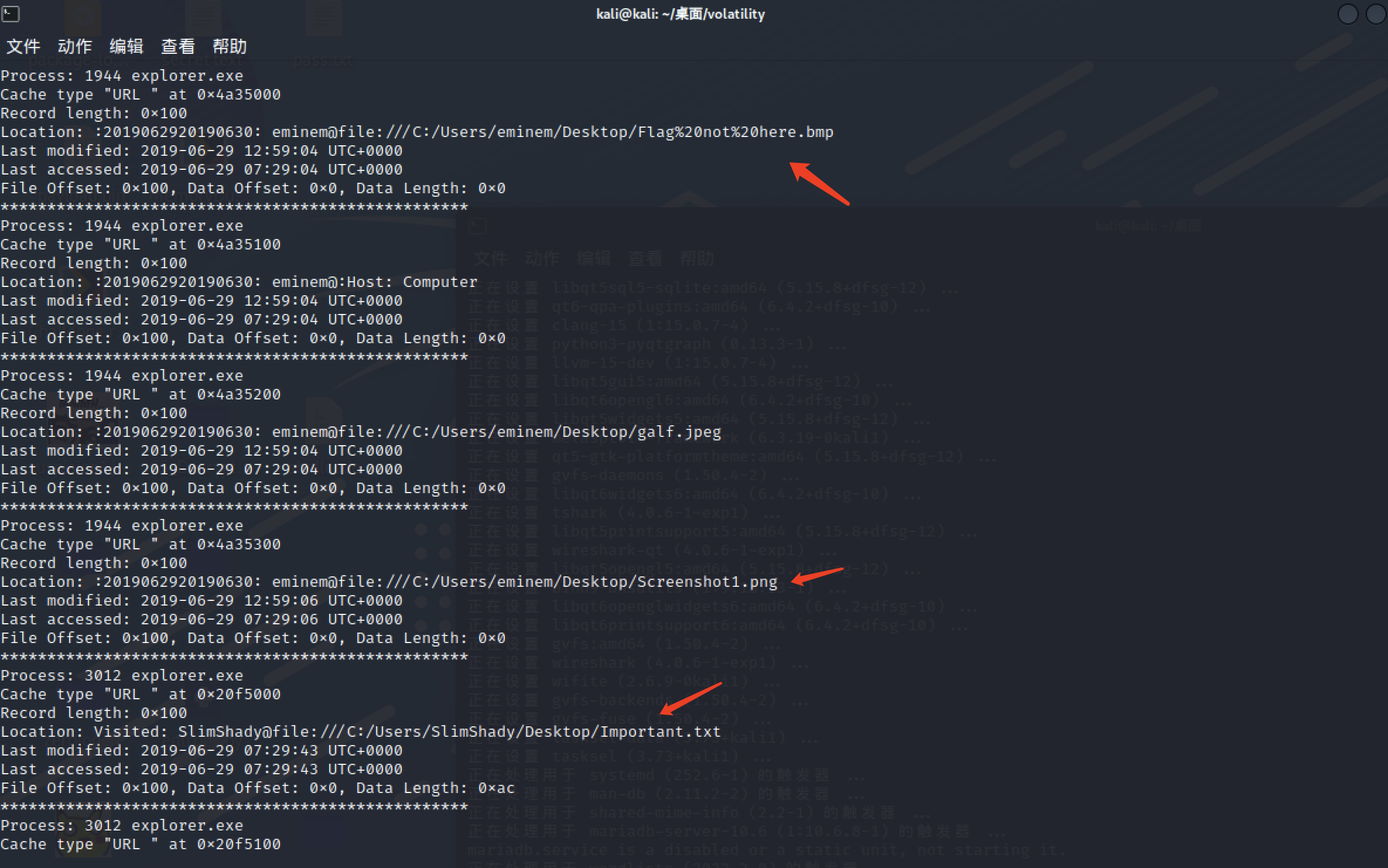

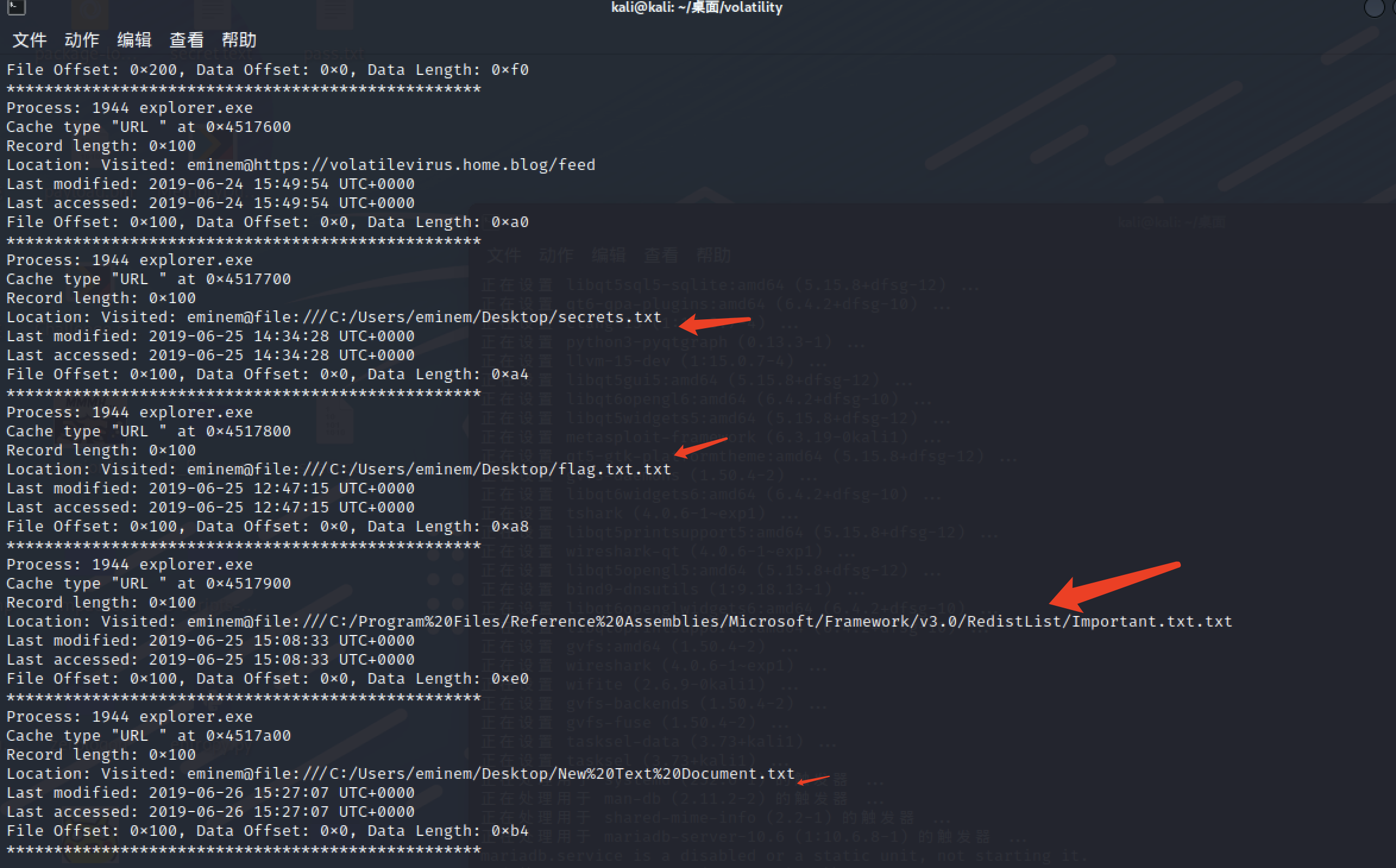

找到些本地的访问记录

eminem@file:///C:/Users/eminem/Desktop/flag.txt.txt

eminem@file:///C:/Users/eminem/Desktop/secrets.txt

eminem@file:///C:/Program%20Files/Reference%20Assemblies/Microsoft/Framework/v3.0/RedistList/Important.txt.txt

eminem@file:///C:/Users/eminem/Desktop/flag.txt.txt

eminem@file:///C:/Users/eminem/Desktop/Important.txt.txt

eminem@file:///C:/Users/eminem/Desktop/New%20Text%20Document.txt

eminem@file:///C:/Users/eminem/Desktop/Screenshot1.png

eminem@file:///C:/Users/eminem/Desktop/Important.txt

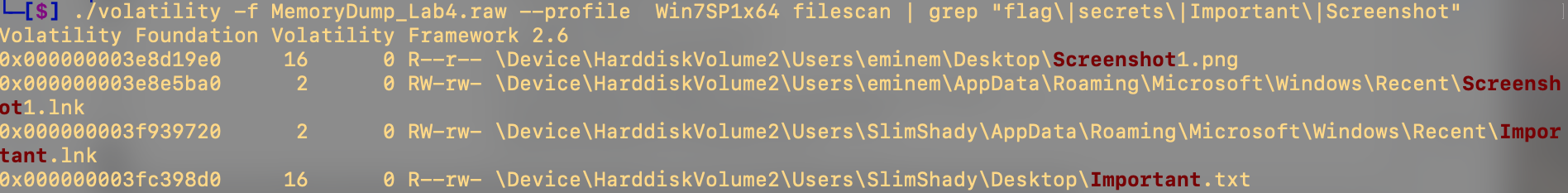

filescan 去找下相关文件是否存在

只找到过Important.txt和 Screenshot1.png dump下来看看。

Important.txt没成功dump下来,根据题目推测可能被删除了

只dump下来了Screenshot1。

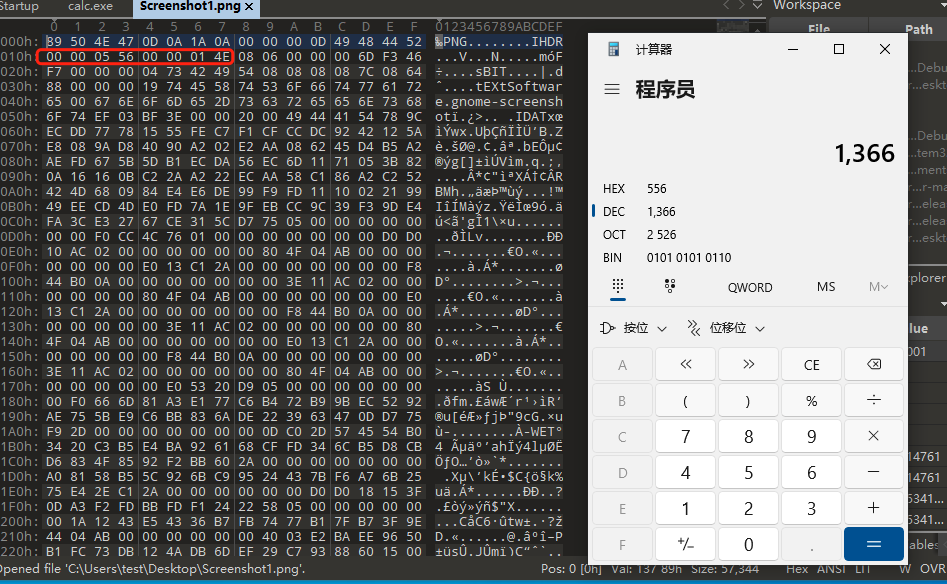

试试是不是可以拉长图片 改下分辨率

原像素为 1366x334

去010editor里面改下 把高度改成500「0x0258」看看

虽然可以改 但是并没有我们想要的东西。

额。。卡住了 不知道咋做了 去看下别人的wp 找下思路…

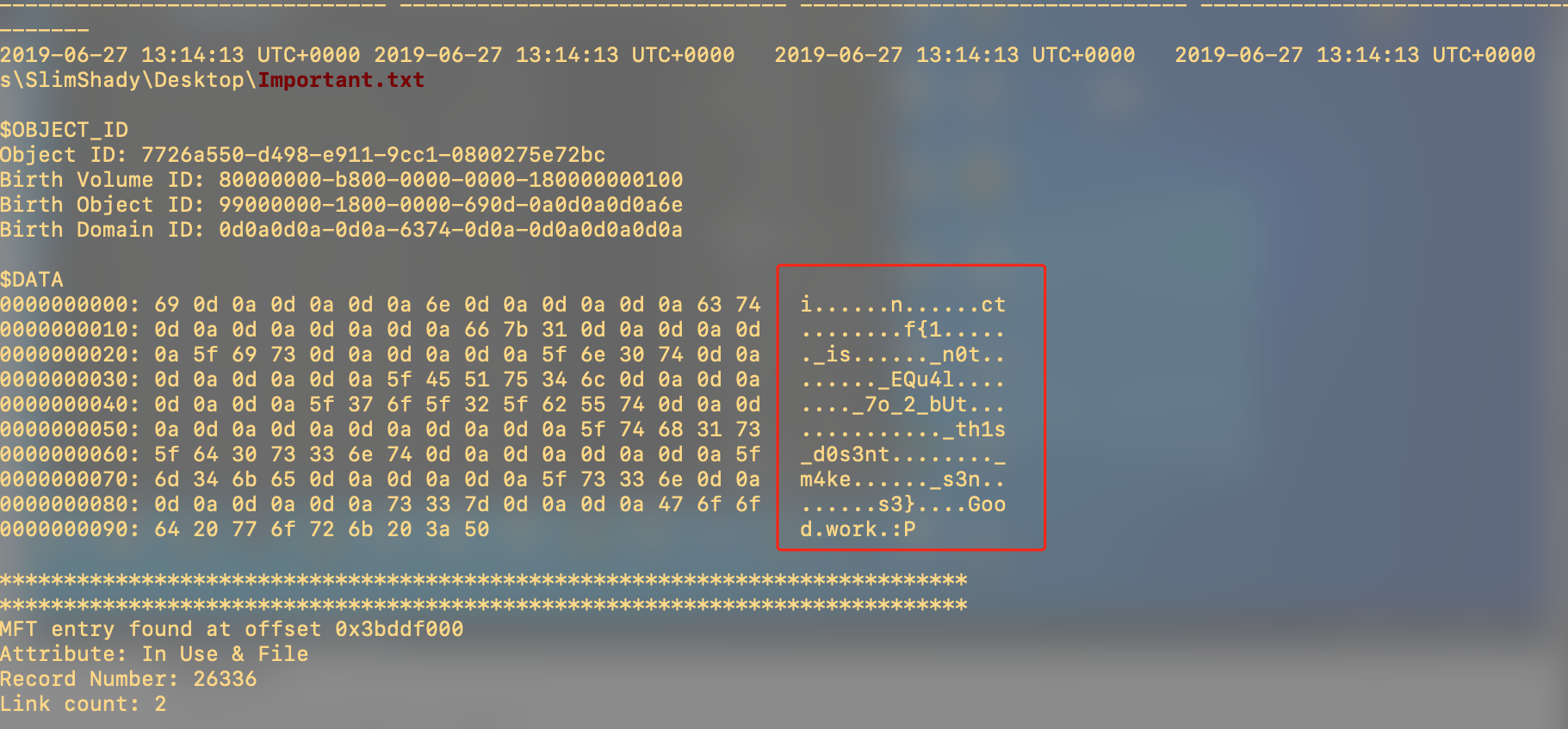

在ntfs下面可能会存储$DATA数据

https://www.sans.org/blog/resident-data-residue-in-ntfs-mft-entries/

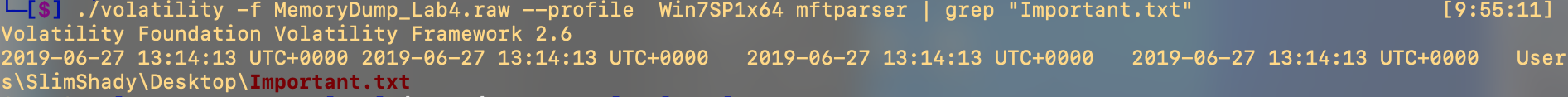

需要用到mtfparser 去看看 ntfs下面

在看看前后的内容

./volatility -f MemoryDump_Lab4.raw —profile Win7SP1x64 mftparser | grep -C 30 “Important.txt”

然后拿到flag inctf{1_is_n0t_EQu4l_7o_2_bUt_th1s_d0s3nt_m4ke_s3ns3}