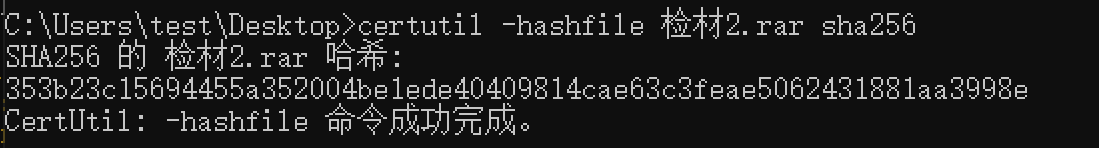

题目2-1(本题3分)

提取检材压缩包的SHA256值,以此作为flag提交。

Certutil -hashfile 检材2.rar sha256

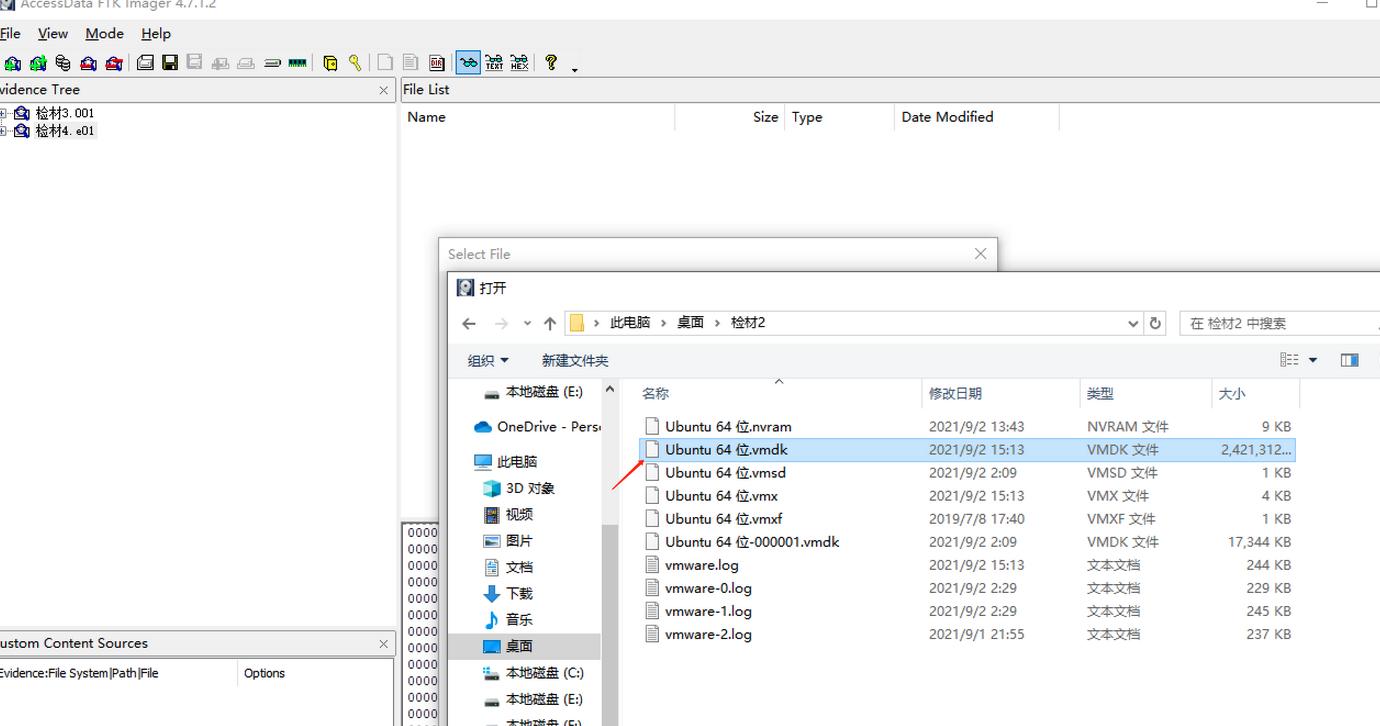

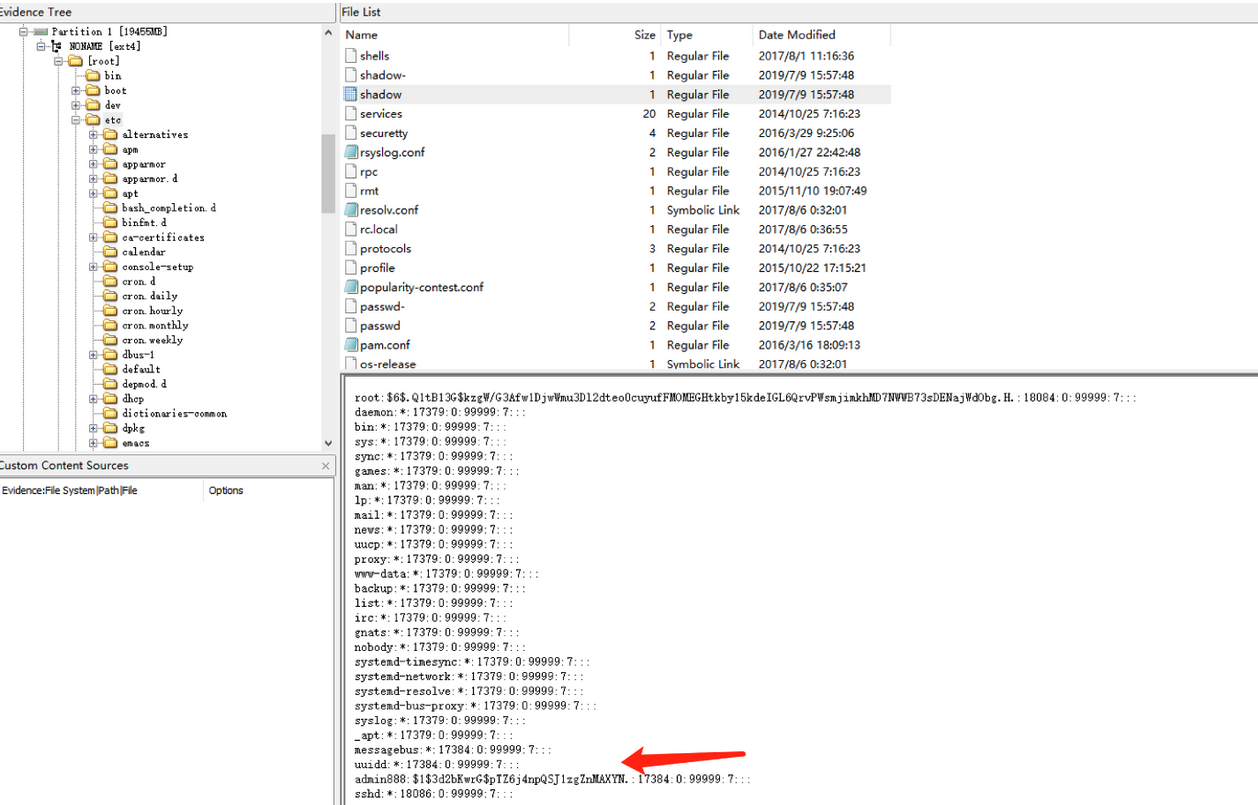

题目2-2(本题7分)

破解该检材系统的用户名及密码(均为8位以内英文加数字的弱口令),并以密码作为flag提交。

FTK挂载VMDK

md5解密 得到 admin888

题目2-3(本题2分)

提取该检材系统的版本号,以此作为flag提交。(示例:11.11)

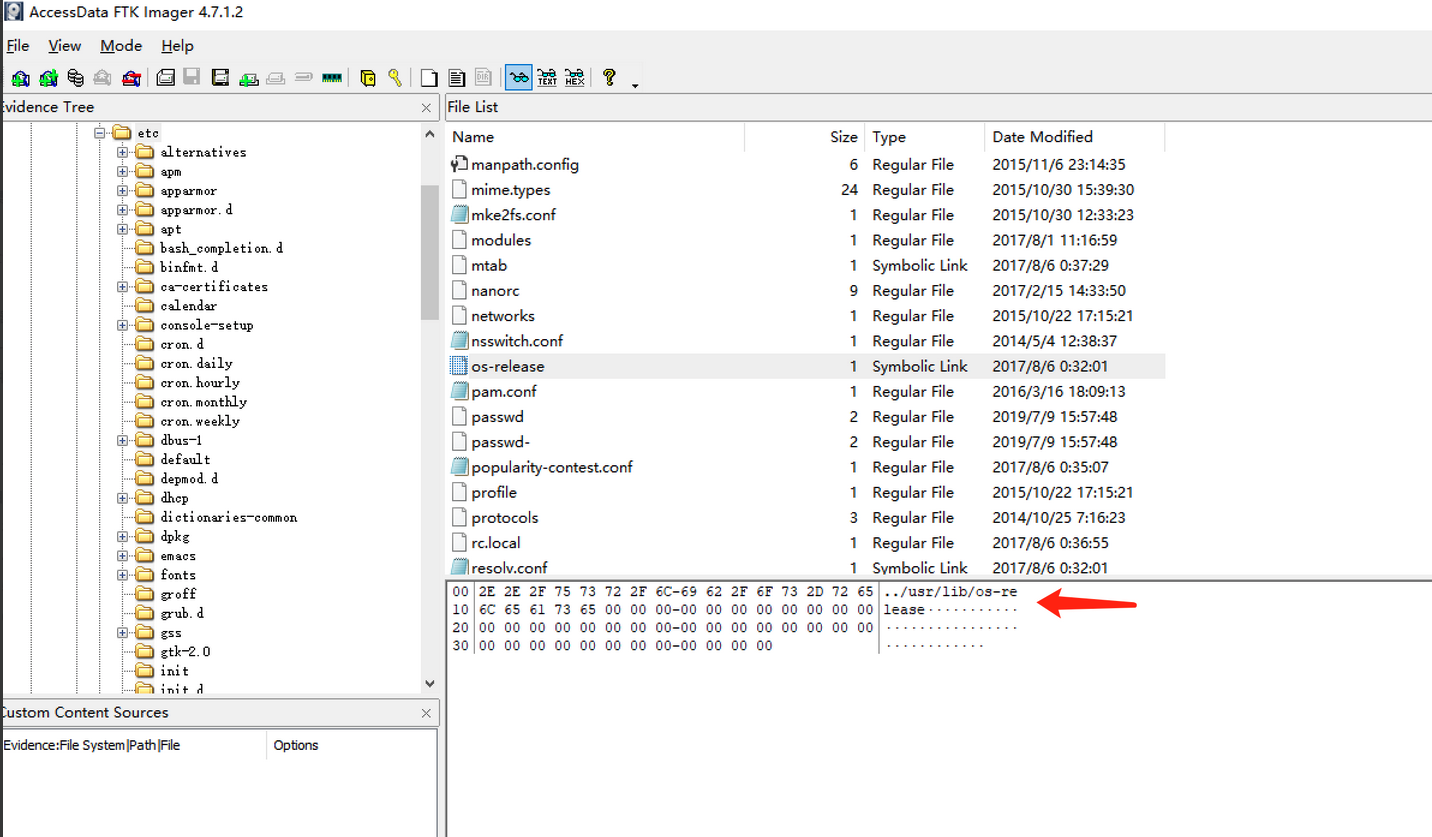

也可通过FTK翻文件找到 os-relaease

16.04

题目2-4(本题3分)

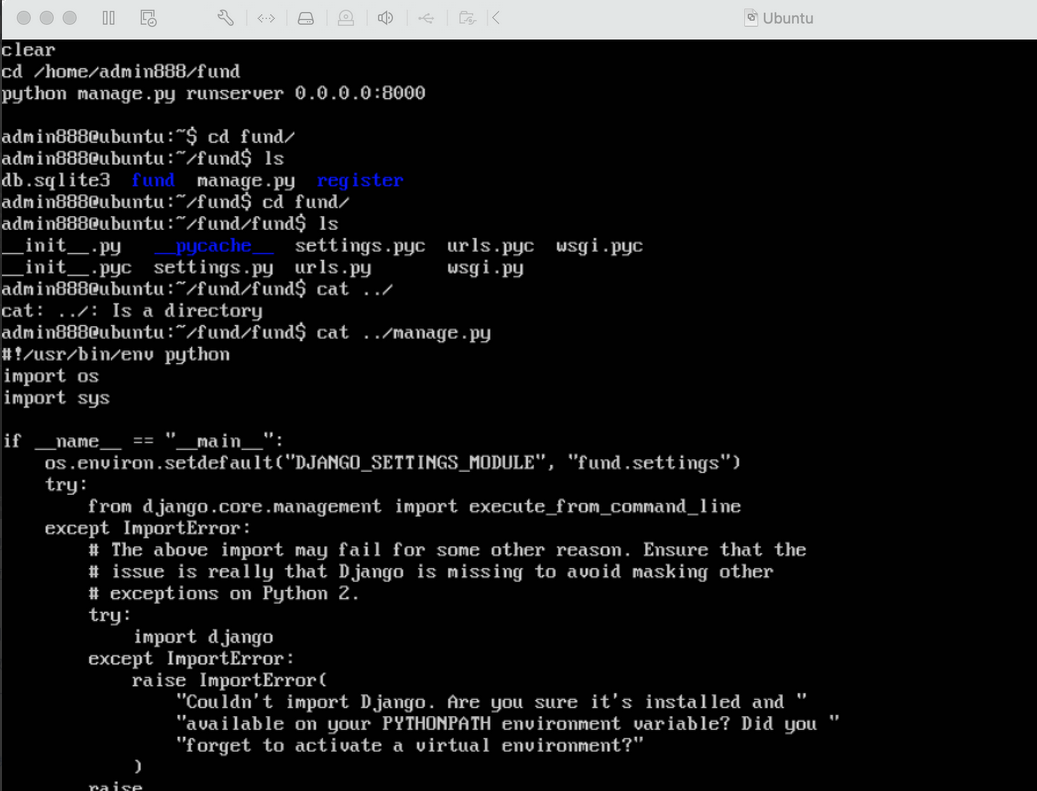

提取该检材的网站文件目录,以此作为flag提交。

/home/admin888/fund

题目2-5(本题3分)

提取网站对应的数据库文件名,以此作为flag提交。

上一问中发现存在 db.sqlite3 数据库文件 所以 flag{db.sqlite3}

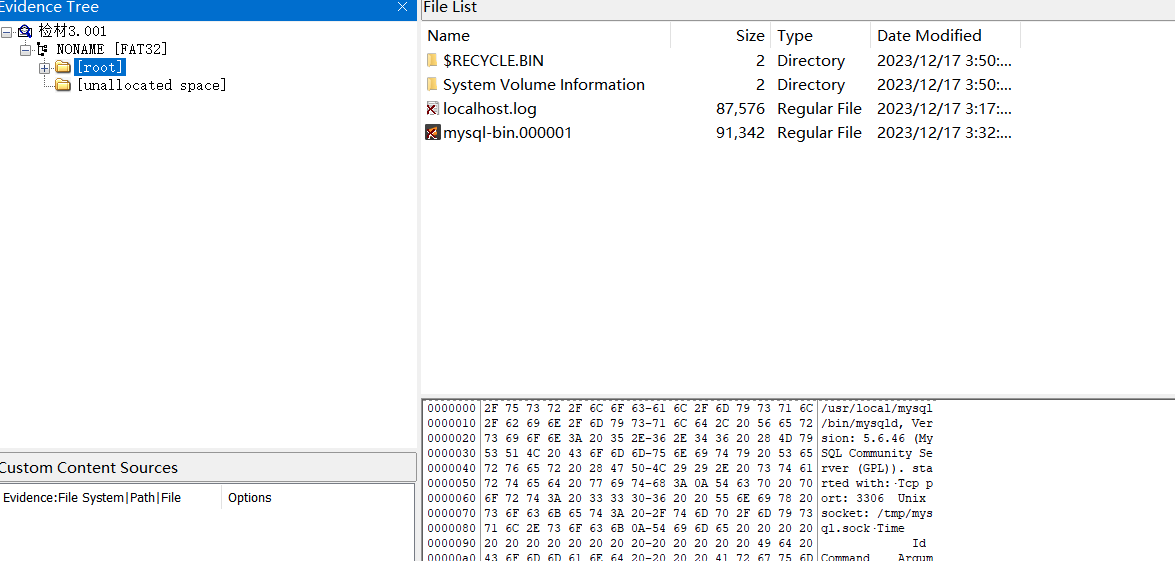

题目3-1(本题3分)

1.恢复该检材数据,找出被删除的log文件,并以此作为flag提交。(不含后缀名)(3分)

ftk直接挂载 发现log文件

题目3-2(本题7分)

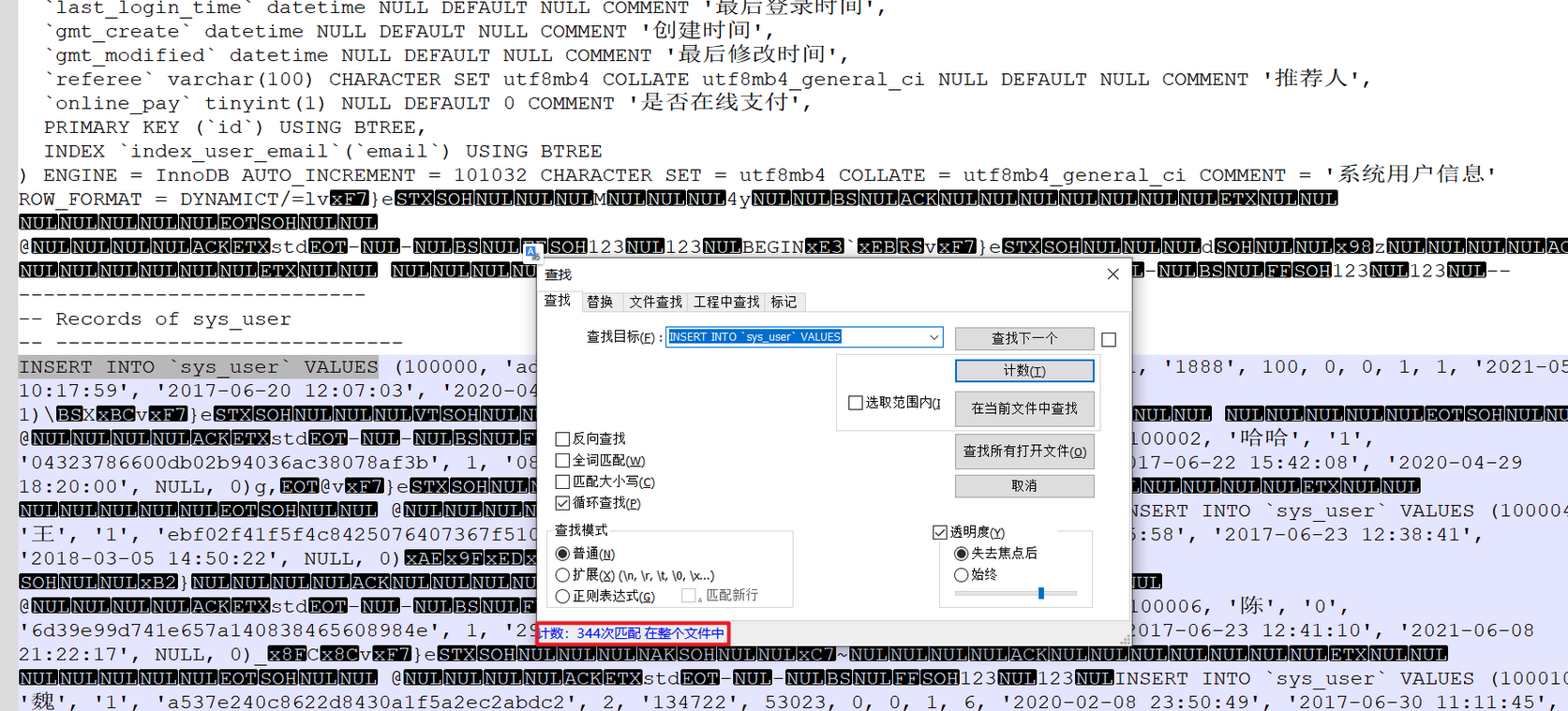

分析日志文件,分析数据库sys_user表的插入操作次数,并以此作为flag提交。

查看文件中INSERT INTO sys_user VALUES 出现的次数:

flag{344}

题目3-3(本题3分)

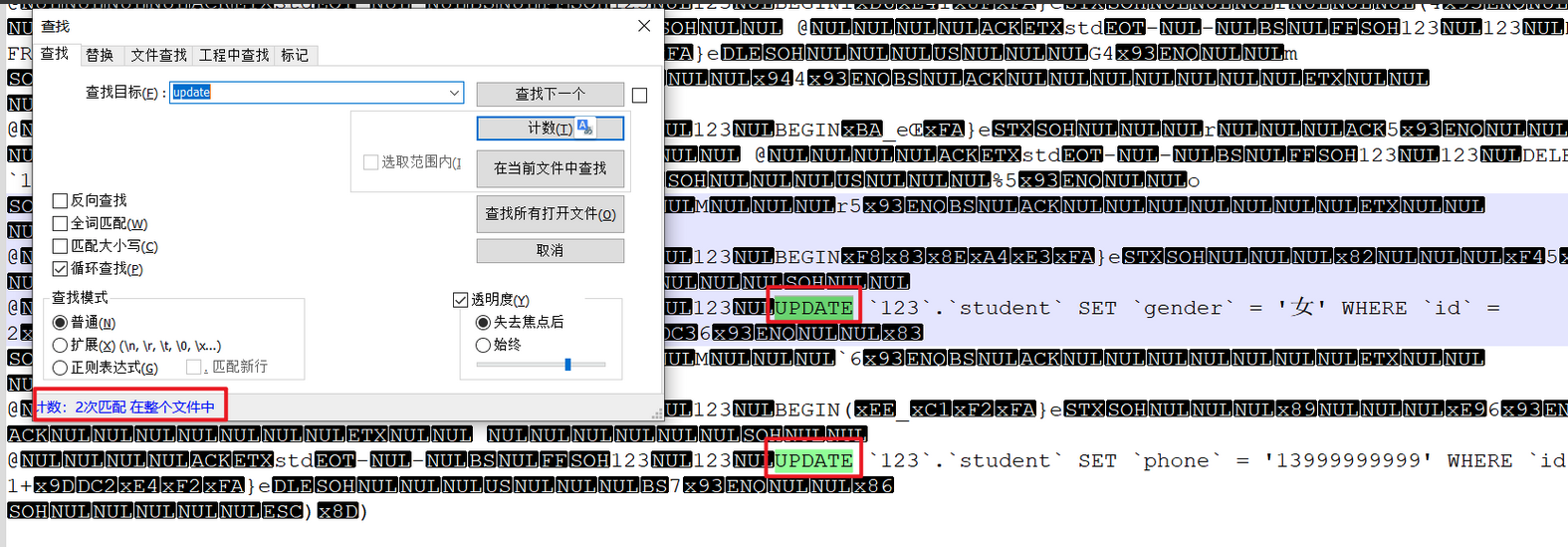

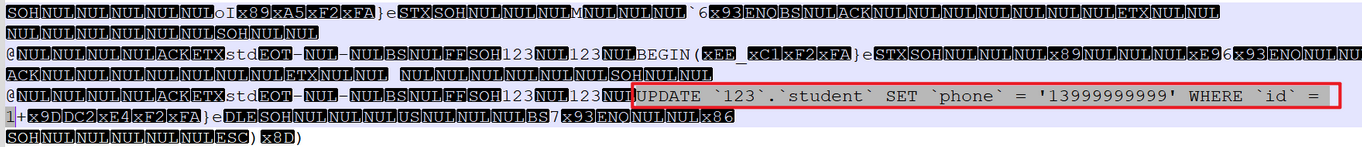

分析操作日志,发现有学生的手机号被修改,以此学生姓名作为flag提交。

看到还有个mysql-bin.000001文件 ,导出进行查看

题目中说的是更新操作,第一个想到的是UPDATE操作,全局搜索UPDATE,发现只有两次出现:

后一个为更新student手机号操作:

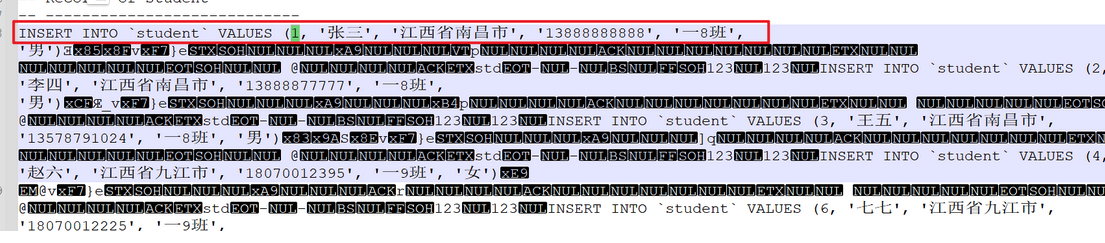

更新的student 表中的字段 id为1 , 尝试定位Student表【直接全局搜索student】:

flag{张三}

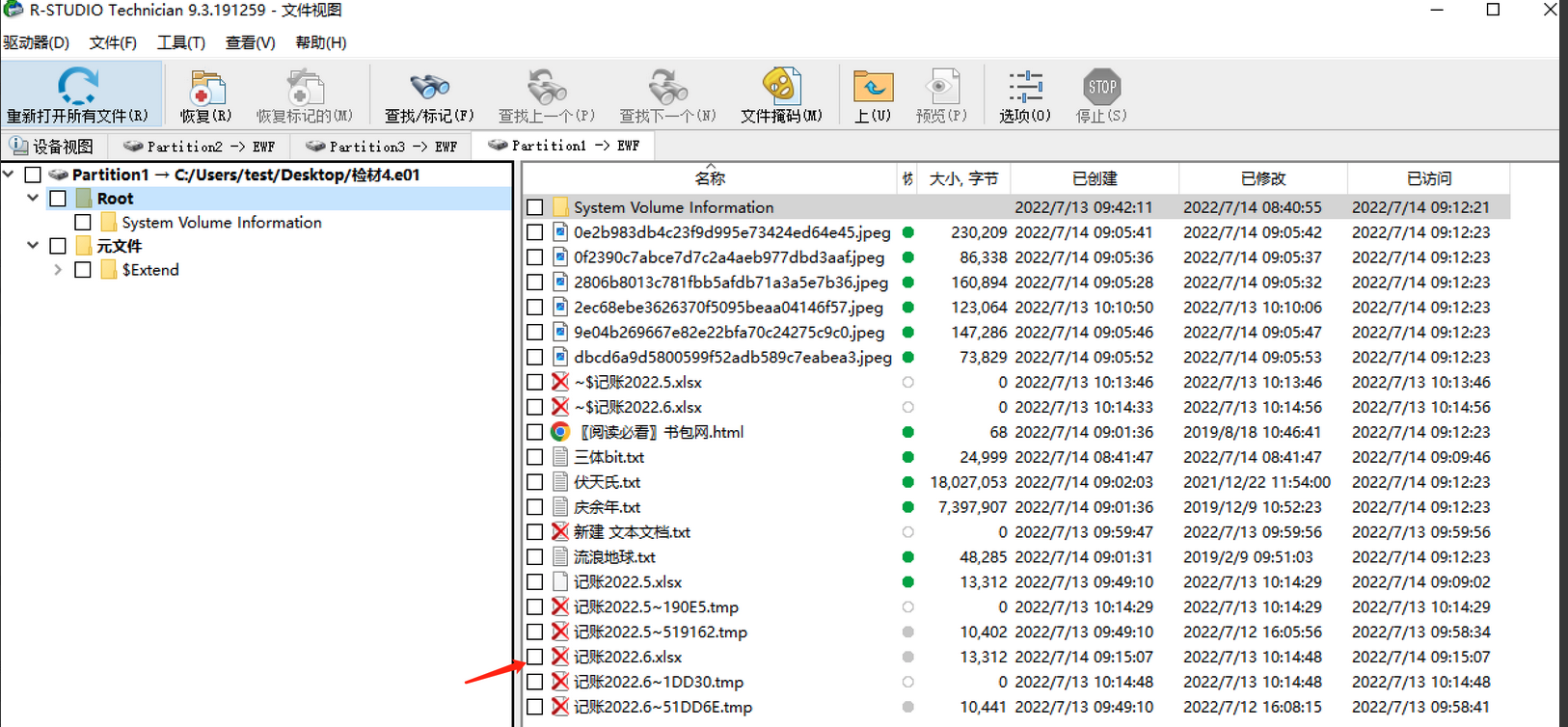

题目4-1(本题3分)

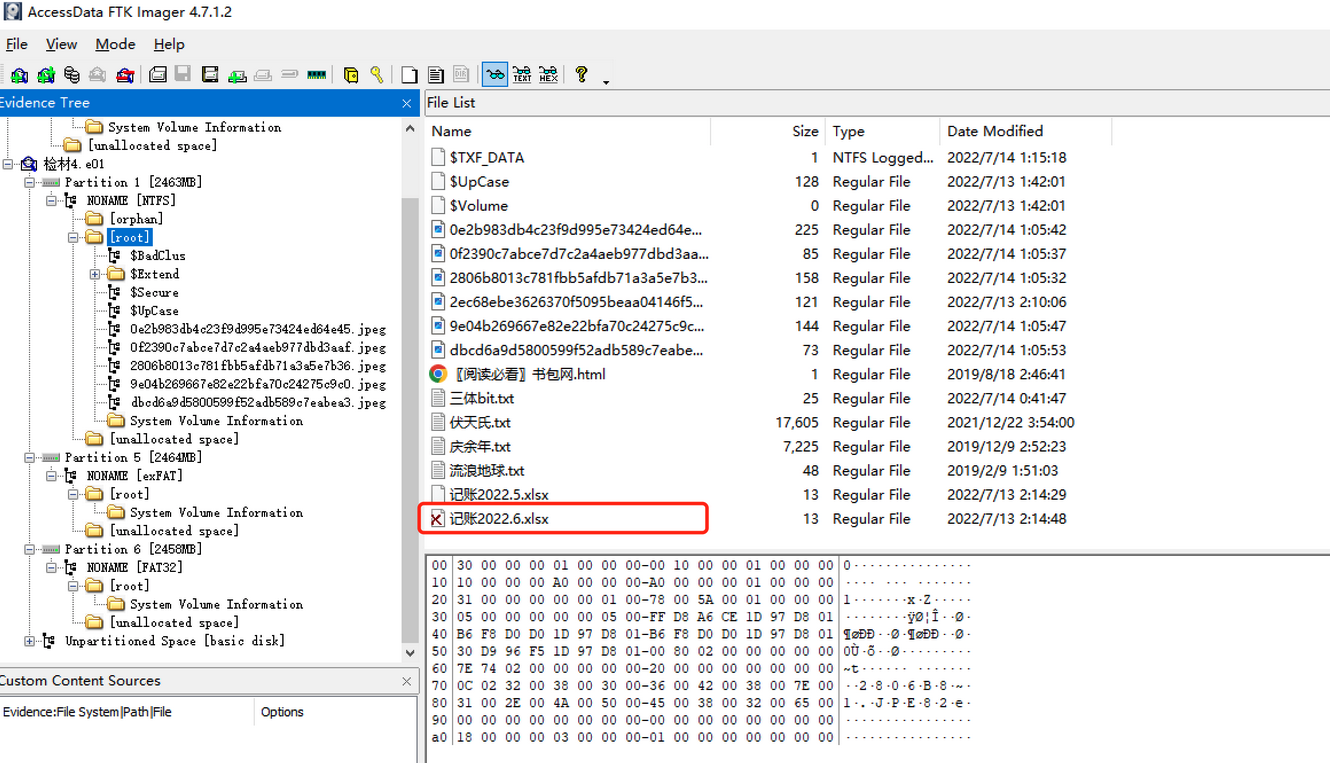

恢复该检材数据,找出被删除的文件,并以此文件名作为flag提交。(不含后缀名)

通过R-STUDIO打开镜像 翻磁盘找到 记账2022.6.xls

FTK加载也可以直接找到

flag{记账2022.6}

题目4-2(本题7分)

分析被删除的文件,破解文件密码(密码为以qw开头的10位小写英文加数字),并以此作为flag提交。

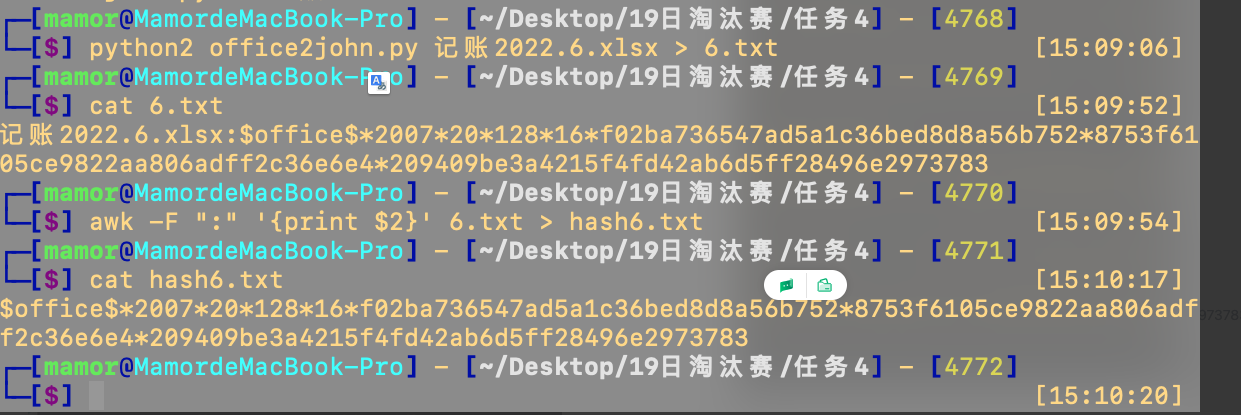

shab题目 让爆破密码

office2john【https://raw.githubusercontent.com/truongkma/ctf-tools/master/John/run/office2john.py】提取hash+hashcat爆破

使用office2john将office转换为hash

python2 office2john.py 记账2022.6.xlsx > 6.txt

awk -F ":" '{print $2}' 6.txt > hash6.txt 分割转换成hash形式

使用hashcat进行破解

hashcat -a 3 -m 9400 --force '\(office\)20072012816f02ba736547ad5a1c36bed8d8a56b7528753f6105ce9822aa806adff2c36e6e4*209409be3a4215f4fd42ab6d5ff28496e2973783' 'qw?h?h?h?h?h?h?h?h' -o 6result.txt

直接跑默认的构造字典时间比较久 最好是通过构造的密码本去爆破

得到密码为 flag{qwer123456}

题目4-3(本题7分)

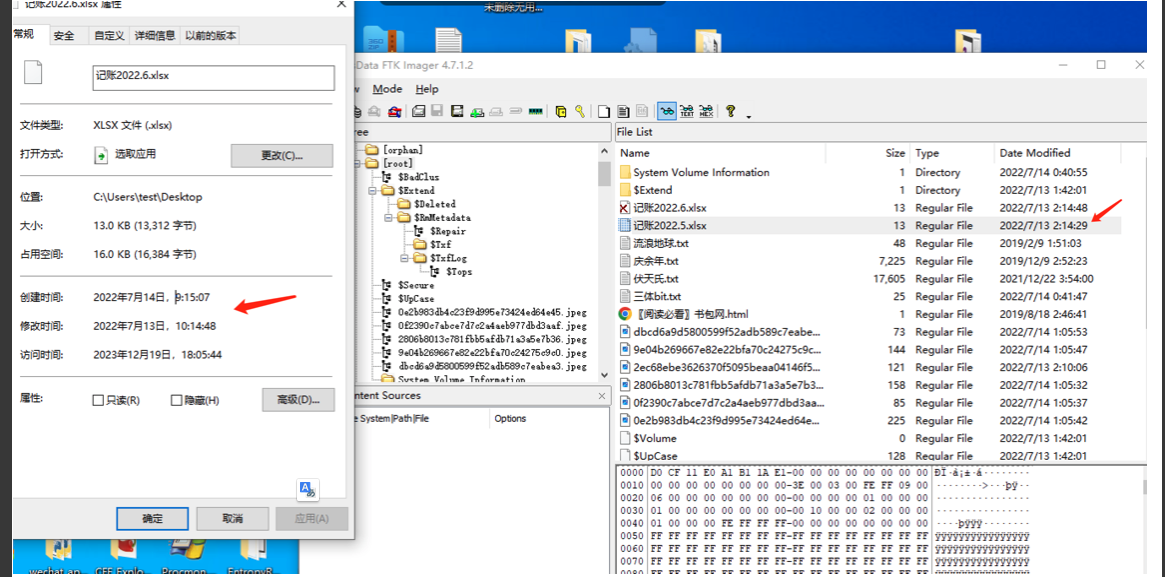

恢复该文件,以该文件的创建时间作为flag提交。

(格式:2023-12-1902:11:11,去除空格)

2022-07-1409:15:07 这个是错的 推测是时区和取证磁盘时区不对

但是答案有问题 (仔细看 创建时间在修改时间之后 感觉被篡改了 需要进行还原 但是问了下别人说这没啥问题)

时区有问题 需要 -8 才能到镜像文件的时区

flag{2022-07-1401:15:07}

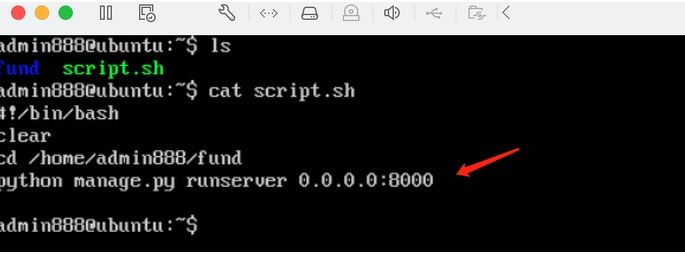

题目5-1(检材2.rar-2)(本题5分)

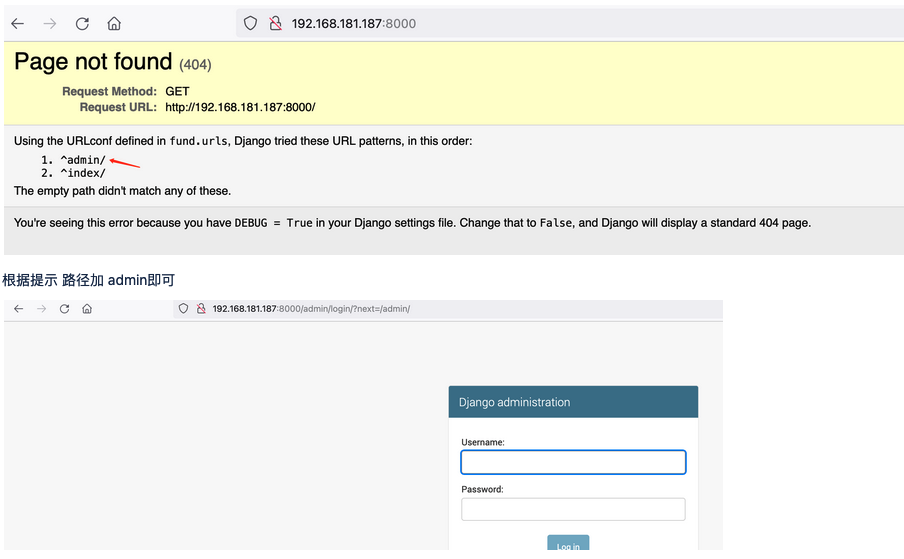

分析检材网站的管理后台,并以此URL作为flag提交。(格式:http://ip:port/xxx,全小写)

http://192.168.181.187:8000/admin/

在题目2中 /home/admin888 目录下存在script.sh文件中泄露了Django开发端口 所以可以直接去访问8000端口 或者扫下端口也找得到8000端口

题目5-2(本题2分)

分析网站后台的超级管理员账号,以此作为flag提交。

admin888

题目5-3(本题5分)

分析网站密码的加密方式,并以此算法名称作为flag提交。

进入user

【pbkdf2_sha256】这个答案有问题

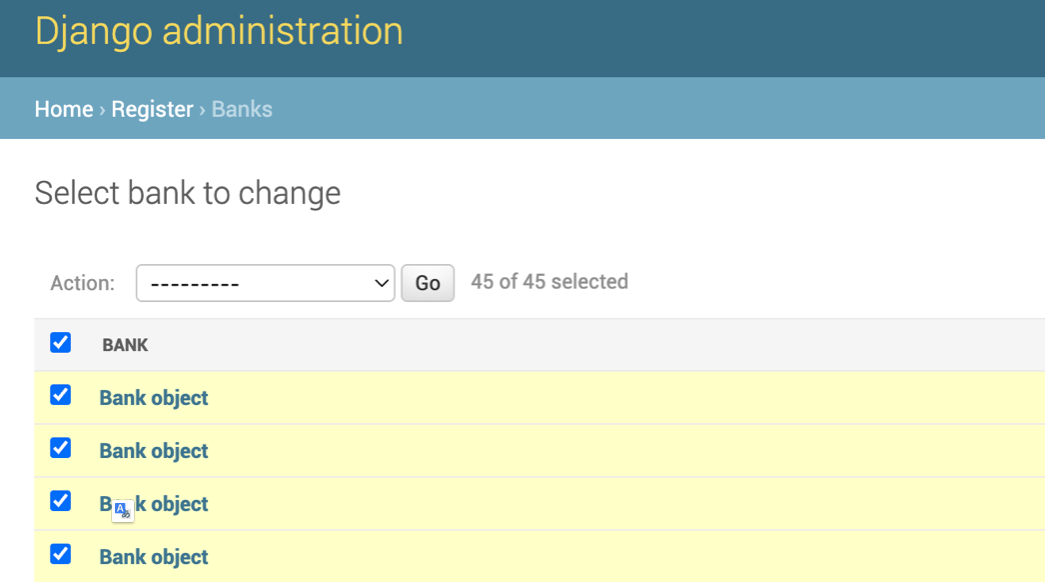

题目5-4(本题3分)

分析该网站记录的银行卡信息数量,并以此作为flag提交。

45

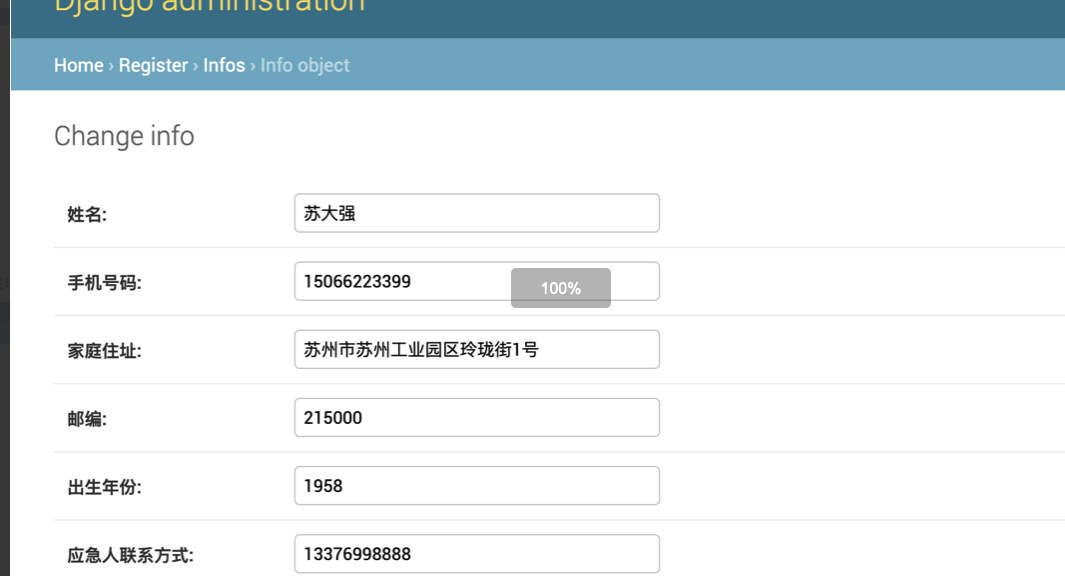

题目5-5(本题5分)

分析家庭住址在苏州的用户,并其手机号作为flag提交。

15066223399

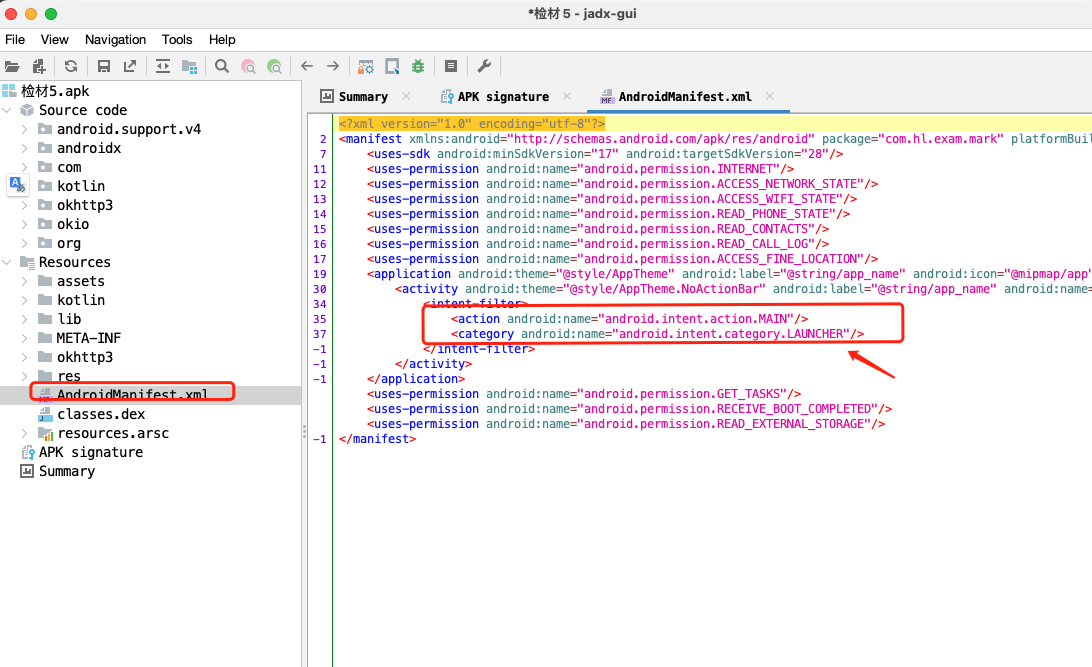

题目6-1(检材5)(本题3分)

分析该apk获得的权限,并以此作为flag提交。(示例:存储空间)

flag{位置信息、存储空间、电话、通讯录}

模拟器安装apk 查看应用权限

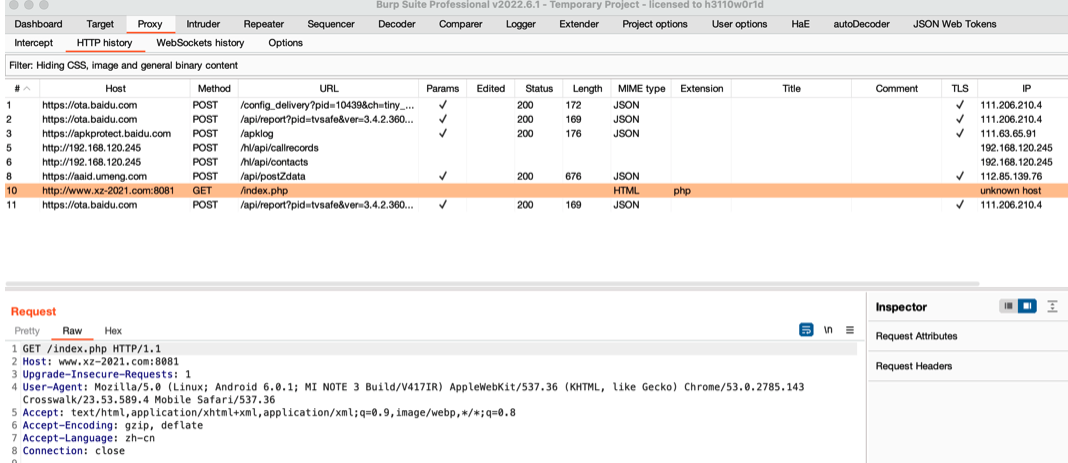

题目6-2(本题7分)

分析该apk的首页回传地址,并以此作为flag提交。(示例:www.test.com:12345)

www.xz-2021.com:8081

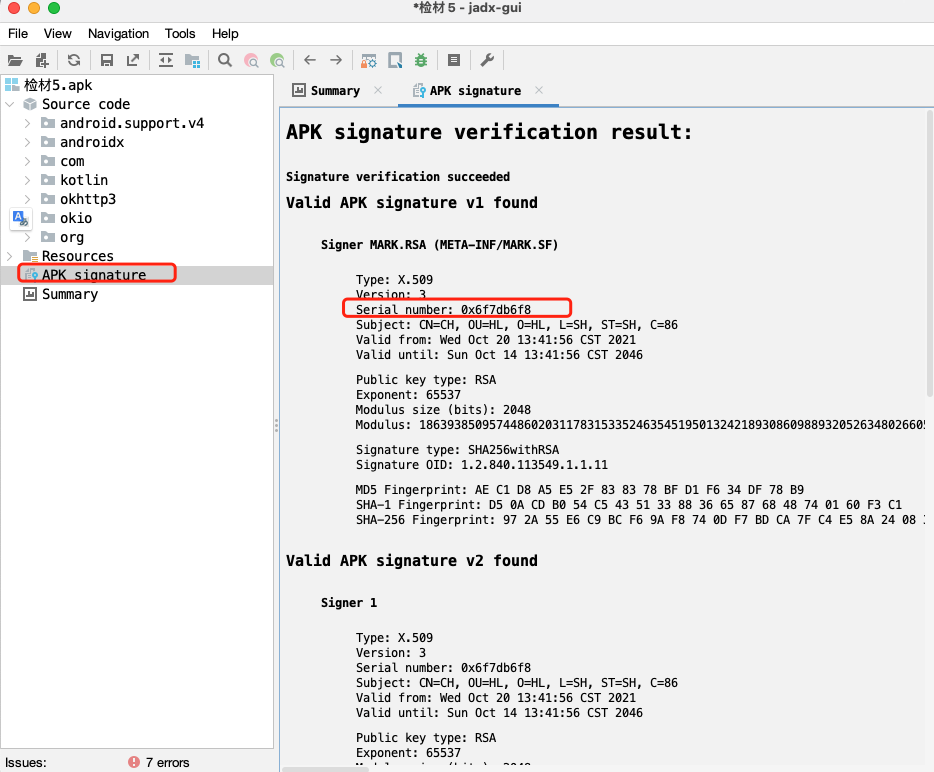

题目6-3(本题3分)

分析该apk的签名类型,并以此作为flag提交。(全小写)

Signature type: SHA256withRSA

flag{SHA256withRSA}

题目6-4(本题7分)

分析apk的入口函数,并以此作为flag提交。(示例:com.aa.bb.cc.dd)

android.intent.category.LAUNCHER