ETW

ETW全称为Event Tracing for Windows,即windows事件跟踪,它是Windows提供的原生的事件跟踪日志系统。由于采用内核层面的缓冲和日志记录机制,所以ETW提供了一种非常高效的事件跟踪日志解决方案

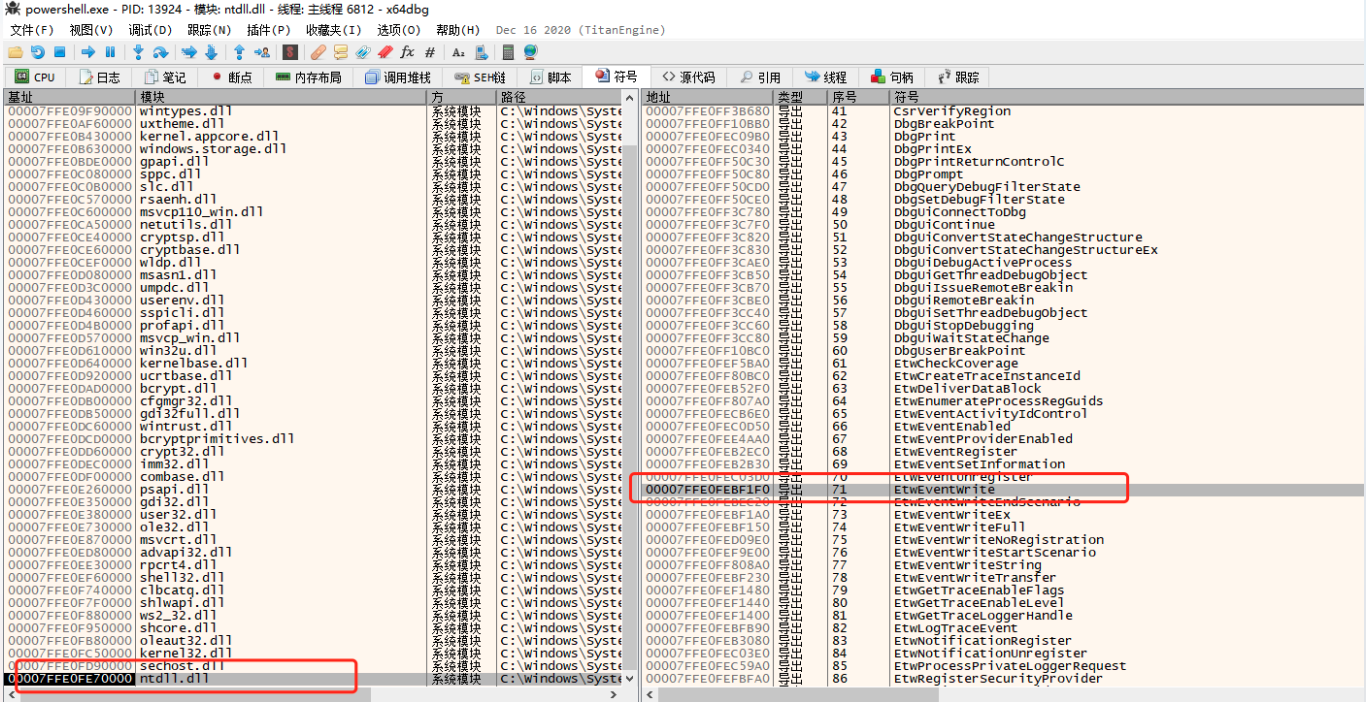

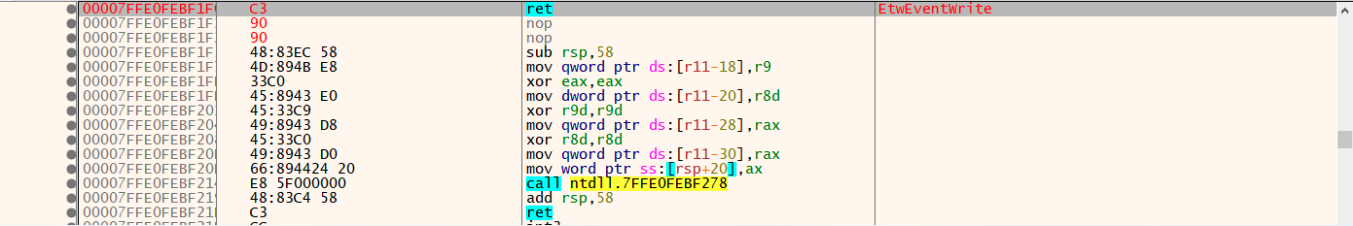

3环ETW是通过ntdll.dll下的EtwEventWriteFull 函数实现的 这里使用x64bdg和ProcessExp 使用x64dbg附加一个新建的powershell 定位到ntdll!EtwEventWrite

一般WindowsAPI (x86)默认使用stdcall 调用约定

(x64)默认使用fastcall【即寄存器传参,被调用者清理堆栈】,这里直接使用ret返回即可

一般WindowsAPI (x86)默认使用stdcall 调用约定

(x64)默认使用fastcall【即寄存器传参,被调用者清理堆栈】,这里直接使用ret返回即可

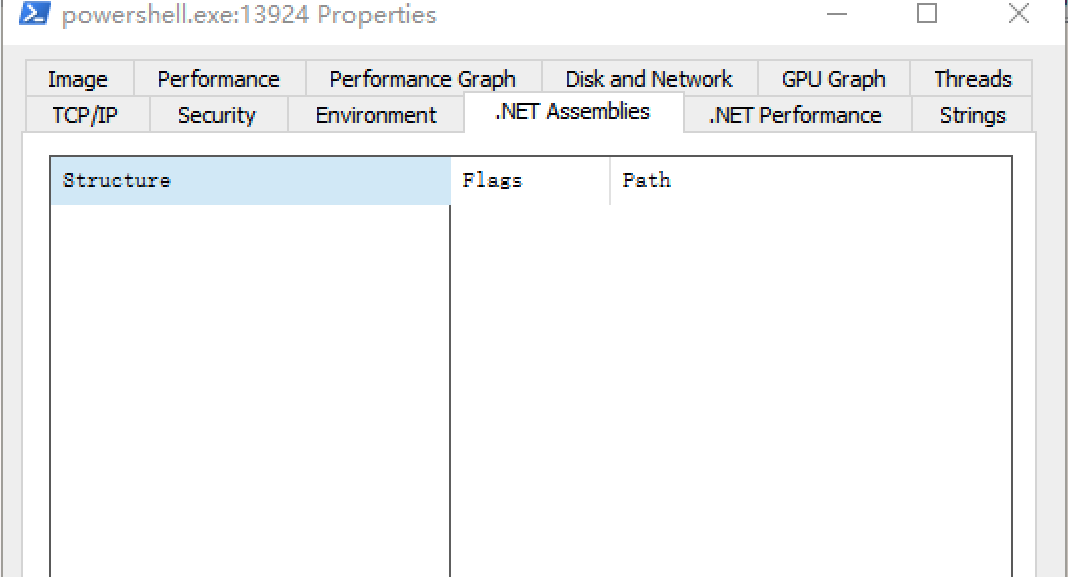

然后查看ProcessExp中的CLR日志 发现已经变成了空

然后查看ProcessExp中的CLR日志 发现已经变成了空

1 |

|

References

https://idiotc4t.com/defense-evasion/memory-pacth-bypass-etw https://tttang.com/archive/1612/