1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

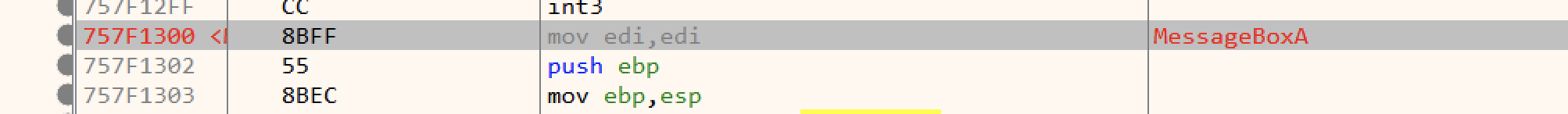

| #include <Windows.h>

#include <stdio.h>

typedef int (WINAPI* lPMessageBoxA)(HWND, LPCSTR, LPCSTR, UINT);

BYTE olddata32[5] = { 0 };

void hook();

void unhook();

int num = 0;

int WINAPI MyMessageBoxA(HWND hWnd, LPCSTR lpText, LPCSTR lpCaption, UINT uType) {

unhook();

lPMessageBoxA messagebox = (DWORD)GetProcAddress(GetModuleHandle("user32.dll"), "MessageBoxA");

int ret = messagebox(0, "Hook", "Hook", 0);

num++;

printf("MessageBox被调用%d次\n",num);

hook();

return ret;

}

void hook() {

DWORD messagebox = (DWORD)GetProcAddress(GetModuleHandle("user32.dll"), "MessageBoxA");

BYTE data[5] = { 0xe9,0,0,0,0 };

DWORD offset = (DWORD)MyMessageBoxA - messagebox - 5;

memcpy(olddata32, messagebox, 5);

memcpy(&data[1], &offset, 4);

DWORD oldProtected = 0;

VirtualProtect(messagebox, 5, PAGE_EXECUTE_READWRITE, &oldProtected);

memcpy(messagebox, data, 5);

VirtualProtect(messagebox, 5, oldProtected, &oldProtected);

}

void unhook() {

DWORD messagebox = (DWORD)GetProcAddress(GetModuleHandle("user32.dll"), "MessageBoxA");

DWORD oldProtected = 0;

VirtualProtect(messagebox, 5, PAGE_EXECUTE_READWRITE, &oldProtected);

memcpy(messagebox, olddata32, sizeof(olddata32));

VirtualProtect(messagebox, 5, oldProtected, &oldProtected);

}

void main() {

hook();

while (1)

{

MessageBoxA(0, "正常调用MessageBoxA", "未Hook", 0);

Sleep(2000);

}

}

|